|

| |||||||

Diskussionsforum: Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertWindows 7 Hier sind ausschließlich fachspezifische Diskussionen erwünscht. Bitte keine Log-Files, Hilferufe oder ähnliches posten. Themen zum "Trojaner entfernen" oder "Malware Probleme" dürfen hier nur diskutiert werden. Bereinigungen von nicht ausgebildeten Usern sind hier untersagt. Wenn du dir einen Virus doer Trojaner eingefangen hast, eröffne ein Thema in den Bereinigungsforen oben. |

|

| |

| | #1 | |

| /// TB-Ausbilder /// Anleitungs-Guru      | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertZitat:

Hinsichtlich der Kompetenzen sei Dir gesagt, dass wir eng mit AV-Herstellern zusammenarbeiten. Ich habe den Thread nur kurz überflogen - aber Du postest wild und unaufgefordert irgendwelches Zeug. Poste doch mal ein Log von TDSS-Killer. (Scan mit allen Parametern) So wie Schrauber schon sagt, ist es äußerst unwahrscheinlich mit solcher Malware in Kontakt zu kommen. Und zusätzlich ist sie für Win 8 oder 10 auch nicht konzipiert (Secure Boot).

__________________ Gruß deeprybka  Lob, Kritik, Wünsche? Spende fürs trojaner-board? _______________________________________________ „Neminem laede, immo omnes, quantum potes, iuva.“ Arthur Schopenhauer |

| | #2 | |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Ich frage jetzt mal ganz blöd, wieso wurde noch nicht das Bios vom Mainboard neu installiert oder mal richtig zurückgesetzt?

__________________Tutorial zur Entfernung eines VBR Rootkits https://www.youtube.com/watch?v=YMjjoPWTaqw Zitat:

Wieso, wenn man eine wichtige Position inne hat, ist es durchaus möglich gezielt mit professioneller Schadware angriffen zu werden Geändert von laxxal (31.03.2016 um 21:08 Uhr) |

| | #3 | |

| Gesperrt     | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertZitat:

|

| | #4 | ||

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertZitat:

Nichts ist unmoeglich, wenn es maszgeschneidert wird aber dann muessten auch die Tastatur und die Maus ausgetauscht werden, denn die haben teils wesentlich mehr Speicher frei verfuegbar. Selbstverstaendlich kann man das machen, ganz besonders wenn eine neuere Version verfuegbar ist. Allerdings weiss man nicht, ohne den Schaedling zu kennen, wieviel Erfolg beschieden sein wird. Denn von innerhalb des infizierten Systems wuerde ja moeglicherweise das Bios gleich wieder kompromittiert. Und wie boote ich in einen Zustand vor dem Bios? Ah, ASUS Dual-Bios muesste jeder haben ... Desweiteren sollte man nicht unbedingt das Bios ohne Not flashen, ohne Dual-Bios kann das auch mal mit einem Neukauf enden. Selbst Hersteller empfehlen oft, das Bios nur zu flashen zur Fehlerbehebung. Ein EEPROM laesst sich nur im Stueck schreiben. Also muesste der Schaedling das BIOS auslesen, modifizieren und modifiziert inklusive korrekter Checksumme zurueckschreiben. Ein erfolgreich verbreiteter Schaedling muesste eine moeglichst vollstaendige BIOS-Datenbank mit allen moeglichen Versionen mitfuehren fuer alle moeglichen Mainboards. Okay, einige Interrupte sind einfacher zu kompromittieren als andere, aber dann muesste der Schaedling immerhin in der Lage sein, erfolgreich kleinere Codestuecke zu analysieren. Und das bei einer absolut minimalen Groesse. Wie wir heute wissen, eine Maus zu infizieren ist erfolgversprechender. Sollten sich solche Schaedlinge irgendwann doch durchsetzen, dann muessen die BIOS-Programmierer nur den freien Platz im ROM mit Zufallszahlen fuellen und der Schaedling waere ausserstande Platz zu finden. Lohnt sich nicht mehr denn dank UEFI sind zukuenftig neue Strategien gefragt. Zertifikate, Zertifikate, Zertifikatkollisionen. Zitat:

Auch Google-Tochter Youtube hat es schon erwischt. (Ganz zu schweigen von Disaster-doubleclick) Wenn diese ihre Werbung outsourcen oder anderweitig gehackt werden, dann ist Unfug nicht weit. Naja, in so einer Position hat man regelmaessig eine gut bezahlte IT-Abteilung hinter oder neben sich und wird nicht im TB posten. |

| | #5 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Wie deeprybka auch schon bemerkt: du postest wild irgendwelche Screenshots, die null Informationen hinsichtlich deines "Problems" bringen. Antworten auf meine Fragen, die uns viel eher hier weiterbringen können, postest du einfach nicht. Stattdessen erklärst du einfach, wir hätten eine Kompetenzgrenze. Wenn du hier nach mehrfach wiederholten Aufforderungen einfach nicht mitarbeiten willst, solltest du dir vllt mal besser überlegen warum meine Postings so verfasst sind...

__________________ Logfiles bitte immer in CODE-Tags posten  |

| | #6 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert @dennissteins: sagma, ganz ehrlich  bist du auch als Lazarus Long im Heiseforum bekannt? => Rootkit löschen?!? | Forum - heise online bist du auch als Lazarus Long im Heiseforum bekannt? => Rootkit löschen?!? | Forum - heise onlineAnfang/MItte Februar 2016 hast du auch was ins Kundenforum von HP gepostet => Bios-Rootkit auf meinem HP280 G1 MT - HP Kundenforum - 394037 Und da hast du ja erwähnt, dass man dich woanders schon als einen "Spinner" bezeichnete...

__________________ --> Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert |

| | #7 | |

| /// the machine /// TB-Ausbilder         | Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertZitat:

Aber wie wäre es wenn Du auch mal über die von Dir geposteten Fakten nachdenkst, bevor Du sowas ablässt? All unsere Tools, all unsere Kompetenzen auf diesem Gebiet, alles was via Forum möglich ist, das alles hat eines gemeinsam: Es findet auf deiner Festplatte statt! Diese wurde erneuert. Also bliebt nur irgend ein Chip auf dem Board oder der Graka, oder, da is gar nix

__________________ gruß, schrauber Proud Member of UNITE and ASAP since 2009 Spenden Anleitungen und Hilfestellungen Trojaner-Board Facebook-Seite Keine Hilfestellung via PM! |

| | #8 |

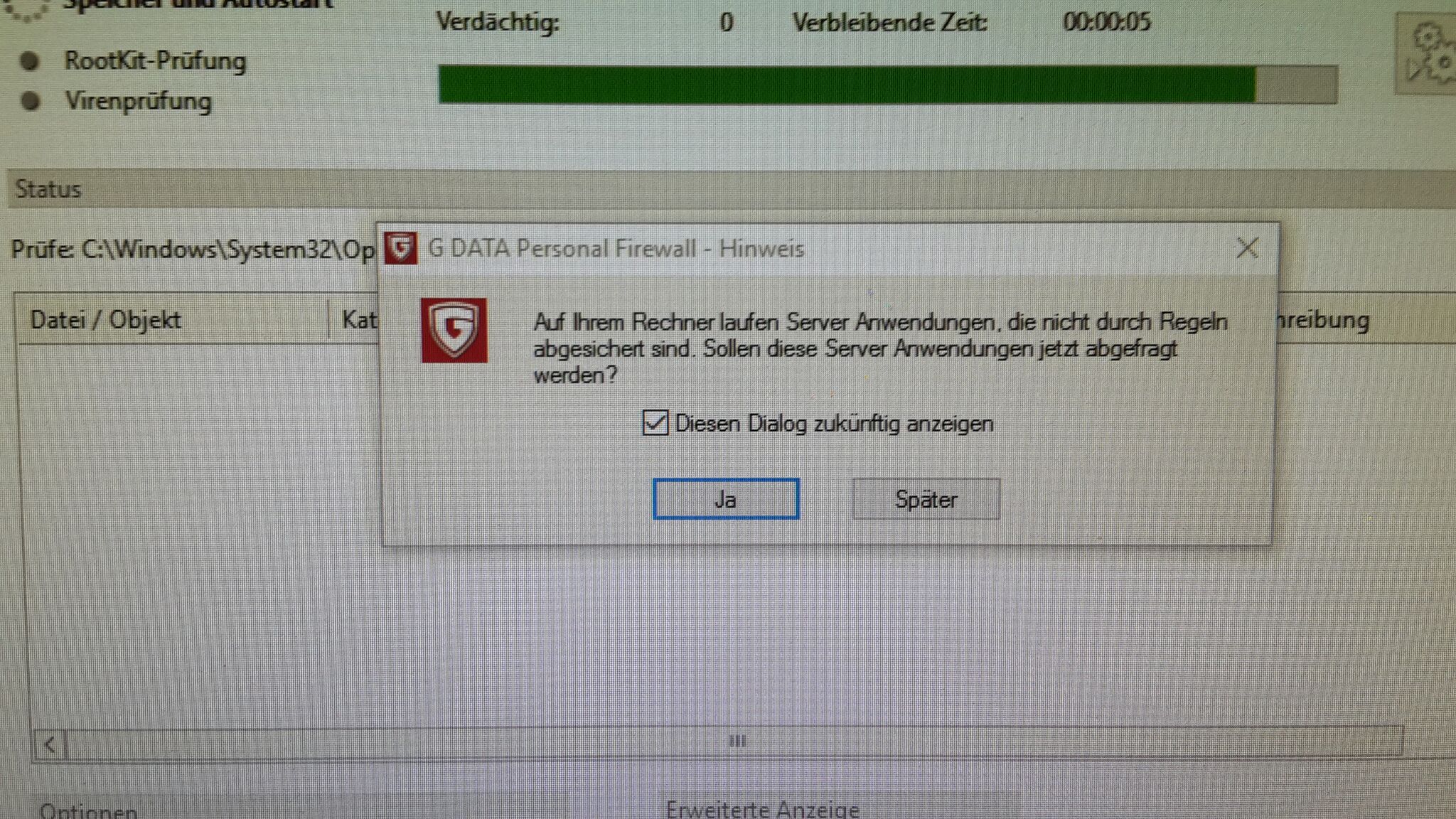

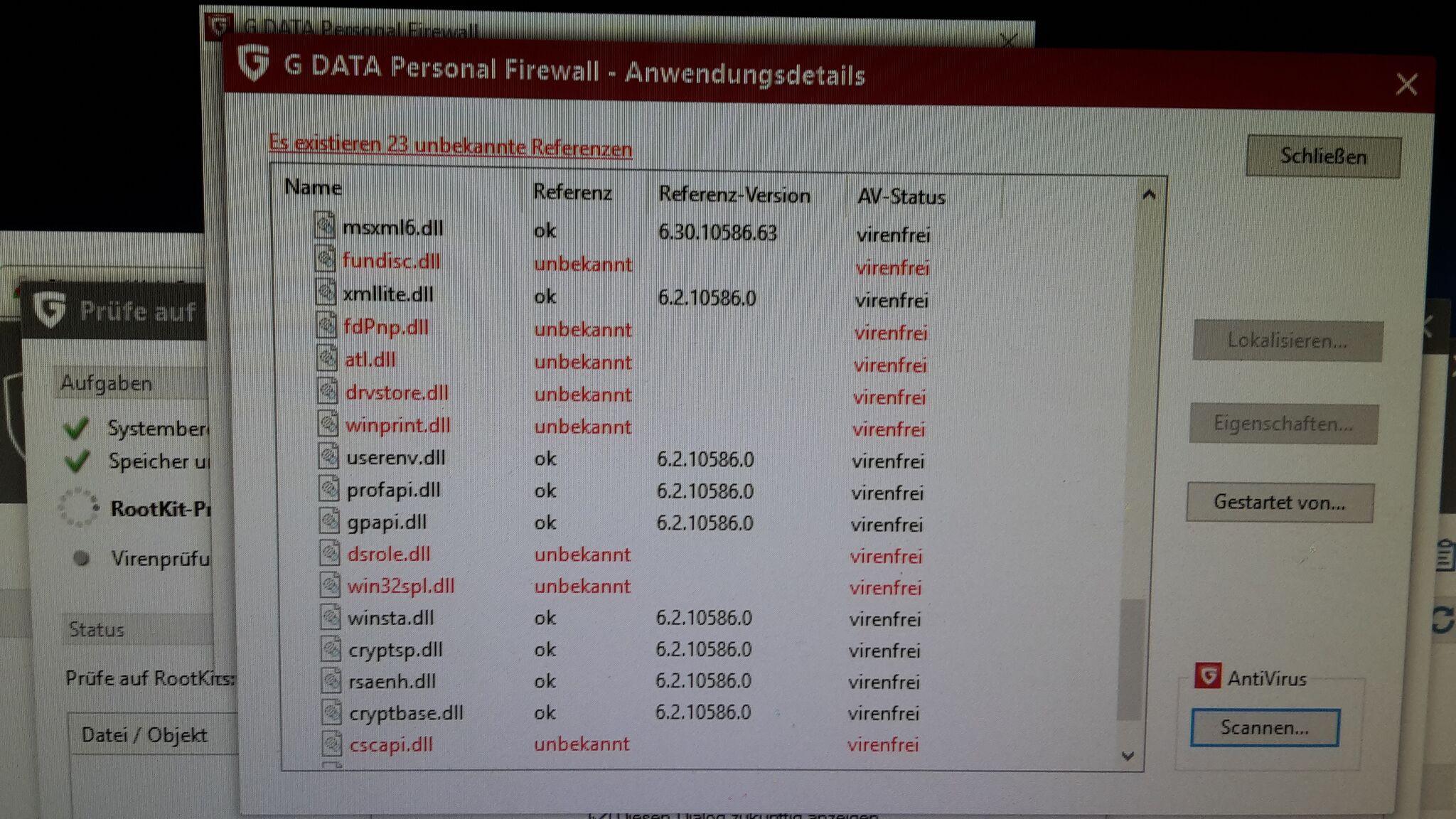

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Im Heise-Forum bin ich nicht angemeldet, der Thread im HP-Forum ist von mir. Mag sein, das die geposteten Logs und Screens unübersichtlich sind und einige meiner Schlussfolgerungen unzureichend belegt sind. Auch sehr wahrscheinlich, dass es nicht Nemesis ist, was ich vor einer Woche noch vermutet hätte. Aber: Meine Verlobte und ich bilden uns seid ca. 6 Monaten sicher nicht ein, dass wir Abbuchung vom PayPal-Konto nach Osteuropa hatten, ungerechtigte Zugriffe auf Onlinebanking, Bestellungen in diversen OnlineShops wo wir angemeldet waren, Portfreigaben auf der FritzBox, meine externe Festplatte mit beruflichen Daten verschlüsselt wurde und vieles mehr. Und mit Blick auf die bisherigen von mir geposteten Infos: da lässt sich sicher -rein fachlich - das Ein oder Andere entkräften, aber in der Summe sind das ziemlich viele Zufälle/Ausnahmen. Wer in Berlin wohnt kann sich gerne bei mir per PM melden und kann gerne vorbeikommen und sich alles ansehen. Das wäre kein Problem. GDATA findet viele unbekannte Serveranwendungen. Auf Anfrage lässt GDATA das zunächst -bis auf "sehr ungewöhnlich" - unkommentiert und bittet um weitere Logs. Einige werden jetzt sicher wieder behaupten man kann das Programm auch in die Tonne kloppen (legales registriertes Jahresabo Vollversion) oder GDATA war schon immer buggy. Dritte Bild von links ist ein anderes Programm. Gucke ich noch nach, welches das war. Setzte die später noch vergrößert rein, aber "nebenbei" auch noch einen Beruf. Geändert von dennissteins (11.03.2016 um 16:57 Uhr) |

| | #9 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Versucht man als Außenstehender die Sache sachlich anzugehen bleiben für mich zwei Punkte: 1) Eine neue Festplatte ist sauber, da kann nichts drauf sein. 2) Vor kurzem gab es einen Einbruch bei (Ubuntu)Mint mit Manipulation der Distri. So gesehen wäre es vielleicht möglich, daß Dir eine manipulierte Ubuntuversion untergeschoben wurde, wie wahrscheinlich das ist, kann ich nicht beurteilen. Um aber auch diese Möglichkeit auszuschließen solltest Du Dir noch einmal eine Version aus einer sicheren Quelle herunterladen, etwa von hier: Ubuntuuser DE Auf DVD brennen, anschließend das System plattmachen indem die Festplatte neu formatiert wird, neu partitionieren, und dann das "neue" Ubuntu installieren. Ersatzweise kannst Du das Ganze ja auch mal statt mit Ubuntu, mit SuSE probieren; jetzt bin ich bei @Cosinus endgültig in Ungnade gefallen.    openSUSE Wenn das Alles nichts bringt, schmeiß den Rechner auf den (Sonder)Müll, und versuch´s mal hiermit: Akkordeonunterricht Berlin - Willkommen   |

| | #10 |

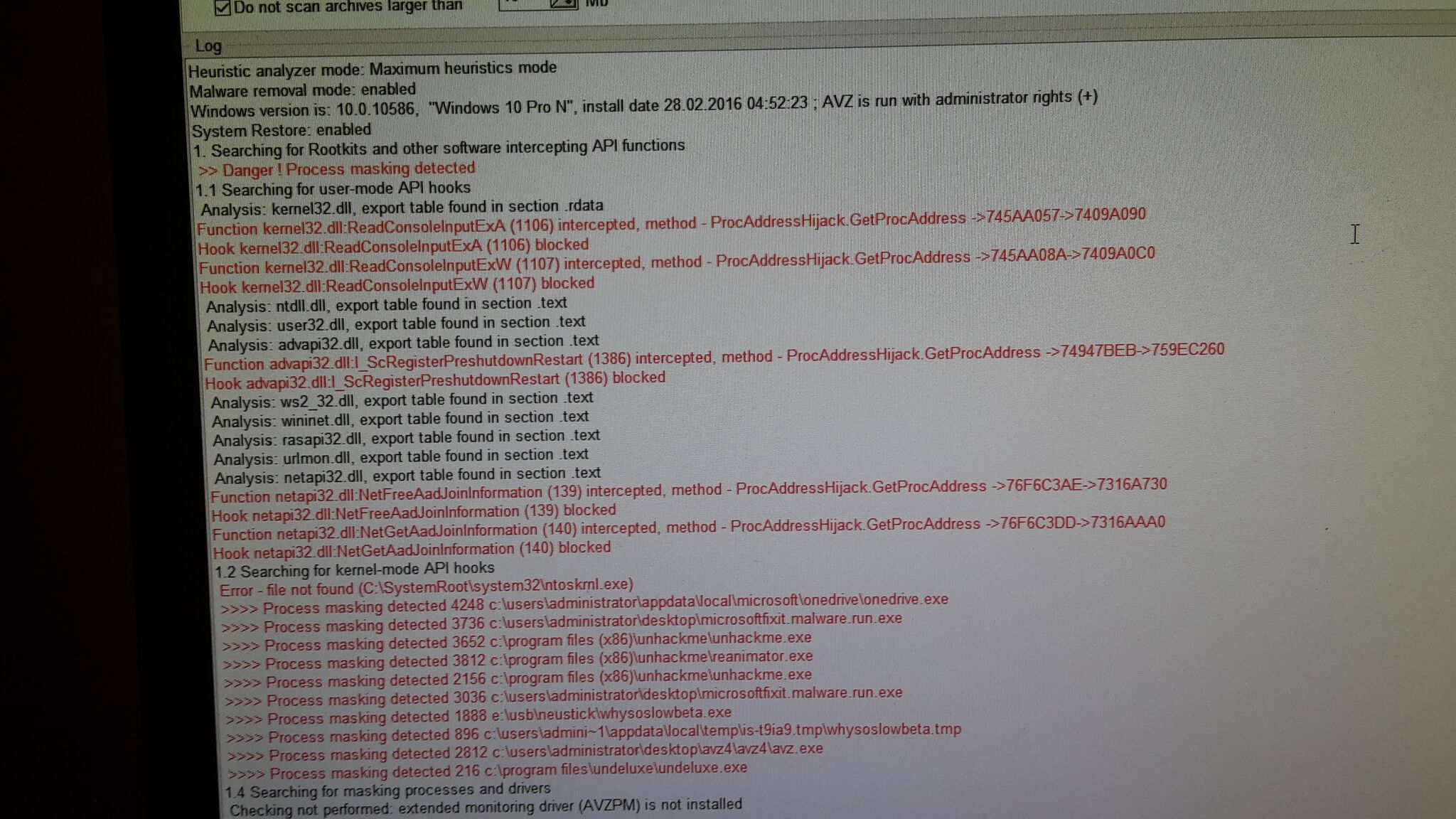

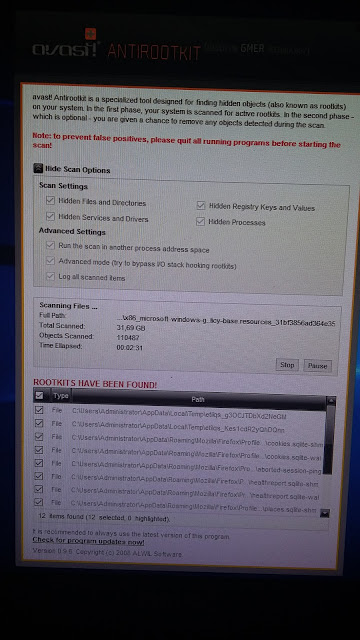

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert letzter Post; dritte Screen von oben ist übrigens "AVZ Antiviral Toolkit". Zugriff auf die Geräte haben physisch nur meine Verlobte und ich. Die selbsternannten Experten kann ich dir PM schicken, beide Unternehmen aus Berlin, Privatkundenbereich und über 10 Jahre im Geschäft. Aber unprofessionell.. |

| | #11 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Von den sechs Screenshots sehe ich genau einen  Die Frage war nicht, wer die Experten sind, sondern was deren Meinung zu den Problemen war. |

| | #12 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Links checke ich gleich nochmal. Gerade nochmal chkrootkit laufen lassen und den log gekürzt: -->Packete die ich nicht installiert habe -->Possible Linux/Ebury --> SNIFFER Code:

ATTFilter [sudo] Passwort für denniss:

ROOTDIR is `/'

Searching for suspicious files and dirs, it may take a while... The following suspicious files and directories were found:

/usr/lib/debug/.build-id /usr/lib/pymodules/python2.7/.path /usr/lib/python2.7/dist-packages/PyQt4/uic/widget-plugins/.noinit /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/noentry/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_wrongrelm/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_anon/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/digest_time/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/file/.htpasswd /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htaccess /usr/lib/python3/dist-packages/fail2ban/tests/files/config/apache-auth/basic/authz_owner/.htpasswd /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

/usr/lib/debug/.build-id /lib/modules/4.2.0-16-generic/vdso/.build-id /lib/modules/4.2.0-30-generic/vdso/.build-id

Searching for common ssh-scanners default files... nothing found

Searching for Linux/Ebury - Operation Windigo ssh... Possible Linux/Ebury - Operation Windigo installetd

......

enp3s0: PACKET SNIFFER(/sbin/dhclient[1152])

Checking `w55808'... not infected

Checking `wted'... chkwtmp: nothing deleted

Checking `scalper'... not infected

Checking `slapper'... not infected

Checking `z2'... user denniss deleted or never logged from lastlog!

user root deleted or never logged from lastlog!

Checking `chkutmp'... The tty of the following user process(es) were not found

in /var/run/utmp !

! RUID PID TTY CMD

! root 1493 tty7 /usr/bin/X -core :0 -seat seat0 -auth /var/run/lightdm/root/:0 -nolisten tcp vt7 -novtswitch

chkutmp: nothing deleted

Checking `OSX_RSPLUG'... not infected

denniss@InvisibleThings:~$

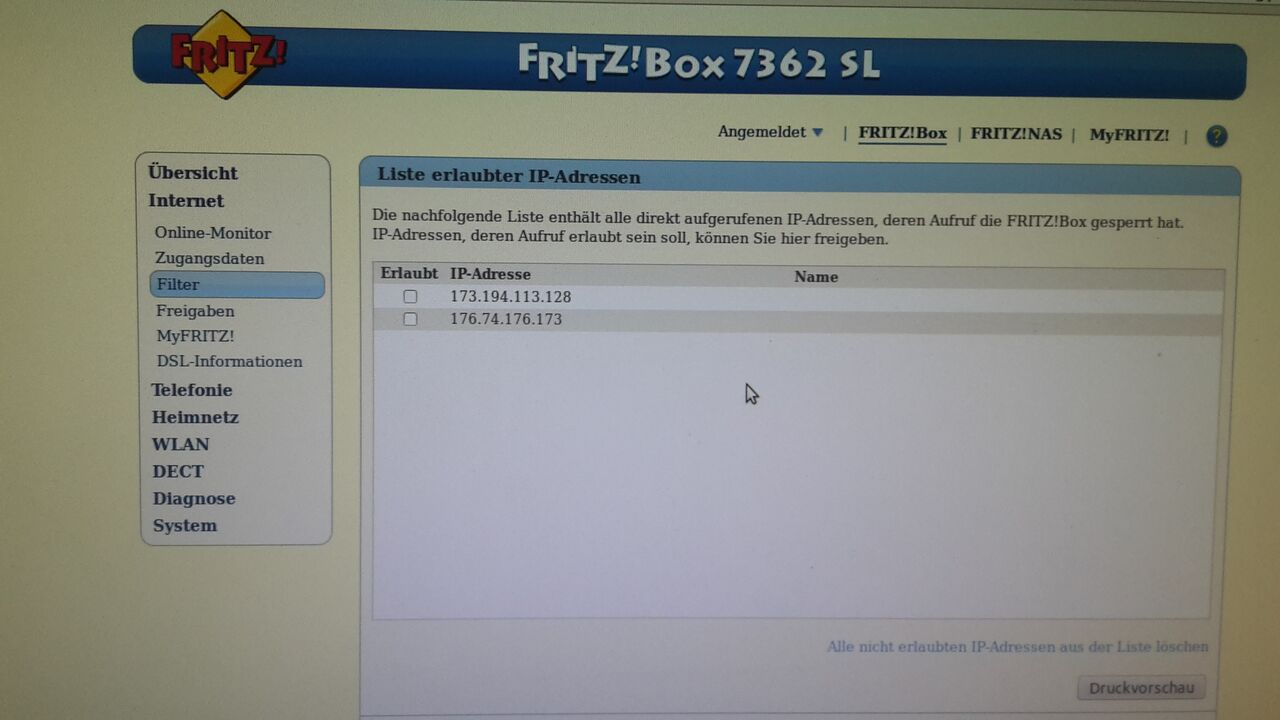

Das erste Unternehmen hatte nur einen Desktop-PC, das war im Okt/Nov 2015, die fanden "Auffälligkeiten", und nannten hohe CPU-Auslasung, vor allem durch svchost.exe . Da deren Scanner nichts fand, stuften sie den Rechner als sauber ein. Als ich den PC abgeholt und abgeschlossen habe, stürtzte der von denen installierte Bitdefender nach 30 Min Online-Zeit permanent ab und Updates schlugen fehl. Gemacht haben die dann auf Rückfrage nichts mehr, es kam nur die Aussage: "Dann müssen Sie einen Verteiler in der Nähe haben". Das zweite Unternehmen hat nach Absprache 3 Rechner und 2 Mobiltelefone von uns mitgenommen und ich habe alles was als Infektionsquelle in Frage kommen könnte weggeschmissen, z.B. USB-Sticks usw. Alles Systeme wurden überprüft, aber mehr als "Auffälligkeiten" gab es dort auch nicht. Als der Techniker dann zur Routerkonfiguration und zur Rückbringung der Rechner kam, fiel Ihm der Fremdzugriff auch auf, er wusste dann aber auch nicht weiter: "Mehr können wir da auch nicht machen". Ergänzung: fehlende Screens von oben   AVZ Funde  Router IP Freigabe   |

| | #13 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziert Mal ein paar Gedanken/Theorien zu der Thematik: Du hattest vor 6 Monaten diverse „Probleme“. U.a. Missbrauch PayPal, Onlinebanking und Onlineshops. Möglichkeiten, wie es dazu kommen konnte, gibt es viele. Ein kompromittiertes System ist nur eine davon. Treten in diese Richtung noch Probleme auf? Wahrscheinlich suchst du seit diesen Ereignissen fleißig nach Sicherheitslücken sowie schadhaften Prozessen und bist allem gegenüber sehr skeptisch, was du nicht kennst bzw. vermutest direkt das schlimmste. Um das Suchen einfacher zu machen, nutzt zu Tools, die evtl. aus zweifelhaften Quellen stammen und fängst dir genau hierbei immer wieder etwas ein. Das kann sein, muss aber nicht sein. Zweifelsohne hast du aber einfach nicht genug Wissen, um Logfiles und ähnliches sinnvoll auswerten und vor allem bewerten zu können. Als Laie nutzt du weiter irgendwelche Tools und gehst davon aus, dass alles, was bei 3 nicht auf dem Baum ist (und damit als ‚sicher‘ bewertet), bösartig sein muss. Hast du schon mal recherchiert, welche Qualität die von dir eingesetzten Tools haben bzw. wie man diese zielgerichtet einsetzt? Eventuell hast du dir nach diversen Neuinstallationen und Festplattentausch wieder und wieder etwas eingefangen. Hier hast du eine gute Plattform (qualitativ wohl die einzige ihrer Art in Deutschland), bei der du Hilfe finden kannst. Daher meine Empfehlung, wenn du weiterhin davon ausgehst, dass du deinen „Blinden Passagier“ hast: Eröffne für ein System einen Thread im entsprechenden Sub-Forum und mache genau das, was dir mitgeteilt wird. Nur so führt es zu etwas. Zu dem Screenshot der Fritzbox: Hier findest du Aufrufe, die von der Fritzbox „dokumentiert“ wurden. Das kann dadurch passieren, dass bei deinem Modell ein Filter aktiv ist, der direkte Zugriffe auf IP-Adressen nicht zulässt und dann eben aufzeichnet, damit im Bedarfsfall eine Freigabe erfolgen kann. Eine der beiden IP-Adressen ist von Google. Nachdem nicht erkennbar ist, von wann diese beiden Einträge sind, könnte das natürlich von irgendeiner Schadsoftware sein, die direkt über eine IP-Adresse weitere Dateien (vergeblich) nachladen wollte und daraufhin zur Prüfung einer bestehenden und funktionsfähigen Internetverbindung bspw. einen Ping an die Google-IP ausgelöst hat, was aber ebenfalls nicht funktioniert hat. Oder es war eine ganz normale (nicht bösartige) Anwendung. Geschrieben hattest du, dass du eine Hardwarefirewall hast. Hast du denn Erfahrung im Umgang mit Firewalls? Falls ja, dann richte sie dir doch mal so ein, dass alles gesperrt ist und jeder Zugriffsversuch nach außen und von außen protokolliert wird. Im Anschluss schaltest du im Netzwerk die Geräte für genau das frei, was tatsächlich benötigt wird. |

| | #14 |

| Bootkit Nemesis- Bios/Firmware Malware im VBR , alle Systeme infiziertCode:

ATTFilter ---------------------------------------

Malwarebytes Anti-Rootkit BETA 1.09.3.1001

(c) Malwarebytes Corporation 2011-2012

OS version: 10.0.9200 Windows 10 x64

Account is Administrative

Internet Explorer version: 11.103.10586.0

File system is: NTFS

Disk drives: C:\ DRIVE_FIXED

CPU speed: 1.497000 GHz

Memory total: 4195442688, free: 2002259968

Downloaded database version: v2016.03.27.01

Downloaded database version: v2016.03.12.01

Downloaded database version: v2016.03.24.01

Initializing...

======================

Driver version: 0.3.0.4

------------ Kernel report ------------

03/27/2016 12:35:26

------------ Loaded modules -----------

\SystemRoot\system32\ntoskrnl.exe

\SystemRoot\system32\hal.dll

\SystemRoot\system32\kd.dll

\SystemRoot\system32\mcupdate_GenuineIntel.dll

\SystemRoot\System32\drivers\werkernel.sys

\SystemRoot\System32\drivers\CLFS.SYS

\SystemRoot\System32\drivers\tm.sys

\SystemRoot\system32\PSHED.dll

\SystemRoot\system32\BOOTVID.dll

\SystemRoot\System32\drivers\cmimcext.sys

\SystemRoot\System32\drivers\ntosext.sys

\SystemRoot\system32\CI.dll

\SystemRoot\System32\drivers\msrpc.sys

\SystemRoot\System32\drivers\FLTMGR.SYS

\SystemRoot\System32\drivers\ksecdd.sys

\SystemRoot\System32\drivers\clipsp.sys

\SystemRoot\system32\drivers\Wdf01000.sys

\SystemRoot\system32\drivers\WDFLDR.SYS

\SystemRoot\System32\Drivers\acpiex.sys

\SystemRoot\System32\Drivers\WppRecorder.sys

\SystemRoot\System32\Drivers\cng.sys

\SystemRoot\System32\drivers\ACPI.sys

\SystemRoot\System32\drivers\WMILIB.SYS

\SystemRoot\System32\drivers\msisadrv.sys

\SystemRoot\System32\drivers\pci.sys

\SystemRoot\System32\drivers\tpm.sys

\SystemRoot\system32\drivers\WindowsTrustedRT.sys

\SystemRoot\System32\drivers\WindowsTrustedRTProxy.sys

\SystemRoot\System32\drivers\pcw.sys

\SystemRoot\System32\drivers\vdrvroot.sys

\SystemRoot\system32\drivers\pdc.sys

\SystemRoot\system32\drivers\CEA.sys

\SystemRoot\System32\drivers\partmgr.sys

\SystemRoot\System32\drivers\spaceport.sys

\SystemRoot\System32\drivers\volmgr.sys

\SystemRoot\System32\drivers\volmgrx.sys

\SystemRoot\System32\drivers\mountmgr.sys

\SystemRoot\System32\drivers\storahci.sys

\SystemRoot\System32\drivers\storport.sys

\SystemRoot\System32\drivers\EhStorClass.sys

\SystemRoot\System32\drivers\fileinfo.sys

\SystemRoot\System32\Drivers\Wof.sys

\SystemRoot\system32\drivers\WdFilter.sys

\SystemRoot\System32\Drivers\NTFS.sys

\SystemRoot\System32\Drivers\Fs_Rec.sys

\SystemRoot\system32\drivers\ndis.sys

\SystemRoot\system32\drivers\NETIO.SYS

\SystemRoot\System32\Drivers\ksecpkg.sys

\SystemRoot\System32\drivers\tcpip.sys

\SystemRoot\System32\drivers\fwpkclnt.sys

\SystemRoot\System32\drivers\wfplwfs.sys

\SystemRoot\System32\DRIVERS\fvevol.sys

\SystemRoot\System32\drivers\volsnap.sys

\SystemRoot\System32\drivers\rdyboost.sys

\SystemRoot\System32\Drivers\mup.sys

\SystemRoot\System32\drivers\intelpep.sys

\SystemRoot\System32\drivers\disk.sys

\SystemRoot\System32\drivers\CLASSPNP.SYS

\SystemRoot\System32\Drivers\crashdmp.sys

\SystemRoot\system32\drivers\filecrypt.sys

\SystemRoot\system32\drivers\tbs.sys

\SystemRoot\System32\Drivers\Null.SYS

\SystemRoot\System32\Drivers\Beep.SYS

\SystemRoot\System32\drivers\BasicDisplay.sys

\SystemRoot\System32\drivers\watchdog.sys

\SystemRoot\System32\drivers\dxgkrnl.sys

\SystemRoot\System32\drivers\BasicRender.sys

\SystemRoot\System32\Drivers\Npfs.SYS

\SystemRoot\System32\Drivers\Msfs.SYS

\SystemRoot\system32\DRIVERS\tdx.sys

\SystemRoot\system32\DRIVERS\TDI.SYS

\SystemRoot\System32\DRIVERS\netbt.sys

\SystemRoot\system32\drivers\afd.sys

\SystemRoot\System32\drivers\vwififlt.sys

\SystemRoot\System32\drivers\pacer.sys

\SystemRoot\system32\drivers\netbios.sys

\SystemRoot\system32\DRIVERS\rdbss.sys

\SystemRoot\system32\drivers\csc.sys

\SystemRoot\system32\drivers\nsiproxy.sys

\SystemRoot\System32\drivers\npsvctrig.sys

\SystemRoot\System32\drivers\mssmbios.sys

\SystemRoot\System32\drivers\gpuenergydrv.sys

\SystemRoot\System32\Drivers\dfsc.sys

\SystemRoot\system32\drivers\dam.sys

\SystemRoot\system32\DRIVERS\ahcache.sys

\SystemRoot\System32\DriverStore\FileRepository\compositebus.inf_amd64_912dfdedc3d2f520\CompositeBus.sys

\SystemRoot\System32\drivers\kdnic.sys

\SystemRoot\System32\drivers\umbus.sys

\SystemRoot\System32\drivers\HDAudBus.sys

\SystemRoot\System32\drivers\portcls.sys

\SystemRoot\System32\drivers\drmk.sys

\SystemRoot\System32\drivers\ks.sys

\SystemRoot\System32\drivers\USBXHCI.SYS

\SystemRoot\system32\drivers\ucx01000.sys

\SystemRoot\System32\drivers\mrvlpcie8897.sys

\SystemRoot\system32\DRIVERS\wdiwifi.sys

\SystemRoot\System32\drivers\vwifibus.sys

\SystemRoot\System32\drivers\msgpiowin32.sys

\SystemRoot\System32\Drivers\fastfat.SYS

\SystemRoot\System32\drivers\mshidkmdf.sys

\SystemRoot\System32\drivers\HIDCLASS.SYS

\SystemRoot\System32\drivers\HIDPARSE.SYS

\SystemRoot\System32\drivers\CmBatt.sys

\SystemRoot\System32\drivers\BATTC.SYS

\SystemRoot\System32\drivers\iaLPSSi_GPIO.sys

\SystemRoot\System32\Drivers\msgpioclx.sys

\SystemRoot\System32\drivers\iaLPSSi_I2C.sys

\SystemRoot\system32\drivers\SpbCx.sys

\SystemRoot\System32\drivers\intelppm.sys

\SystemRoot\System32\drivers\UEFI.sys

\SystemRoot\System32\drivers\NdisVirtualBus.sys

\SystemRoot\System32\drivers\swenum.sys

\SystemRoot\System32\drivers\rdpbus.sys

\SystemRoot\System32\drivers\kbdhid.sys

\SystemRoot\System32\drivers\kbdclass.sys

\SystemRoot\System32\drivers\hidi2c.sys

\SystemRoot\System32\drivers\UsbHub3.sys

\SystemRoot\System32\drivers\USBD.SYS

\SystemRoot\System32\drivers\mouhid.sys

\SystemRoot\System32\drivers\mouclass.sys

\SystemRoot\System32\drivers\hidusb.sys

\SystemRoot\System32\drivers\MTConfig.sys

\SystemRoot\System32\Drivers\dump_diskdump.sys

\SystemRoot\System32\Drivers\dump_storahci.sys

\SystemRoot\System32\win32k.sys

\SystemRoot\System32\win32kfull.sys

\SystemRoot\System32\win32kbase.sys

\SystemRoot\System32\Drivers\dump_dumpfve.sys

\SystemRoot\System32\drivers\dxgmms2.sys

\SystemRoot\System32\TSDDD.dll

\SystemRoot\system32\drivers\ndisuio.sys

\SystemRoot\system32\DRIVERS\nwifi.sys

\SystemRoot\System32\drivers\vwifimp.sys

\SystemRoot\system32\drivers\WudfPf.sys

\SystemRoot\system32\DRIVERS\WUDFRd.sys

\SystemRoot\system32\drivers\luafv.sys

\SystemRoot\system32\drivers\storqosflt.sys

\SystemRoot\system32\drivers\lltdio.sys

\SystemRoot\system32\drivers\mslldp.sys

\SystemRoot\system32\drivers\rspndr.sys

\SystemRoot\system32\drivers\HTTP.sys

\SystemRoot\system32\DRIVERS\bowser.sys

\SystemRoot\system32\DRIVERS\mrxsmb.sys

\SystemRoot\System32\drivers\mpsdrv.sys

\SystemRoot\system32\DRIVERS\mrxsmb20.sys

\SystemRoot\system32\DRIVERS\mrxsmb10.sys

\SystemRoot\System32\DRIVERS\srvnet.sys

\SystemRoot\system32\drivers\mmcss.sys

\SystemRoot\system32\drivers\Ndu.sys

\SystemRoot\system32\drivers\peauth.sys

\SystemRoot\System32\drivers\tcpipreg.sys

\SystemRoot\System32\DRIVERS\srv2.sys

\SystemRoot\System32\DRIVERS\srv.sys

\SystemRoot\System32\drivers\condrv.sys

\SystemRoot\system32\Drivers\WdNisDrv.sys

\SystemRoot\System32\drivers\tunnel.sys

\SystemRoot\System32\drivers\rassstp.sys

\SystemRoot\System32\DRIVERS\NDProxy.sys

\SystemRoot\System32\drivers\AgileVpn.sys

\SystemRoot\System32\drivers\rasl2tp.sys

\SystemRoot\System32\drivers\raspptp.sys

\SystemRoot\System32\drivers\raspppoe.sys

\SystemRoot\System32\DRIVERS\ndistapi.sys

\SystemRoot\System32\drivers\ndiswan.sys

\SystemRoot\System32\DRIVERS\wanarp.sys

\??\C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae64.sys

\SystemRoot\system32\DRIVERS\igdkmd64.sys

\SystemRoot\System32\drivers\monitor.sys

\SystemRoot\System32\cdd.dll

\SystemRoot\system32\DRIVERS\IntcDAud.sys

\SystemRoot\system32\drivers\ksthunk.sys

\??\C:\Windows\system32\drivers\mbamchameleon.sys

\??\C:\Windows\system32\drivers\MBAMSwissArmy.sys

----------- End -----------

Done!

Scan started

Database versions:

main: v2016.03.27.01

rootkit: v2016.03.12.01

<<<2>>>

Physical Sector Size: 512

Drive: 0, DevicePointer: 0xffffe0008f11f060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

--------- Disk Stack ------

DevicePointer: 0xffffe0008f11fb10, DeviceName: Unknown, DriverName: \Driver\partmgr\

DevicePointer: 0xffffe0008f11f060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

DevicePointer: 0xffffe0008e5f6680, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe0008e5fa120, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe0008e5f7330, DeviceName: \Device\00000032\, DriverName: \Driver\storahci\

------------ End ----------

Alternate DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

Upper DeviceData: 0x0, 0x0, 0x0

Lower DeviceData: 0x0, 0x0, 0x0

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.79" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.7C" is compressed (flags = 1)

File "C:\ProgramData\Microsoft\Windows Defender\Scans\mpcache-E91632DB44DF8F6AD7D5B2A75AD15A515DB3B0BA.bin.83" is compressed (flags = 1)

File "C:\Users\BBS\AppData\Local\Comms\UnistoreDB\store.vol" is sparse (flags = 32768)

Scan finished

=======================================

Scan started

Database versions:

main: v2016.03.27.01

rootkit: v2016.03.12.01

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

File "C:\Users\BBS\AppData\Local\Comms\UnistoreDB\store.vol" is sparse (flags = 32768)

Scan finished

=======================================

Removal queue found; removal started

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-i.mbam...

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-r.mbam...

Removal finished

---------------------------------------

Malwarebytes Anti-Rootkit BETA 1.09.3.1001

(c) Malwarebytes Corporation 2011-2012

OS version: 6.2.9200 Windows 8 x64

Account is Administrative

Internet Explorer version: 11.162.10586.0

File system is: NTFS

Disk drives: C:\ DRIVE_FIXED

CPU speed: 1.497000 GHz

Memory total: 4195442688, free: 710922240

Downloaded database version: v2016.03.27.02

Downloaded database version: v2016.03.27.02

Canceled update

Downloaded database version: v2016.03.27.02

Initializing...

======================

Driver version: 0.3.0.4

------------ Kernel report ------------

03/27/2016 13:37:21

------------ Loaded modules -----------

\SystemRoot\system32\ntoskrnl.exe

\SystemRoot\system32\hal.dll

\SystemRoot\system32\kd.dll

\SystemRoot\System32\drivers\werkernel.sys

\SystemRoot\System32\drivers\CLFS.SYS

\SystemRoot\System32\drivers\tm.sys

\SystemRoot\system32\PSHED.dll

\SystemRoot\system32\BOOTVID.dll

\SystemRoot\System32\drivers\cmimcext.sys

\SystemRoot\System32\drivers\ntosext.sys

\SystemRoot\system32\CI.dll

\SystemRoot\System32\drivers\msrpc.sys

\SystemRoot\System32\drivers\FLTMGR.SYS

\SystemRoot\System32\drivers\ksecdd.sys

\SystemRoot\System32\drivers\clipsp.sys

\SystemRoot\system32\drivers\Wdf01000.sys

\SystemRoot\system32\drivers\WDFLDR.SYS

\SystemRoot\System32\Drivers\acpiex.sys

\SystemRoot\System32\Drivers\WppRecorder.sys

\SystemRoot\System32\Drivers\cng.sys

\SystemRoot\System32\drivers\ACPI.sys

\SystemRoot\System32\drivers\WMILIB.SYS

\SystemRoot\System32\drivers\msisadrv.sys

\SystemRoot\System32\drivers\pci.sys

\SystemRoot\System32\drivers\tpm.sys

\SystemRoot\system32\drivers\WindowsTrustedRT.sys

\SystemRoot\System32\drivers\WindowsTrustedRTProxy.sys

\SystemRoot\System32\drivers\pcw.sys

\SystemRoot\System32\drivers\vdrvroot.sys

\SystemRoot\system32\drivers\pdc.sys

\SystemRoot\system32\drivers\CEA.sys

\SystemRoot\System32\drivers\partmgr.sys

\SystemRoot\System32\drivers\spaceport.sys

\SystemRoot\System32\drivers\volmgr.sys

\SystemRoot\System32\drivers\volmgrx.sys

\SystemRoot\System32\drivers\mountmgr.sys

\SystemRoot\System32\drivers\storahci.sys

\SystemRoot\System32\drivers\storport.sys

\SystemRoot\System32\drivers\EhStorClass.sys

\SystemRoot\System32\drivers\fileinfo.sys

\SystemRoot\System32\Drivers\Wof.sys

\SystemRoot\system32\drivers\WdFilter.sys

\SystemRoot\System32\Drivers\NTFS.sys

\SystemRoot\System32\Drivers\Fs_Rec.sys

\SystemRoot\system32\drivers\ndis.sys

\SystemRoot\system32\drivers\NETIO.SYS

\SystemRoot\System32\Drivers\ksecpkg.sys

\SystemRoot\System32\drivers\tcpip.sys

\SystemRoot\System32\drivers\fwpkclnt.sys

\SystemRoot\System32\drivers\wfplwfs.sys

\SystemRoot\system32\drivers\vmsproxy.sys

\SystemRoot\System32\DRIVERS\fvevol.sys

\SystemRoot\System32\drivers\volsnap.sys

\SystemRoot\System32\drivers\rdyboost.sys

\SystemRoot\System32\Drivers\mup.sys

\SystemRoot\System32\drivers\intelpep.sys

\SystemRoot\System32\drivers\disk.sys

\SystemRoot\System32\drivers\CLASSPNP.SYS

\SystemRoot\System32\Drivers\crashdmp.sys

\SystemRoot\system32\drivers\filecrypt.sys

\SystemRoot\system32\drivers\tbs.sys

\SystemRoot\System32\Drivers\Null.SYS

\SystemRoot\System32\Drivers\Beep.SYS

\SystemRoot\System32\drivers\BasicDisplay.sys

\SystemRoot\System32\drivers\watchdog.sys

\SystemRoot\System32\drivers\dxgkrnl.sys

\SystemRoot\System32\drivers\BasicRender.sys

\SystemRoot\System32\Drivers\Npfs.SYS

\SystemRoot\System32\Drivers\Msfs.SYS

\SystemRoot\system32\DRIVERS\tdx.sys

\SystemRoot\system32\DRIVERS\TDI.SYS

\SystemRoot\System32\DRIVERS\netbt.sys

\SystemRoot\system32\drivers\afd.sys

\SystemRoot\System32\drivers\vwififlt.sys

\SystemRoot\System32\drivers\pacer.sys

\SystemRoot\system32\drivers\netbios.sys

\SystemRoot\system32\drivers\hvservice.sys

\SystemRoot\system32\drivers\winhvr.sys

\SystemRoot\system32\DRIVERS\rdbss.sys

\SystemRoot\system32\drivers\csc.sys

\SystemRoot\system32\drivers\nsiproxy.sys

\SystemRoot\System32\drivers\npsvctrig.sys

\SystemRoot\System32\drivers\mssmbios.sys

\SystemRoot\System32\drivers\gpuenergydrv.sys

\??\C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae64.sys

\SystemRoot\System32\Drivers\dfsc.sys

\SystemRoot\system32\drivers\dam.sys

\SystemRoot\system32\DRIVERS\ahcache.sys

\SystemRoot\System32\drivers\vmbusr.sys

\SystemRoot\System32\drivers\hvsocket.sys

\SystemRoot\System32\drivers\vmbkmclr.sys

\SystemRoot\System32\drivers\Vid.sys

\SystemRoot\System32\DriverStore\FileRepository\compositebus.inf_amd64_912dfdedc3d2f520\CompositeBus.sys

\SystemRoot\System32\drivers\kdnic.sys

\SystemRoot\System32\drivers\umbus.sys

\SystemRoot\system32\DRIVERS\igdkmd64.sys

\SystemRoot\System32\Drivers\fastfat.SYS

\SystemRoot\System32\drivers\ks.sys

\SystemRoot\System32\drivers\USBXHCI.SYS

\SystemRoot\system32\drivers\ucx01000.sys

\SystemRoot\System32\drivers\mrvlpcie8897.sys

\SystemRoot\system32\DRIVERS\wdiwifi.sys

\SystemRoot\System32\drivers\vwifibus.sys

\SystemRoot\System32\drivers\msgpiowin32.sys

\SystemRoot\System32\drivers\mshidkmdf.sys

\SystemRoot\System32\drivers\HIDCLASS.SYS

\SystemRoot\System32\drivers\HIDPARSE.SYS

\SystemRoot\System32\drivers\CmBatt.sys

\SystemRoot\System32\drivers\BATTC.SYS

\SystemRoot\System32\drivers\iaLPSSi_GPIO.sys

\SystemRoot\System32\Drivers\msgpioclx.sys

\SystemRoot\System32\drivers\iaLPSSi_I2C.sys

\SystemRoot\system32\drivers\SpbCx.sys

\SystemRoot\System32\drivers\intelppm.sys

\SystemRoot\System32\drivers\UEFI.sys

\SystemRoot\System32\drivers\vpcivsp.sys

\SystemRoot\System32\drivers\storvsp.sys

\SystemRoot\System32\drivers\synth3dvsp.sys

\SystemRoot\System32\drivers\NdisVirtualBus.sys

\SystemRoot\System32\drivers\swenum.sys

\SystemRoot\System32\drivers\rdpbus.sys

\SystemRoot\System32\drivers\kbdhid.sys

\SystemRoot\System32\drivers\kbdclass.sys

\SystemRoot\System32\drivers\hidi2c.sys

\SystemRoot\System32\drivers\UsbHub3.sys

\SystemRoot\System32\drivers\USBD.SYS

\SystemRoot\System32\drivers\mouhid.sys

\SystemRoot\System32\drivers\mouclass.sys

\SystemRoot\System32\drivers\hidusb.sys

\SystemRoot\System32\drivers\MTConfig.sys

\SystemRoot\System32\win32k.sys

\SystemRoot\System32\win32kfull.sys

\SystemRoot\System32\win32kbase.sys

\SystemRoot\System32\Drivers\dump_diskdump.sys

\SystemRoot\System32\Drivers\dump_storahci.sys

\SystemRoot\System32\Drivers\dump_dumpfve.sys

\SystemRoot\System32\drivers\dxgmms2.sys

\SystemRoot\System32\drivers\monitor.sys

\SystemRoot\System32\TSDDD.dll

\SystemRoot\System32\cdd.dll

\SystemRoot\system32\drivers\WudfPf.sys

\SystemRoot\system32\DRIVERS\WUDFRd.sys

\SystemRoot\system32\drivers\luafv.sys

\SystemRoot\system32\drivers\storqosflt.sys

\SystemRoot\system32\drivers\lltdio.sys

\SystemRoot\System32\drivers\vmswitch.sys

\SystemRoot\System32\drivers\Wnv.sys

\SystemRoot\system32\drivers\rspndr.sys

\SystemRoot\system32\drivers\mslldp.sys

\SystemRoot\System32\DRIVERS\wanarp.sys

\SystemRoot\system32\drivers\ndisuio.sys

\SystemRoot\system32\DRIVERS\nwifi.sys

\SystemRoot\System32\drivers\mpsdrv.sys

\SystemRoot\System32\drivers\vwifimp.sys

\SystemRoot\System32\DRIVERS\srvnet.sys

\SystemRoot\System32\DRIVERS\srv2.sys

\SystemRoot\system32\drivers\mmcss.sys

\SystemRoot\system32\drivers\Ndu.sys

\SystemRoot\system32\drivers\peauth.sys

\SystemRoot\System32\drivers\tcpipreg.sys

\SystemRoot\system32\drivers\HTTP.sys

\SystemRoot\System32\drivers\condrv.sys

\SystemRoot\System32\drivers\tunnel.sys

\SystemRoot\system32\Drivers\WdNisDrv.sys

\??\C:\Windows\system32\drivers\mbamchameleon.sys

\??\C:\Windows\system32\drivers\MBAMSwissArmy.sys

----------- End -----------

Done!

Scan started

Database versions:

main: v2016.03.27.01

rootkit: v2016.03.12.01

<<<2>>>

Physical Sector Size: 512

Drive: 0, DevicePointer: 0xffffe00061567060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

--------- Disk Stack ------

DevicePointer: 0xffffe00061567b10, DeviceName: Unknown, DriverName: \Driver\partmgr\

DevicePointer: 0xffffe00061567060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

DevicePointer: 0xffffe000609fa9f0, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe000609edd80, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe000609f0060, DeviceName: \Device\00000037\, DriverName: \Driver\storahci\

------------ End ----------

Alternate DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

Upper DeviceData: 0x0, 0x0, 0x0

Lower DeviceData: 0x0, 0x0, 0x0

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

File "C:\Users\BBS\AppData\Local\Comms\UnistoreDB\store.vol" is sparse (flags = 32768)

Infected: HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MRT.exe --> [Trojan.Agent]

Infected: HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MsMpEng.exe --> [Security.Hijack]

Infected: HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\svchost.exe --> [Security.Hijack]

Infected: HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MRT.exe --> [Trojan.Agent]

Infected: HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\MsMpEng.exe --> [Security.Hijack]

Infected: HKLM\SOFTWARE\WOW6432NODE\MICROSOFT\WINDOWS NT\CURRENTVERSION\IMAGE FILE EXECUTION OPTIONS\svchost.exe --> [Security.Hijack]

Scan finished

Creating System Restore point...

Could not create restore point...

Cleaning up...

Removal scheduling successful. System shutdown needed.

System shutdown occurred

=======================================

---------------------------------------

Malwarebytes Anti-Rootkit BETA 1.09.3.1001

(c) Malwarebytes Corporation 2011-2012

OS version: 6.2.9200 Windows 8 x64

Account is Administrative

Internet Explorer version: 11.162.10586.0

File system is: NTFS

Disk drives: C:\ DRIVE_FIXED

CPU speed: 1.497000 GHz

Memory total: 4195442688, free: 2395480064

Downloaded database version: v2016.03.27.02

Downloaded database version: v2016.03.12.01

Downloaded database version: v2016.03.24.01

=======================================

Driver version: 0.3.0.4

------------ Kernel report ------------

03/27/2016 14:09:06

------------ Loaded modules -----------

\SystemRoot\system32\ntoskrnl.exe

\SystemRoot\system32\hal.dll

\SystemRoot\system32\kd.dll

\SystemRoot\System32\drivers\werkernel.sys

\SystemRoot\System32\drivers\CLFS.SYS

\SystemRoot\System32\drivers\tm.sys

\SystemRoot\system32\PSHED.dll

\SystemRoot\system32\BOOTVID.dll

\SystemRoot\System32\drivers\cmimcext.sys

\SystemRoot\System32\drivers\ntosext.sys

\SystemRoot\system32\CI.dll

\SystemRoot\System32\drivers\msrpc.sys

\SystemRoot\System32\drivers\FLTMGR.SYS

\SystemRoot\System32\drivers\ksecdd.sys

\SystemRoot\System32\drivers\clipsp.sys

\SystemRoot\system32\drivers\Wdf01000.sys

\SystemRoot\system32\drivers\WDFLDR.SYS

\SystemRoot\System32\Drivers\acpiex.sys

\SystemRoot\System32\Drivers\WppRecorder.sys

\SystemRoot\System32\Drivers\cng.sys

\SystemRoot\System32\drivers\ACPI.sys

\SystemRoot\System32\drivers\WMILIB.SYS

\SystemRoot\System32\drivers\msisadrv.sys

\SystemRoot\System32\drivers\pci.sys

\SystemRoot\System32\drivers\tpm.sys

\SystemRoot\system32\drivers\WindowsTrustedRT.sys

\SystemRoot\System32\drivers\WindowsTrustedRTProxy.sys

\SystemRoot\system32\drivers\CLASSPNP.SYS

\SystemRoot\System32\drivers\imofugc.sys

\SystemRoot\System32\drivers\pcw.sys

\SystemRoot\System32\drivers\vdrvroot.sys

\SystemRoot\system32\drivers\pdc.sys

\SystemRoot\system32\drivers\CEA.sys

\SystemRoot\System32\drivers\partmgr.sys

\SystemRoot\System32\drivers\spaceport.sys

\SystemRoot\System32\drivers\volmgr.sys

\SystemRoot\System32\drivers\volmgrx.sys

\SystemRoot\System32\drivers\mountmgr.sys

\SystemRoot\System32\drivers\storahci.sys

\SystemRoot\System32\drivers\storport.sys

\SystemRoot\System32\drivers\EhStorClass.sys

\SystemRoot\System32\drivers\fileinfo.sys

\SystemRoot\System32\Drivers\Wof.sys

\SystemRoot\system32\drivers\WdFilter.sys

\SystemRoot\System32\Drivers\NTFS.sys

\SystemRoot\System32\Drivers\Fs_Rec.sys

\SystemRoot\system32\drivers\ndis.sys

\SystemRoot\system32\drivers\NETIO.SYS

\SystemRoot\System32\Drivers\ksecpkg.sys

\SystemRoot\System32\drivers\tcpip.sys

\SystemRoot\System32\drivers\fwpkclnt.sys

\SystemRoot\System32\drivers\wfplwfs.sys

\SystemRoot\system32\drivers\vmsproxy.sys

\SystemRoot\System32\DRIVERS\fvevol.sys

\SystemRoot\System32\drivers\volsnap.sys

\SystemRoot\System32\drivers\rdyboost.sys

\SystemRoot\System32\Drivers\mup.sys

\SystemRoot\System32\drivers\intelpep.sys

\SystemRoot\System32\drivers\disk.sys

\SystemRoot\System32\Drivers\crashdmp.sys

\SystemRoot\system32\drivers\filecrypt.sys

\SystemRoot\system32\drivers\tbs.sys

\SystemRoot\System32\Drivers\Null.SYS

\SystemRoot\System32\Drivers\Beep.SYS

\SystemRoot\System32\drivers\BasicDisplay.sys

\SystemRoot\System32\drivers\watchdog.sys

\SystemRoot\System32\drivers\dxgkrnl.sys

\SystemRoot\System32\drivers\BasicRender.sys

\SystemRoot\System32\Drivers\Npfs.SYS

\SystemRoot\System32\Drivers\Msfs.SYS

\SystemRoot\system32\DRIVERS\tdx.sys

\SystemRoot\system32\DRIVERS\TDI.SYS

\SystemRoot\System32\DRIVERS\netbt.sys

\SystemRoot\system32\drivers\afd.sys

\SystemRoot\System32\drivers\vwififlt.sys

\SystemRoot\System32\drivers\pacer.sys

\SystemRoot\system32\drivers\netbios.sys

\SystemRoot\system32\drivers\hvservice.sys

\SystemRoot\system32\drivers\winhvr.sys

\SystemRoot\system32\DRIVERS\rdbss.sys

\SystemRoot\system32\drivers\csc.sys

\SystemRoot\system32\drivers\nsiproxy.sys

\SystemRoot\System32\drivers\npsvctrig.sys

\SystemRoot\System32\drivers\mssmbios.sys

\SystemRoot\System32\drivers\gpuenergydrv.sys

\??\C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae64.sys

\SystemRoot\System32\Drivers\dfsc.sys

\SystemRoot\system32\drivers\dam.sys

\SystemRoot\system32\DRIVERS\ahcache.sys

\SystemRoot\System32\drivers\vmbusr.sys

\SystemRoot\System32\drivers\hvsocket.sys

\SystemRoot\System32\drivers\vmbkmclr.sys

\SystemRoot\System32\drivers\Vid.sys

\SystemRoot\System32\DriverStore\FileRepository\compositebus.inf_amd64_912dfdedc3d2f520\CompositeBus.sys

\SystemRoot\System32\drivers\kdnic.sys

\SystemRoot\System32\drivers\umbus.sys

\SystemRoot\system32\DRIVERS\igdkmd64.sys

\SystemRoot\System32\drivers\ks.sys

\SystemRoot\System32\Drivers\fastfat.SYS

\SystemRoot\System32\drivers\USBXHCI.SYS

\SystemRoot\system32\drivers\ucx01000.sys

\SystemRoot\System32\drivers\msgpiowin32.sys

\SystemRoot\System32\drivers\mshidkmdf.sys

\SystemRoot\System32\drivers\HIDCLASS.SYS

\SystemRoot\System32\drivers\HIDPARSE.SYS

\SystemRoot\System32\drivers\CmBatt.sys

\SystemRoot\System32\drivers\BATTC.SYS

\SystemRoot\System32\drivers\iaLPSSi_GPIO.sys

\SystemRoot\System32\Drivers\msgpioclx.sys

\SystemRoot\System32\drivers\iaLPSSi_I2C.sys

\SystemRoot\system32\drivers\SpbCx.sys

\SystemRoot\System32\drivers\intelppm.sys

\SystemRoot\System32\drivers\UEFI.sys

\SystemRoot\System32\drivers\vpcivsp.sys

\SystemRoot\System32\drivers\storvsp.sys

\SystemRoot\System32\drivers\synth3dvsp.sys

\SystemRoot\System32\drivers\NdisVirtualBus.sys

\SystemRoot\System32\drivers\swenum.sys

\SystemRoot\System32\drivers\rdpbus.sys

\SystemRoot\System32\drivers\kbdhid.sys

\SystemRoot\System32\drivers\kbdclass.sys

\SystemRoot\System32\drivers\hidi2c.sys

\SystemRoot\System32\drivers\UsbHub3.sys

\SystemRoot\System32\drivers\USBD.SYS

\SystemRoot\System32\drivers\mouhid.sys

\SystemRoot\System32\drivers\mouclass.sys

\SystemRoot\System32\drivers\hidusb.sys

\SystemRoot\System32\drivers\MTConfig.sys

\SystemRoot\System32\win32k.sys

\SystemRoot\System32\win32kfull.sys

\SystemRoot\System32\win32kbase.sys

\SystemRoot\System32\Drivers\dump_diskdump.sys

\SystemRoot\System32\Drivers\dump_storahci.sys

\SystemRoot\System32\Drivers\dump_dumpfve.sys

\SystemRoot\System32\drivers\dxgmms2.sys

\SystemRoot\System32\drivers\monitor.sys

\SystemRoot\System32\TSDDD.dll

\SystemRoot\System32\cdd.dll

\SystemRoot\system32\drivers\WudfPf.sys

\SystemRoot\system32\DRIVERS\WUDFRd.sys

\SystemRoot\system32\drivers\luafv.sys

\SystemRoot\system32\drivers\storqosflt.sys

\SystemRoot\system32\drivers\lltdio.sys

\SystemRoot\system32\drivers\mslldp.sys

\SystemRoot\system32\drivers\rspndr.sys

\SystemRoot\System32\DRIVERS\wanarp.sys

\SystemRoot\System32\drivers\vmswitch.sys

\SystemRoot\System32\drivers\Wnv.sys

\SystemRoot\system32\drivers\ndisuio.sys

\SystemRoot\system32\DRIVERS\nwifi.sys

\SystemRoot\System32\drivers\mpsdrv.sys

\SystemRoot\system32\drivers\HTTP.sys

\SystemRoot\System32\DRIVERS\srvnet.sys

\SystemRoot\System32\DRIVERS\srv2.sys

\SystemRoot\system32\drivers\mmcss.sys

\SystemRoot\system32\drivers\peauth.sys

\SystemRoot\system32\drivers\Ndu.sys

\SystemRoot\System32\drivers\tcpipreg.sys

\SystemRoot\System32\drivers\condrv.sys

\SystemRoot\System32\drivers\SurfaceIntegrationDriver.sys

\SystemRoot\System32\drivers\SurfaceDisplayCalibration.sys

\SystemRoot\system32\DRIVERS\TeeDriverx64.sys

\SystemRoot\System32\drivers\SurfaceAccessoryDevice.sys

\SystemRoot\System32\drivers\SurfaceCapacitiveHomeButton.sys

\SystemRoot\System32\drivers\mrvlpcie8897.sys

\SystemRoot\system32\DRIVERS\wdiwifi.sys

\SystemRoot\System32\drivers\vwifibus.sys

\SystemRoot\System32\drivers\vwifimp.sys

\SystemRoot\System32\drivers\tunnel.sys

\??\C:\Windows\system32\drivers\mbamchameleon.sys

\??\C:\Windows\system32\drivers\MBAMSwissArmy.sys

----------- End -----------

Done!

Scan started

Database versions:

main: v2016.03.27.02

rootkit: v2016.03.12.01

<<<2>>>

Physical Sector Size: 512

Drive: 0, DevicePointer: 0xffffe0010acf6060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

--------- Disk Stack ------

DevicePointer: 0xffffe0010acf6b10, DeviceName: Unknown, DriverName: \Driver\partmgr\

DevicePointer: 0xffffe0010acf6060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

DevicePointer: 0xffffe0010a1fa660, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe0010a1edcb0, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe0010a1ed060, DeviceName: \Device\00000037\, DriverName: \Driver\storahci\

------------ End ----------

Alternate DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

Upper DeviceData: 0x0, 0x0, 0x0

Lower DeviceData: 0x0, 0x0, 0x0

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

<<<2>>>

<<<3>>>

Volume: C:

File system type: NTFS

SectorSize = 512, ClusterSize = 4096, MFTRecordSize = 1024, MFTIndexSize = 4096 bytes

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

File "C:\Users\BBS\AppData\Local\Comms\UnistoreDB\store.vol" is sparse (flags = 32768)

Scan finished

=======================================

Removal queue found; removal started

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-i.mbam...

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-r.mbam...

Removal finished

---------------------------------------

Malwarebytes Anti-Rootkit BETA 1.09.3.1001

(c) Malwarebytes Corporation 2011-2012

OS version: 6.2.9200 Windows 8 x64

Account is Administrative

Internet Explorer version: 11.162.10586.0

File system is: NTFS

Disk drives: C:\ DRIVE_FIXED

CPU speed: 1.497000 GHz

Memory total: 4195426304, free: 1580359680

Downloaded database version: v2016.03.27.03

Downloaded database version: v2016.03.27.04

=======================================

Initializing...

Driver version: 0.3.0.4

------------ Kernel report ------------

03/28/2016 01:52:04

------------ Loaded modules -----------

\SystemRoot\system32\ntoskrnl.exe

\SystemRoot\system32\hal.dll

\SystemRoot\system32\kd.dll

\SystemRoot\System32\drivers\werkernel.sys

\SystemRoot\System32\drivers\CLFS.SYS

\SystemRoot\System32\drivers\tm.sys

\SystemRoot\system32\PSHED.dll

\SystemRoot\system32\BOOTVID.dll

\SystemRoot\System32\drivers\cmimcext.sys

\SystemRoot\System32\drivers\ntosext.sys

\SystemRoot\system32\CI.dll

\SystemRoot\System32\drivers\msrpc.sys

\SystemRoot\System32\drivers\FLTMGR.SYS

\SystemRoot\System32\drivers\ksecdd.sys

\SystemRoot\System32\drivers\clipsp.sys

\SystemRoot\system32\drivers\Wdf01000.sys

\SystemRoot\system32\drivers\WDFLDR.SYS

\SystemRoot\System32\Drivers\acpiex.sys

\SystemRoot\System32\Drivers\WppRecorder.sys

\SystemRoot\System32\Drivers\cng.sys

\SystemRoot\System32\drivers\ACPI.sys

\SystemRoot\System32\drivers\WMILIB.SYS

\SystemRoot\System32\drivers\msisadrv.sys

\SystemRoot\System32\drivers\pci.sys

\SystemRoot\System32\drivers\tpm.sys

\SystemRoot\system32\drivers\WindowsTrustedRT.sys

\SystemRoot\System32\drivers\WindowsTrustedRTProxy.sys

\SystemRoot\System32\drivers\pcw.sys

\SystemRoot\System32\drivers\vdrvroot.sys

\SystemRoot\system32\drivers\pdc.sys

\SystemRoot\system32\drivers\CEA.sys

\SystemRoot\System32\drivers\partmgr.sys

\SystemRoot\System32\drivers\spaceport.sys

\SystemRoot\System32\drivers\volmgr.sys

\SystemRoot\System32\drivers\volmgrx.sys

\SystemRoot\System32\drivers\mountmgr.sys

\SystemRoot\System32\drivers\storahci.sys

\SystemRoot\System32\drivers\storport.sys

\SystemRoot\System32\drivers\EhStorClass.sys

\SystemRoot\System32\drivers\fileinfo.sys

\SystemRoot\System32\Drivers\Wof.sys

\SystemRoot\System32\Drivers\NTFS.sys

\SystemRoot\System32\Drivers\Fs_Rec.sys

\SystemRoot\system32\drivers\ndis.sys

\SystemRoot\system32\drivers\NETIO.SYS

\SystemRoot\System32\Drivers\ksecpkg.sys

\SystemRoot\System32\drivers\tcpip.sys

\SystemRoot\System32\drivers\fwpkclnt.sys

\SystemRoot\System32\drivers\wfplwfs.sys

\SystemRoot\system32\drivers\vmsproxy.sys

\SystemRoot\system32\drivers\NISx64\1605040.018\SYMEFASI64.SYS

\SystemRoot\System32\DRIVERS\fvevol.sys

\SystemRoot\System32\drivers\SurfacePciController.sys

\SystemRoot\System32\drivers\volsnap.sys

\SystemRoot\System32\drivers\rdyboost.sys

\SystemRoot\System32\Drivers\mup.sys

\SystemRoot\System32\drivers\intelpep.sys

\SystemRoot\System32\drivers\disk.sys

\SystemRoot\System32\drivers\CLASSPNP.SYS

\SystemRoot\System32\Drivers\crashdmp.sys

\SystemRoot\system32\drivers\NISx64\1605040.018\ccSetx64.sys

\??\C:\Windows\SysWOW64\Drivers\Symantec.cloud\ccSetx64.sys

\SystemRoot\system32\drivers\filecrypt.sys

\SystemRoot\system32\drivers\tbs.sys

\SystemRoot\system32\drivers\NISx64\1605040.018\Ironx64.SYS

\SystemRoot\System32\Drivers\Null.SYS

\SystemRoot\System32\Drivers\Beep.SYS

\SystemRoot\System32\drivers\BasicDisplay.sys

\SystemRoot\System32\drivers\watchdog.sys

\SystemRoot\System32\drivers\dxgkrnl.sys

\SystemRoot\System32\drivers\BasicRender.sys

\SystemRoot\System32\Drivers\Npfs.SYS

\SystemRoot\System32\Drivers\Msfs.SYS

\SystemRoot\system32\DRIVERS\tdx.sys

\SystemRoot\system32\DRIVERS\TDI.SYS

\SystemRoot\System32\DRIVERS\netbt.sys

\SystemRoot\system32\drivers\afd.sys

\SystemRoot\System32\drivers\vwififlt.sys

\SystemRoot\System32\drivers\pacer.sys

\SystemRoot\system32\drivers\netbios.sys

\SystemRoot\system32\drivers\hvservice.sys

\SystemRoot\system32\drivers\winhvr.sys

\SystemRoot\system32\DRIVERS\rdbss.sys

\SystemRoot\system32\drivers\csc.sys

\SystemRoot\system32\drivers\NISx64\1605040.018\SYMNETS.SYS

\??\C:\Windows\system32\Drivers\SYMEVENT64x86.SYS

\SystemRoot\system32\drivers\NISx64\1605040.018\SRTSPX64.SYS

\SystemRoot\system32\drivers\nsiproxy.sys

\SystemRoot\System32\drivers\npsvctrig.sys

\SystemRoot\System32\drivers\mssmbios.sys

\??\C:\Program Files\Symantec.cloud\EndpointProtectionAgent\NortonData\22.5.4.24\Definitions\IPSDefs\20160324.001\IDSvia64.sys

\SystemRoot\System32\drivers\gpuenergydrv.sys

\??\C:\Program Files (x86)\Malwarebytes Anti-Exploit\mbae64.sys

\??\C:\Program Files (x86)\Common Files\Symantec Shared\EENGINE\eeCtrl64.sys

\??\C:\Program Files (x86)\Common Files\Symantec Shared\EENGINE\EraserUtilRebootDrv.sys

\SystemRoot\System32\Drivers\dfsc.sys

\SystemRoot\system32\drivers\dam.sys

\??\C:\Program Files\Symantec.cloud\EndpointProtectionAgent\NortonData\22.5.4.24\Definitions\BASHDefs\20160316.006\BHDrvx64.sys

\SystemRoot\system32\DRIVERS\ahcache.sys

\SystemRoot\System32\drivers\vmbusr.sys

\SystemRoot\System32\drivers\hvsocket.sys

\SystemRoot\System32\drivers\vmbkmclr.sys

\SystemRoot\System32\drivers\Vid.sys

\SystemRoot\System32\DriverStore\FileRepository\compositebus.inf_amd64_912dfdedc3d2f520\CompositeBus.sys

\SystemRoot\System32\drivers\kdnic.sys

\SystemRoot\System32\drivers\umbus.sys

\SystemRoot\system32\DRIVERS\igdkmd64.sys

\SystemRoot\System32\Drivers\fastfat.SYS

\SystemRoot\System32\drivers\ks.sys

\SystemRoot\System32\drivers\USBXHCI.SYS

\SystemRoot\system32\drivers\ucx01000.sys

\SystemRoot\system32\DRIVERS\TeeDriverx64.sys

\SystemRoot\System32\drivers\mrvlpcie8897.sys

\SystemRoot\system32\DRIVERS\wdiwifi.sys

\SystemRoot\System32\drivers\vwifibus.sys

\SystemRoot\System32\drivers\msgpiowin32.sys

\SystemRoot\System32\drivers\mshidkmdf.sys

\SystemRoot\System32\drivers\HIDCLASS.SYS

\SystemRoot\System32\drivers\HIDPARSE.SYS

\SystemRoot\System32\drivers\CmBatt.sys

\SystemRoot\System32\drivers\BATTC.SYS

\SystemRoot\System32\drivers\iaLPSSi_GPIO.sys

\SystemRoot\System32\Drivers\msgpioclx.sys

\SystemRoot\System32\drivers\iaLPSSi_I2C.sys

\SystemRoot\system32\drivers\SpbCx.sys

\SystemRoot\System32\drivers\intelppm.sys

\SystemRoot\System32\drivers\SurfaceAccessoryDevice.sys

\SystemRoot\System32\drivers\SurfaceIntegrationDriver.sys

\SystemRoot\System32\drivers\SurfaceDisplayCalibration.sys

\SystemRoot\System32\drivers\UEFI.sys

\SystemRoot\System32\drivers\vpcivsp.sys

\SystemRoot\System32\drivers\storvsp.sys

\SystemRoot\System32\drivers\synth3dvsp.sys

\SystemRoot\System32\drivers\NdisVirtualBus.sys

\SystemRoot\System32\drivers\swenum.sys

\SystemRoot\System32\drivers\rdpbus.sys

\SystemRoot\System32\drivers\kbdhid.sys

\SystemRoot\System32\drivers\kbdclass.sys

\SystemRoot\System32\drivers\hidi2c.sys

\SystemRoot\System32\drivers\UsbHub3.sys

\SystemRoot\System32\drivers\USBD.SYS

\SystemRoot\System32\drivers\SurfaceCapacitiveHomeButton.sys

\SystemRoot\System32\drivers\mouhid.sys

\SystemRoot\System32\drivers\mouclass.sys

\SystemRoot\system32\DRIVERS\SurfacePenDriver.sys

\SystemRoot\System32\drivers\hidusb.sys

\SystemRoot\System32\drivers\MTConfig.sys

\SystemRoot\System32\win32k.sys

\SystemRoot\System32\win32kfull.sys

\SystemRoot\System32\win32kbase.sys

\SystemRoot\System32\Drivers\dump_diskdump.sys

\SystemRoot\System32\Drivers\dump_storahci.sys

\SystemRoot\System32\Drivers\dump_dumpfve.sys

\SystemRoot\System32\drivers\dxgmms2.sys

\SystemRoot\System32\drivers\monitor.sys

\SystemRoot\System32\TSDDD.dll

\SystemRoot\System32\cdd.dll

\SystemRoot\system32\drivers\WudfPf.sys

\SystemRoot\system32\drivers\luafv.sys

\SystemRoot\system32\drivers\storqosflt.sys

\SystemRoot\system32\DRIVERS\WUDFRd.sys

\SystemRoot\system32\drivers\lltdio.sys

\SystemRoot\system32\drivers\mslldp.sys

\SystemRoot\System32\drivers\vmswitch.sys

\SystemRoot\System32\drivers\Wnv.sys

\SystemRoot\System32\DRIVERS\wanarp.sys

\SystemRoot\system32\drivers\rspndr.sys

\SystemRoot\system32\drivers\ndisuio.sys

\SystemRoot\system32\DRIVERS\nwifi.sys

\SystemRoot\System32\drivers\mpsdrv.sys

\SystemRoot\system32\drivers\HTTP.sys

\SystemRoot\System32\DRIVERS\srvnet.sys

\SystemRoot\system32\drivers\mmcss.sys

\SystemRoot\system32\drivers\Ndu.sys

\SystemRoot\system32\drivers\peauth.sys

\SystemRoot\System32\DRIVERS\srv2.sys

\SystemRoot\System32\drivers\tcpipreg.sys

\??\C:\Program Files (x86)\Symantec\SOIS\drivers\vstor2-mntapi10-shared.sys

\SystemRoot\System32\drivers\vwifimp.sys

\SystemRoot\System32\drivers\condrv.sys

\SystemRoot\System32\drivers\tunnel.sys

\SystemRoot\system32\drivers\NISx64\1605040.018\SRTSP64.SYS

\??\C:\Program Files\Symantec.cloud\EndpointProtectionAgent\NortonData\22.5.4.24\Definitions\VirusDefs\20160327.005\EX64.SYS

\??\C:\Program Files\Symantec.cloud\EndpointProtectionAgent\NortonData\22.5.4.24\Definitions\VirusDefs\20160327.005\ENG64.SYS

\SystemRoot\System32\drivers\rassstp.sys

\SystemRoot\System32\DRIVERS\NDProxy.sys

\??\C:\Windows\system32\drivers\mbamchameleon.sys

\??\C:\Windows\system32\drivers\MBAMSwissArmy.sys

----------- End -----------

Done!

Scan started

Database versions:

main: v2016.03.27.04

rootkit: v2016.03.12.01

<<<2>>>

Physical Sector Size: 512

Drive: 0, DevicePointer: 0xffffe000a58e0060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

--------- Disk Stack ------

DevicePointer: 0xffffe000a58e0b10, DeviceName: Unknown, DriverName: \Driver\partmgr\

DevicePointer: 0xffffe000a58e0060, DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

DevicePointer: 0xffffe000a56baa40, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe000a56ba6c0, DeviceName: Unknown, DriverName: \Driver\ACPI\

DevicePointer: 0xffffe000a56bb370, DeviceName: \Device\00000037\, DriverName: \Driver\storahci\

------------ End ----------

Alternate DeviceName: \Device\Harddisk0\DR0\, DriverName: \Driver\disk\

Upper DeviceData: 0x0, 0x0, 0x0

Lower DeviceData: 0x0, 0x0, 0x0

<<<3>>>

Volume: C:

Volume is encrypted by BITLOCKER

<<<2>>>

<<<3>>>

Volume: C:

Volume is encrypted by BITLOCKER

Scanning drivers directory: C:\WINDOWS\SYSTEM32\drivers...

Done!

Drive 0

This is a System drive

Scanning MBR on drive 0...

Inspecting partition table:

This drive is a GPT Drive.

MBR Signature: 55AA

Disk Signature: C30DACC5

GPT Protective MBR Partition information:

Partition 0 type is EFI-GPT (0xee)

Partition is NOT ACTIVE.

Partition starts at LBA: 1 Numsec = 4294967295

Partition 1 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 2 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

Partition 3 type is Empty (0x0)

Partition is NOT ACTIVE.

Partition starts at LBA: 0 Numsec = 0

GPT Partition information:

GPT Header Signature 4546492050415254

GPT Header Revision 65536 Size 92 CRC 4156523856

GPT Header CurrentLba = 1 BackupLba 125045423

GPT Header FirstUsableLba 34 LastUsableLba 125045390

GPT Header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

GPT Header Contains 128 partition entries starting at LBA 2

GPT Header Partition entry size = 128

Backup GPT header Signature 4546492050415254

Backup GPT header Revision 65536 Size 92 CRC 4156523856

Backup GPT header CurrentLba = 125045423 BackupLba 1

Backup GPT header FirstUsableLba 34 LastUsableLba 125045390

Backup GPT header Guid c9b1193c-eb65-4a5b-9e36-c0a8e33644e3

Backup GPT header Contains 128 partition entries starting at LBA 125045391

Backup GPT header Partition entry size = 128

Partition 0 Type de94bba4-6d1-4d40-a16a-bfd5179d6ac

Partition ID 6eec25c-31d3-4ece-827d-e28c4da6bba

FirstLBA 2048 Last LBA 923647

Attributes 1

Partition Name Basic data partition

Partition 1 Type c12a7328-f81f-11d2-ba4b-0a0c93ec93b

Partition ID 11e57aa2-df0a-4cab-a3b3-64f5b534329

FirstLBA 923648 Last LBA 1128447

Attributes 0

Partition Name EFI system partition

GPT Partition 1 is bootable

Partition 2 Type e3c9e316-b5c-4db8-817d-f92df0215ae

Partition ID 8a9cc4b0-970b-448d-a5db-8367558fe1c3

FirstLBA 1128448 Last LBA 1161215

Attributes 0

Partition Name Microsoft reserved partition

Partition 3 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 846707db-fc99-4692-8a17-8265cfbe0a9

FirstLBA 1161216 Last LBA 30836735

Attributes 0

Partition Name Basic data partition

Partition 4 Type ebd0a0a2-b9e5-4433-87c0-68b6b72699c7

Partition ID 4473270b-1e85-4e53-b684-9743df13ff8

FirstLBA 30836736 Last LBA 125044735

Attributes 0

Partition Name Basic data partition

Disk Size: 64023257088 bytes

Sector size: 512 bytes

Done!

Scan finished

=======================================

Removal queue found; removal started

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-i.mbam...

Removing C:\ProgramData\Malwarebytes' Anti-Malware (portable)\MBR-0-r.mbam...

Removal finished

Code:

ATTFilter

AVZ Antiviral Toolkit log; AVZ version is 4.46

Scanning started at 24.03.2016 01:08:22

Database loaded: signatures - 297569, NN profile(s) - 2, malware removal microprograms - 56, signature database released 24.03.2016 04:00

Heuristic microprograms loaded: 408

PVS microprograms loaded: 10

Digital signatures of system files loaded: 790758

Heuristic analyzer mode: Maximum heuristics mode

Malware removal mode: enabled

Windows version is: 10.0.10586, "Windows 10 Pro N", install date 23.03.2016 11:31:57 ; AVZ is run with administrator rights (+)

System Restore: enabled

1. Searching for Rootkits and other software intercepting API functions

1.1 Searching for user-mode API hooks

Analysis: kernel32.dll, export table found in section .rdata

Function kernel32.dll:ReadConsoleInputExA (1106) intercepted, method - ProcAddressHijack.GetProcAddress ->746EA057->75F09FC0

Hook kernel32.dll:ReadConsoleInputExA (1106) blocked

Function kernel32.dll:ReadConsoleInputExW (1107) intercepted, method - ProcAddressHijack.GetProcAddress ->746EA08A->75F09FF0

Hook kernel32.dll:ReadConsoleInputExW (1107) blocked

Analysis: ntdll.dll, export table found in section .text

Function ntdll.dll:NtCreateFile (270) intercepted, method - ProcAddressHijack.GetProcAddress ->77337120->67452300

Hook ntdll.dll:NtCreateFile (270) blocked

Function ntdll.dll:NtSetInformationFile (558) intercepted, method - ProcAddressHijack.GetProcAddress ->77336E40->67452240

Hook ntdll.dll:NtSetInformationFile (558) blocked

Function ntdll.dll:NtSetValueKey (590) intercepted, method - ProcAddressHijack.GetProcAddress ->773371D0->674885D0

Hook ntdll.dll:NtSetValueKey (590) blocked

Function ntdll.dll:ZwCreateFile (1689) intercepted, method - ProcAddressHijack.GetProcAddress ->77337120->67452300

Hook ntdll.dll:ZwCreateFile (1689) blocked

Function ntdll.dll:ZwSetInformationFile (1975) intercepted, method - ProcAddressHijack.GetProcAddress ->77336E40->67452240

Hook ntdll.dll:ZwSetInformationFile (1975) blocked

Function ntdll.dll:ZwSetValueKey (2007) intercepted, method - ProcAddressHijack.GetProcAddress ->773371D0->674885D0

Hook ntdll.dll:ZwSetValueKey (2007) blocked

Analysis: user32.dll, export table found in section .text

Function user32.dll:CallNextHookEx (1531) intercepted, method - ProcAddressHijack.GetProcAddress ->75FE3560->67451F00

Hook user32.dll:CallNextHookEx (1531) blocked

Function user32.dll:SetWindowsHookExW (2341) intercepted, method - ProcAddressHijack.GetProcAddress ->75FEFB20->67488650