|

| |||||||

Log-Analyse und Auswertung: rootkit Trojaner FakeAlert!grb auf Windows XP NotebookWindows 7 Wenn Du Dir einen Trojaner eingefangen hast oder ständig Viren Warnungen bekommst, kannst Du hier die Logs unserer Diagnose Tools zwecks Auswertung durch unsere Experten posten. Um Viren und Trojaner entfernen zu können, muss das infizierte System zuerst untersucht werden: Erste Schritte zur Hilfe. Beachte dass ein infiziertes System nicht vertrauenswürdig ist und bis zur vollständigen Entfernung der Malware nicht verwendet werden sollte.XML. |

|

| |

| | #1 | ||

| rootkit Trojaner FakeAlert!grb auf Windows XP Notebook Hallo M-K-D-B Besten Dank für dein Angebot zu Hilfe.  Antwort auf Schritt #1: Zitat:

http://www.trojaner-board.de/59624-a...tml#post369557 Soll ich dennoch unhide.exe runterladen und ausführen? Zitat:

- Desktop-Hintergrund ist komplett schwarz. Keine Desktop-Shortlinks sind mehr vorhanden. - Alle installierten Programme bleiben in der Start-leiste unsichtbar. - Mit dem obig genannten Link im Trojaner-Board kann ich alle Dateien sehen, es scheint so als ob keine Verluste aufgetreten sind. Doch wurden alle Ordner und Dateien für mich unsichtbar. - Das "Windows" (so nehm ich an, bin aber nicht sicher ob hier der Trojaner noch immer FakeAlerts sendet) meldet partout dass es kritische Probleme mit den installierten Festplatten hat. Doch bin ich überzeugt dass die Festplatten physisch völlig intakt sind, da die Systemleistung unverändert erscheint und ich wie gesagt alle Dateien zum vorschein bringen konnte. - Es läuft ständig ein komisches "Fix-program" welches nicht Windows-like aussieht und mich auffordert es zu starten um die Festplatte zu reparieren. Habe diesen Schritt aber noch nicht getan. Sollte ich? Antwort zu Schritt #2 - #7 folgen sobald ich all die Tests durch habe. Werde vermutlich Montag Abends so weit sein. Nochmals vielen Dank für deine Hilfe  Gruss West79 |

| | #2 | |||

| /// TB-Ausbilder         | rootkit Trojaner FakeAlert!grb auf Windows XP Notebook Hallo West79,

__________________Ja, führe aber zuerst rkill und Malwarebytes' Anti-Malware aus (wie in meiner letzten Antwort beschrieben). Anschließend mache bitte folgendes: Downloade dir bitte unhide.exe (by Grinler) und speichere die Datei auf deinem Desktop.

Anschließend kannst du mit Defogger, GMER und OTL weiter machen.  Zitat:

Zitat:

Zitat:

Poste alle geforderten Logfiles, sobald es die Zeit zulässt. Erst dann können wir mit der Bereinigung fortfahren.  |

| | #3 |

| rootkit Trojaner FakeAlert!grb auf Windows XP Notebook Hallo M-K-D-B

__________________Ich konnte praktisch mühelos alle geforderten Schritte durchgehen. Hier folgen Meine Bemerkungen und die Logfiles. Schritt #1: Die Fragen haben wir bereits besprochen. Schritt #2: rKill hat funktioniert. Hatte danach wieder Schreibrecht auf dem Desktop. Schritt #3: MBAM ist durchgelaufen. Hier das logfile. Code:

ATTFilter Malwarebytes' Anti-Malware 1.51.0.1200

www.malwarebytes.org

Datenbank Version: 7060

Windows 5.1.2600 Service Pack 3

Internet Explorer 8.0.6001.18702

10.07.2011 11:53:02

mbam-log-2011-07-10 (11-53-02).txt

Art des Suchlaufs: Quick-Scan

Durchsuchte Objekte: 179055

Laufzeit: 15 Minute(n), 10 Sekunde(n)

Infizierte Speicherprozesse: 0

Infizierte Speichermodule: 0

Infizierte Registrierungsschlüssel: 0

Infizierte Registrierungswerte: 1

Infizierte Dateiobjekte der Registrierung: 2

Infizierte Verzeichnisse: 0

Infizierte Dateien: 2

Infizierte Speicherprozesse:

(Keine bösartigen Objekte gefunden)

Infizierte Speichermodule:

(Keine bösartigen Objekte gefunden)

Infizierte Registrierungsschlüssel:

(Keine bösartigen Objekte gefunden)

Infizierte Registrierungswerte:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\JUaDAjhRvP (Trojan.FakeAlert) -> Value: JUaDAjhRvP -> Quarantined and deleted successfully.

Infizierte Dateiobjekte der Registrierung:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Security Center\FirewallDisableNotify (PUM.Disabled.SecurityCenter) -> Bad: (1) Good: (0) -> Quarantined and deleted successfully.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\DisableTaskMgr (PUM.Hijack.TaskManager) -> Bad: (1) Good: (0) -> Quarantined and deleted successfully.

Infizierte Verzeichnisse:

(Keine bösartigen Objekte gefunden)

Infizierte Dateien:

c:\dokumente und einstellungen\all users\anwendungsdaten\juadajhrvp.exe (Trojan.FakeAlert) -> Quarantined and deleted successfully.

c:\dokumente und einstellungen\all users\anwendungsdaten\17424164.exe (Trojan.Agent) -> Quarantined and deleted successfully.

Schritt #4: Defogger hab ich laufen lassen. Ist allerdings nicht viel passiert. Ist da was falsch gelaufen? Im Logfile steht nur das: Code:

ATTFilter defogger_disable by jpshortstuff (23.02.10.1)

Log created at 12:16 on 10/07/2011 (Stephen)

Checking for autostart values...

HKCU\~\Run values retrieved.

HKLM\~\Run values retrieved.

Checking for services/drivers...

-=E.O.F=-

Schritt #6: Auch OTL lief blendend. Das OTL.txt ist ebenso riesig und ist im Anhang un zwei Files unterteilt. Das Extra.txt ebenso im Anhang. Ich hoffe all dies hilft uns weiter. Was denkst du? Oder sollte ich besser  ? ?Schöner Gruss West79 |

| | #4 | ||||

| /// TB-Ausbilder         | rootkit Trojaner FakeAlert!grb auf Windows XP Notebook Hallo West79, Schritt # 1: Beantwortung deiner Fragen Zitat:

Ja, es hilft uns weiter. Nein. Sowas kommt nur in Frage, wenn alles andere scheitert. Bislang läufts ja ganz gut.  Zu deiner eigenen Sicherheit bitte ich dich, bis auf weiteres, kein Online-Banking oder andere Online-Geschäfte an diesem Computer abzuwicklen, bis wir die Bereinigung abgeschlossen haben. Schritt # 2: Systemdateien verstecken Gehe bitte auf Start --> Systemsteuerung --> Extras --> Ordneroptionen. Wechsle auf den Reiter Ansicht.

Lösche keinesfalls Ordner oder Dateien ohne Anweisung Schritt # 3: Deinstallation von Programmen

Schritt # 4: TDSS Killer ausführen Dowloade Dir bitte TDSS Killer.exe und speichere die Datei am Desktop.

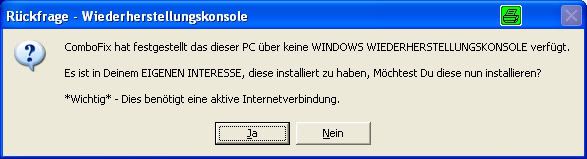

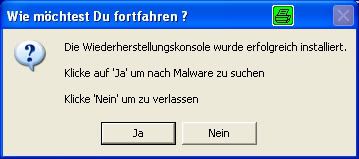

Schritt # 5: ComboFix ausführen Combofix darf ausschließlich ausgeführt werden, wenn ein Kompetenzler dies ausdrücklich empfohlen hat!Lade ComboFix von einem dieser Download-Spiegel herunter: BleepingComputer - ForoSpyware * Wichtig !! Speichere ComboFix auf dem Desktop

Sobald die Wiederherstellungskonsole durch ComboFix installiert wurde, solltest Du folgende Nachricht sehen:  Klicke "Ja", um mit dem Suchlauf nach Malware fortzufahren. Wenn ComboFix fertig ist, wird es ein Log erstellen. Bitte füge die C:\ComboFix.txt Deiner nächsten Antwort bei. Schritt # 6: Fragen beantworten Bitte beantworte mir folgende Fragen:

Schritt # 7: Deine Rückmeldung Zur weiteren Analyse benötige ich zusammen mit deiner nächsten Antwort

|

| | #5 | |||||||

| rootkit Trojaner FakeAlert!grb auf Windows XP Notebook Schritt #2 und #3 verliefen ohne Probleme. Bin nun bei Schritt #4 angelangt. Habe die Datei TDSS Killer.exe wie gewünscht runtergeladen und auf den Desktop kopiert. Leider startet das Programm aber nicht. Nach dem Doppelklick blockt es zugleich ab, ohne Fehlermeldung und ohne sichtbare Reaktion des Computers...  Wie sollen wir weiterfahren? Beantwortung deiner Fragen: Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

|

| | #6 | |

| /// TB-Ausbilder         | rootkit Trojaner FakeAlert!grb auf Windows XP Notebook Hallo West79, vielen Dank für die ausführliche Rückmeldung.  Zitat:

Wir machen wie folgt weiter: Schritt # 1: FixTDSS ausführen Downloade dir bitte FixTDSS.exe und speichere die Datei am Desktop.

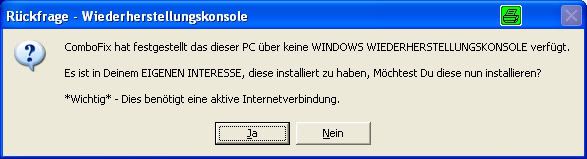

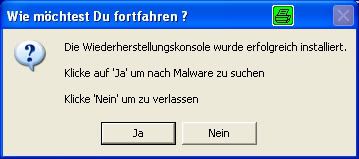

Schritt # 2: ComboFix ausführen Combofix darf ausschließlich ausgeführt werden, wenn ein Kompetenzler dies ausdrücklich empfohlen hat!Lade ComboFix von einem dieser Download-Spiegel herunter: BleepingComputer - ForoSpyware * Wichtig !! Speichere ComboFix auf dem Desktop

Sobald die Wiederherstellungskonsole durch ComboFix installiert wurde, solltest Du folgende Nachricht sehen:  Klicke "Ja", um mit dem Suchlauf nach Malware fortzufahren. Wenn ComboFix fertig ist, wird es ein Log erstellen. Bitte füge die C:\ComboFix.txt Deiner nächsten Antwort bei. Schritt # 3: Deine Rückmeldung Zur weiteren Analyse benötige ich zusammen mit deiner nächsten Antwort

|

| | #7 |

| rootkit Trojaner FakeAlert!grb auf Windows XP Notebook Besten dank für die Tipps. Hier die gewünschten Rückmeldungen. Schritt 1: FixTDSS Funktionierte ganz gut. Die Meldung nach beenden des Scans lautete: Code:

ATTFilter ***Infected MBR detected

Schritt 2: ComboFix Ebenso keine Probleme beim durchlaufen. Ich glaube hier ist einiges gelaufen. Anbei das log: Code:

ATTFilter ComboFix 11-07-11.02 - Stephen 11.07.2011 21:47:37.1.2 - x86

Microsoft Windows XP Professional 5.1.2600.3.1252.41.1031.18.1534.942 [GMT 2:00]

ausgeführt von:: c:\dokumente und einstellungen\sephen\Desktop\ComboFix.exe

AV: McAfee VirusScan Enterprise *Enabled/Updated* {918A2B0B-2C60-4016-A4AB-E868DEABF7F0}

.

.

(((((((((((((((((((((((((((((((((((( Weitere Löschungen ))))))))))))))))))))))))))))))))))))))))))))))))

.

.

c:\dokumente und einstellungen\sephen\Anwendungsdaten\PriceGong

c:\dokumente und einstellungen\sephen\Anwendungsdaten\PriceGong\Data\mru.xml

c:\dokumente und einstellungen\sephen\Desktop\Windows XP Fix.lnk

c:\dokumente und einstellungen\sephen\WINDOWS

c:\windows\IsUn0407.exe

c:\windows\system32\zlibwapi.dll

.

c:\windows\system32\kernel32.dll . . . ist infiziert!!

.

.

((((((((((((((((((((((((((((((((((((((( Treiber/Dienste )))))))))))))))))))))))))))))))))))))))))))))))))

.

.

-------\Legacy_BOONTY_GAMES

-------\Service_Boonty Games

.

.

((((((((((((((((((((((( Dateien erstellt von 2011-06-11 bis 2011-07-11 ))))))))))))))))))))))))))))))

.

.

2011-07-11 18:57 . 2011-07-11 18:57 26872 ----a-w- c:\windows\system32\drivers\FixTDSS.sys

2011-07-11 18:57 . 2011-07-11 18:57 -------- d-----w- c:\dokumente und einstellungen\sephen\Anwendungsdaten\FixTDSS

2011-07-10 09:32 . 2011-07-10 09:32 -------- d-----w- c:\dokumente und einstellungen\sephen\Anwendungsdaten\Malwarebytes

2011-07-10 09:31 . 2011-05-29 07:11 39984 ----a-w- c:\windows\system32\drivers\mbamswissarmy.sys

2011-07-10 09:31 . 2011-07-10 09:31 -------- d-----w- c:\dokumente und einstellungen\All Users\Anwendungsdaten\Malwarebytes

2011-07-10 09:31 . 2011-05-29 07:11 22712 ----a-w- c:\windows\system32\drivers\mbam.sys

2011-07-10 09:31 . 2011-07-10 09:31 -------- d-----w- c:\programme\Malwarebytes' Anti-Malware

2011-06-20 17:17 . 2011-06-20 17:17 404640 ----a-w- c:\windows\system32\FlashPlayerCPLApp.cpl

2011-06-15 19:58 . 2011-04-21 13:37 105472 ------w- c:\windows\system32\dllcache\mup.sys

.

.

.

(((((((((((((((((((((((((((((((((((( Find3M Bericht ))))))))))))))))))))))))))))))))))))))))))))))))))))))

.

2011-07-10 08:31 . 2006-09-15 00:01 5427 ----a-w- c:\windows\system32\EGATHDRV.SYS

2011-06-06 19:42 . 2011-06-06 19:42 0 ----a-w- c:\windows\system32\ConduitEngine.tmp

2011-05-02 15:31 . 2004-08-10 11:24 692736 ----a-w- c:\windows\system32\inetcomm.dll

2011-04-29 16:19 . 1979-12-31 22:00 456320 ----a-w- c:\windows\system32\drivers\mrxsmb.sys

2011-04-25 16:05 . 1979-12-31 22:00 916480 ----a-w- c:\windows\system32\wininet.dll

2011-04-25 16:05 . 1979-12-31 22:00 43520 ----a-w- c:\windows\system32\licmgr10.dll

2011-04-25 16:05 . 1979-12-31 22:00 1469440 ----a-w- c:\windows\system32\inetcpl.cpl

2011-04-25 12:01 . 1979-12-31 22:00 385024 ----a-w- c:\windows\system32\html.iec

2011-04-21 13:37 . 1979-12-31 22:00 105472 ----a-w- c:\windows\system32\drivers\mup.sys

.

.

(((((((((((((((((((((((((((( Autostartpunkte der Registrierung ))))))))))))))))))))))))))))))))))))))))

.

.

*Hinweis* leere Einträge & legitime Standardeinträge werden nicht angezeigt.

REGEDIT4

.

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"swg"="c:\programme\Google\GoogleToolbarNotifier\GoogleToolbarNotifier.exe" [2008-01-02 68856]

"WMPNSCFG"="c:\programme\Windows Media Player\WMPNSCFG.exe" [2006-11-03 204288]

"Skype"="c:\programme\Skype\Phone\Skype.exe" [2011-06-15 15141768]

.

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

"SynTPLpr"="c:\programme\Synaptics\SynTP\SynTPLpr.exe" [2006-02-14 110592]

"SynTPEnh"="c:\programme\Synaptics\SynTP\SynTPEnh.exe" [2006-02-14 512000]

"TPKMAPHELPER"="c:\programme\ThinkPad\Utilities\TpKmapAp.exe" [2005-10-28 864256]

"TpShocks"="TpShocks.exe" [2005-11-07 106496]

"TP4EX"="tp4ex.exe" [2005-10-16 65536]

"EZEJMNAP"="c:\progra~1\ThinkPad\UTILIT~1\EzEjMnAp.Exe" [2006-02-24 237568]

"TPHOTKEY"="c:\progra~1\Lenovo\PkgMgr\HOTKEY\TPHKMGR.exe" [2006-03-09 94208]

"SoundMAXPnP"="c:\programme\Analog Devices\Core\smax4pnp.exe" [2005-05-20 925696]

"ATICCC"="c:\programme\ATI Technologies\ATI.ACE\cli.exe" [2006-01-02 45056]

"suScheduler"="c:\programme\ThinkVantage\SystemUpdate\UCLauncher.exe" [2005-08-01 40960]

"LPManager"="c:\progra~1\THINKV~2\PrdCtr\LPMGR.exe" [2006-03-22 106496]

"AMSG"="c:\progra~1\THINKV~2\AMSG\amsg.exe" [2005-11-14 487424]

"DLA"="c:\windows\System32\DLA\DLACTRLW.EXE" [2005-08-01 122940]

"ISUSPM Startup"="c:\progra~1\GEMEIN~1\INSTAL~1\UPDATE~1\ISUSPM.exe" [2004-07-27 221184]

"ISUSScheduler"="c:\programme\Gemeinsame Dateien\InstallShield\UpdateService\issch.exe" [2004-07-27 81920]

"AwaySch"="c:\programme\Lenovo\AwayTask\AwaySch.EXE" [2006-03-23 69632]

"cssauth"="c:\programme\IBM ThinkVantage\Client Security Solution\cssauth.exe" [2005-12-21 1996336]

"PDService.exe"="c:\programme\IBM ThinkVantage\SafeGuard PrivateDisk\pdservice.exe" [2005-11-15 49152]

"Picasa Media Detector"="c:\programme\Picasa2\PicasaMediaDetector.exe" [2005-10-28 335872]

"DiskeeperSystray"="c:\programme\Diskeeper Corporation\Diskeeper\DkIcon.exe" [2006-03-01 196710]

"ACTray"="c:\programme\ThinkPad\ConnectUtilities\ACTray.exe" [2006-04-17 409600]

"ACWLIcon"="c:\programme\ThinkPad\ConnectUtilities\ACWLIcon.exe" [2006-04-17 98304]

"PWRMGRTR"="c:\progra~1\ThinkPad\UTILIT~1\PWRMGRTR.DLL" [2006-03-22 151552]

"BLOG"="c:\progra~1\ThinkPad\UTILIT~1\BatLogEx.DLL" [2006-03-22 208896]

"HP Software Update"="c:\programme\HP\HP Software Update\HPWuSchd.exe" [2003-06-25 49152]

"HPpromo psc 2400 series"="c:\programme\HP\Digital Imaging\Promotions\HPpromo.exe" [2003-10-09 126976]

"Adobe ARM"="c:\programme\Gemeinsame Dateien\Adobe\ARM\1.0\AdobeARM.exe" [2010-09-21 932288]

"Adobe Acrobat Speed Launcher"="c:\programme\Adobe\Acrobat 9.0\Acrobat\Acrobat_sl.exe" [2011-01-30 38840]

"Acrobat Assistant 8.0"="c:\programme\Adobe\Acrobat 9.0\Acrobat\Acrotray.exe" [2010-09-22 640440]

"SunJavaUpdateSched"="c:\programme\Gemeinsame Dateien\Java\Java Update\jusched.exe" [2010-05-14 248552]

"Adobe Reader Speed Launcher"="c:\programme\Adobe\Reader 9.0\Reader\Reader_sl.exe" [2010-09-23 35760]

"BroadCam"="c:\programme\NCH Software\BroadCam\broadcam.exe" [2011-03-03 1175556]

.

[HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Run]

"CTFMON.EXE"="c:\windows\system32\CTFMON.EXE" [2008-04-14 15360]

.

c:\dokumente und einstellungen\sephen\Startmen\Programme\Autostart\

Persbackup.lnk - c:\programme\Personal Backup 5\Persbackup.exe [2010-9-4 3593728]

.

c:\dokumente und einstellungen\All Users\Startmen\Programme\Autostart\

Corel MEDIA FOLDERS INDEXER 8.LNK - c:\corel\Graphics8\Programs\MFIndexer.exe [2007-5-7 82944]

VPN Client.lnk - c:\windows\Installer\{176130BC-99A1-41FE-A78B-56045E33AD70}\Icon3E5562ED7.ico [2008-3-10 6144]

.

c:\dokumente und einstellungen\sephen\Startmen\Programme\Autostart\

Persbackup.lnk - c:\programme\Personal Backup 5\Persbackup.exe [2010-9-4 3593728]

.

[HKEY_LOCAL_MACHINE\software\microsoft\windows nt\currentversion\winlogon\notify\AwayNotify]

2006-03-23 00:03 49152 ------w- c:\programme\Lenovo\AwayTask\AwayNotify.dll

.

[HKEY_LOCAL_MACHINE\software\microsoft\windows nt\currentversion\winlogon\notify\psfus]

2006-02-14 10:16 39936 ----a-w- c:\windows\system32\psqlpwd.dll

.

[HKEY_LOCAL_MACHINE\software\microsoft\windows nt\currentversion\winlogon\notify\tpfnf2]

2005-07-05 21:45 28672 ----a-w- c:\windows\system32\notifyf2.dll

.

[HKEY_LOCAL_MACHINE\software\microsoft\windows nt\currentversion\winlogon\notify\tphotkey]

2005-11-30 18:16 24576 ----a-w- c:\windows\system32\tphklock.dll

.

[HKEY_LOCAL_MACHINE\software\microsoft\security center\Monitoring\SymantecFirewall]

"DisableMonitoring"=dword:00000001

.

[HKLM\~\services\sharedaccess\parameters\firewallpolicy\standardprofile\AuthorizedApplications\List]

"%windir%\\system32\\sessmgr.exe"=

"c:\\Programme\\ThinkVantage\\SystemUpdate\\jre\\bin\\javaw.exe"=

"%windir%\\Network Diagnostic\\xpnetdiag.exe"=

"c:\\WINDOWS\\system32\\mmc.exe"=

"c:\\Programme\\Skype\\Phone\\Skype.exe"=

.

[HKLM\~\services\sharedaccess\parameters\firewallpolicy\standardprofile\GloballyOpenPorts\List]

"86:TCP"= 86:TCP:BroadCam Video Streaming Server Web Server

"1935:TCP"= 1935:TCP:BroadCam Video Streaming Server Flash Video Server

.

R0 FixTDSS;TDSS Fixtool driver;c:\windows\system32\drivers\FixTDSS.sys [11.07.2011 20:57 26872]

R2 BroadCamService;BroadCam Video Streaming Server;c:\programme\NCH Software\BroadCam\broadcam.exe [03.03.2011 13:10 1175556]

R2 PrivateDisk;PrivateDisk;c:\programme\IBM ThinkVantage\SafeGuard PrivateDisk\privatediskm.sys [15.11.2005 13:11 46142]

R2 smi2;smi2;c:\programme\SMI2\smi2.sys [21.12.2005 16:45 3968]

R2 smihlp;SMI helper driver;c:\programme\ThinkVantage Fingerprint Software\smihlp.sys [14.02.2006 12:02 3328]

R2 SVKP;SVKP;c:\windows\system32\SVKP.sys [06.05.2008 11:22 2368]

S2 gupdate1c9eec6187682c8;Google Update Service (gupdate1c9eec6187682c8);c:\programme\Google\Update\GoogleUpdate.exe [16.06.2009 23:04 133104]

S3 gupdatem;Google Update-Dienst (gupdatem);c:\programme\Google\Update\GoogleUpdate.exe [16.06.2009 23:04 133104]

S3 MBAMSwissArmy;MBAMSwissArmy;c:\windows\system32\drivers\mbamswissarmy.sys [10.07.2011 11:31 39984]

.

[HKEY_LOCAL_MACHINE\software\microsoft\windows nt\currentversion\svchost]

HPZ12 REG_MULTI_SZ Pml Driver HPZ12 Net Driver HPZ12

.

Inhalt des "geplante Tasks" Ordners

.

2011-07-11 c:\windows\Tasks\GoogleUpdateTaskMachineCore.job

- c:\programme\Google\Update\GoogleUpdate.exe [2009-06-16 21:04]

.

2011-07-11 c:\windows\Tasks\GoogleUpdateTaskMachineUA.job

- c:\programme\Google\Update\GoogleUpdate.exe [2009-06-16 21:04]

.

2011-07-11 c:\windows\Tasks\Personal Backup Test1.job

- c:\programme\Personal Backup 5\Persbackup.exe [2010-09-04 12:18]

.

2011-07-11 c:\windows\Tasks\PMTask.job

- c:\progra~1\ThinkPad\UTILIT~1\PWMIDTSK.EXE [2006-09-15 23:13]

.

2011-03-04 c:\windows\Tasks\prismShakeIcon.job

- c:\programme\NCH Software\Prism\prism.exe [2011-03-03 11:09]

.

2007-04-27 c:\windows\Tasks\Symantec NetDetect.job

- c:\programme\Symantec\LiveUpdate\NDETECT.EXE [2006-09-14 15:38]

.

2011-03-04 c:\windows\Tasks\videopadShakeIcon.job

- c:\programme\NCH Software\VideoPad\videopad.exe [2011-03-03 11:10]

.

.

------- Zusätzlicher Suchlauf -------

.

uStart Page = hxxp://www.ask.com/?o=13166&l=dis

uInternet Connection Wizard,ShellNext = iexplore

IE: Append Link Target to Existing PDF - c:\programme\Gemeinsame Dateien\Adobe\Acrobat\ActiveX\AcroIEFavClient.dll/AcroIEAppendSelLinks.html

IE: Append to Existing PDF - c:\programme\Gemeinsame Dateien\Adobe\Acrobat\ActiveX\AcroIEFavClient.dll/AcroIEAppend.html

IE: Convert Link Target to Adobe PDF - c:\programme\Gemeinsame Dateien\Adobe\Acrobat\ActiveX\AcroIEFavClient.dll/AcroIECaptureSelLinks.html

IE: Convert to Adobe PDF - c:\programme\Gemeinsame Dateien\Adobe\Acrobat\ActiveX\AcroIEFavClient.dll/AcroIECapture.html

IE: Google Sidewiki... - c:\programme\Google\Google Toolbar\Component\GoogleToolbarDynamic_mui_en_89D8574934B26AC4.dll/cmsidewiki.html

IE: Senden an &Bluetooth-Gerät... - c:\programme\ThinkPad\Bluetooth Software\btsendto_ie_ctx.htm

TCP: DhcpNameServer = 62.2.17.61 62.2.24.158 62.2.17.60 62.2.24.162

FF - ProfilePath - c:\dokumente und einstellungen\sephen\Anwendungsdaten\Mozilla\Firefox\Profiles\oz3ilbot.default\

FF - prefs.js: browser.search.defaulturl - hxxp://search.conduit.com/ResultsExt.aspx?ctid=CT2117678&SearchSource=3&q={searchTerms}

FF - prefs.js: network.proxy.type - 4

FF - Ext: Default: {972ce4c6-7e08-4474-a285-3208198ce6fd} - c:\programme\Mozilla Firefox\extensions\{972ce4c6-7e08-4474-a285-3208198ce6fd}

FF - Ext: Java Console: {CAFEEFAC-0016-0000-0019-ABCDEFFEDCBA} - c:\programme\Mozilla Firefox\extensions\{CAFEEFAC-0016-0000-0019-ABCDEFFEDCBA}

FF - Ext: Java Console: {CAFEEFAC-0016-0000-0020-ABCDEFFEDCBA} - c:\programme\Mozilla Firefox\extensions\{CAFEEFAC-0016-0000-0020-ABCDEFFEDCBA}

FF - Ext: Java Console: {CAFEEFAC-0016-0000-0021-ABCDEFFEDCBA} - c:\programme\Mozilla Firefox\extensions\{CAFEEFAC-0016-0000-0021-ABCDEFFEDCBA}

FF - Ext: Java Console: {CAFEEFAC-0016-0000-0022-ABCDEFFEDCBA} - c:\programme\Mozilla Firefox\extensions\{CAFEEFAC-0016-0000-0022-ABCDEFFEDCBA}

FF - Ext: Java Console: {CAFEEFAC-0016-0000-0023-ABCDEFFEDCBA} - c:\programme\Mozilla Firefox\extensions\{CAFEEFAC-0016-0000-0023-ABCDEFFEDCBA}

FF - Ext: Java Quick Starter: jqs@sun.com - c:\programme\Java\jre6\lib\deploy\jqs\ff

FF - Ext: NCH Community Toolbar: {c2db4fe6-8409-45ce-8010-189a7b5cce86} - %profile%\extensions\{c2db4fe6-8409-45ce-8010-189a7b5cce86}

FF - Ext: Conduit Engine : engine@conduit.com - %profile%\extensions\engine@conduit.com

FF - Ext: softonic-de3 Community Toolbar: {cc05a3e3-64c3-4af2-bfc1-af0d66b69065} - %profile%\extensions\{cc05a3e3-64c3-4af2-bfc1-af0d66b69065}

.

- - - - Entfernte verwaiste Registrierungseinträge - - - -

.

Notify-ACNotify - ACNotify.dll

Notify-NavLogon - (no file)

AddRemove-Microsoft Interactive Training - c:\windows\IsUn0407.exe

AddRemove-Presentation Director - c:\windows\IsUn0407.exe

.

.

.

**************************************************************************

.

catchme 0.3.1398 W2K/XP/Vista - rootkit/stealth malware detector by Gmer, hxxp://www.gmer.net

Rootkit scan 2011-07-11 21:59

Windows 5.1.2600 Service Pack 3 NTFS

.

Scanne versteckte Prozesse...

.

Scanne versteckte Autostarteinträge...

.

Scanne versteckte Dateien...

.

Scan erfolgreich abgeschlossen

versteckte Dateien: 0

.

**************************************************************************

.

--------------------- Gesperrte Registrierungsschluessel ---------------------

.

[HKEY_LOCAL_MACHINE\software\DeterministicNetworks\DNE\Parameters]

"SymbolicLinkValue"=hex(6):5c,00,52,00,65,00,67,00,69,00,73,00,74,00,72,00,79,

00,5c,00,4d,00,61,00,63,00,68,00,69,00,6e,00,65,00,5c,00,53,00,79,00,73,00,\

.

--------------------- Durch laufende Prozesse gestartete DLLs ---------------------

.

- - - - - - - > 'winlogon.exe'(1156)

c:\windows\system32\vrlogon.dll

c:\programme\ThinkPad\ConnectUtilities\ACNotify.dll

c:\programme\ThinkPad\ConnectUtilities\AcSvcStub.dll

c:\programme\ThinkPad\ConnectUtilities\AcLocSettings.dll

c:\programme\ThinkPad\ConnectUtilities\ACHelper.dll

c:\windows\system32\Ati2evxx.dll

c:\windows\system32\psqlpwd.dll

c:\programme\ThinkVantage Fingerprint Software\infra.dll

c:\programme\ThinkVantage Fingerprint Software\homefus2.dll

c:\windows\system32\biologon.dll

c:\programme\ThinkVantage Fingerprint Software\homepass.dll

c:\programme\ThinkVantage Fingerprint Software\bio.dll

c:\programme\ThinkVantage Fingerprint Software\remote.dll

c:\windows\system32\tphklock.dll

c:\programme\ThinkVantage Fingerprint Software\crypto.dll

c:\programme\Lenovo\AwayTask\AwayNotify.dll

.

- - - - - - - > 'explorer.exe'(5248)

c:\windows\system32\PROCHLP.DLL

c:\progra~1\WINDOW~2\wmpband.dll

c:\windows\system32\webcheck.dll

c:\windows\system32\WPDShServiceObj.dll

c:\corel\Graphics8\programs\CMFFld80.dll

c:\windows\system32\btncopy.dll

c:\windows\system32\PortableDeviceTypes.dll

c:\windows\system32\PortableDeviceApi.dll

.

------------------------ Weitere laufende Prozesse ------------------------

.

c:\windows\system32\ibmpmsvc.exe

c:\windows\system32\Ati2evxx.exe

c:\windows\system32\IPSSVC.EXE

c:\programme\ThinkPad\ConnectUtilities\AcPrfMgrSvc.exe

c:\programme\ThinkPad\Bluetooth Software\bin\btwdins.exe

c:\programme\Cisco Systems\VPN Client\cvpnd.exe

c:\programme\Diskeeper Corporation\Diskeeper\DkService.exe

c:\programme\Java\jre6\bin\jqs.exe

c:\windows\System32\TPHDEXLG.EXE

c:\windows\system32\TpKmpSVC.exe

c:\programme\IBM ThinkVantage\Client Security Solution\ibmtcsd.exe

c:\programme\IBM ThinkVantage\Rescue and Recovery\rrservice.exe

c:\programme\IBM ThinkVantage\Common\Scheduler\tvtsched.exe

c:\programme\ThinkVantage\SystemUpdate\UCLauncherService.exe

c:\programme\ThinkPad\ConnectUtilities\AcSvc.exe

c:\programme\Windows Media Player\WMPNetwk.exe

c:\programme\IBM ThinkVantage\Common\Logger\logmon.exe

c:\windows\system32\wbem\wmiapsrv.exe

c:\windows\system32\acs.exe

c:\programme\ThinkPad\ConnectUtilities\SvcGuiHlpr.exe

c:\windows\system32\wscntfy.exe

c:\windows\system32\Ati2evxx.exe

c:\windows\system32\TpShocks.exe

c:\programme\Lenovo\PkgMgr\HOTKEY\TPONSCR.exe

c:\programme\Lenovo\PkgMgr\HOTKEY_1\TpScrex.exe

c:\windows\system32\rundll32.exe

.

**************************************************************************

.

Zeit der Fertigstellung: 2011-07-11 22:06:25 - PC wurde neu gestartet

ComboFix-quarantined-files.txt 2011-07-11 20:06

.

Vor Suchlauf: 5'617'254'400 Bytes frei

Nach Suchlauf: 9'660'133'376 Bytes frei

.

WindowsXP-KB310994-SP2-Pro-BootDisk-DEU.exe

[boot loader]

timeout=2

default=multi(0)disk(0)rdisk(0)partition(1)\WINDOWS

[operating systems]

c:\cmdcons\BOOTSECT.DAT="Microsoft Windows Recovery Console" /cmdcons

UnsupportedDebug="do not select this" /debug

multi(0)disk(0)rdisk(0)partition(1)\WINDOWS="Microsoft Windows XP Professional" /fastdetect

.

- - End Of File - - 2104C77BC0F9F9314549F8071C205557

Schöner Gruss West79 |

|

| Themen zu rootkit Trojaner FakeAlert!grb auf Windows XP Notebook |

| beschädigt, check, dateien, fakealert, fakealert rootkit trojaner festplatte, fehlermeldung, fehlermeldungen, festplatte, gen, hochfahren, internet, komplett, neuinstallation, neustarten, platte, pum.disabled.securitycenter, pum.hijack.taskmanager, rechner, system, trick, trojan.agent, trojan.fakealert, trojaner, windows xp, zugriff |