|

| |||||||

Anleitungen, FAQs & Links: Anleitung: Farbar Recovery Scan Tool (FRST)Windows 7 Hilfreiche Anleitungen um Trojaner zu entfernen. Viele FAQs & Links zum Thema Sicherheit, Malware und Viren. Die Schritt für Schritt Anleitungen zum Trojaner entfernen sind auch für nicht versierte Benutzer leicht durchführbar. Bei Problemen, einfach im Trojaner-Board nachfragen - unsere Experten helfen kostenlos. Weitere Anleitungen zu Hardware, Trojaner und Malware sind hier zu finden. |

|

| | #1 |

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Farbar Recovery Scan Tool (FRST) ist ein Diagnose- und Fixtool, mit dem man auch skripten kann. Es funktioniert sowohl im normalen als auch im abgesicherten Modus, sowie im Windows Recovery Environment, falls der PC nicht mehr bootet. Dadurch ist es besonders für unbootbare PCs geeignet. ********************************************************** Tutorial Überblick Dieses Tutorial wurde ursprünglich von emeraldnzl erstellt, in Zusammenarbeit mit Farbar, dem Autoren des Programms, sowie der Unterstützung von BC (Bleeping Computer) und G2G (Geeks to Go). emeraldnzl ist mittlerweile zurückgetreten und nun wird das Tutorial, unter Absprache mit farbar, von picasso ergänzt und gepflegt. Die Übersetzung ins Deutsche stammt von myrtille. Das Zitieren oder Weiterverbreiten des Tutorials bedarf der Genehmigung von picasso & farbar, sowie von M-K-D-B für die deutsche Übersetzung. Das Tutorial soll den Malware-Helfern in den verschiedenen Foren einen Überblick über die Funktionen des Tools geben. Weitere Übersetzungen des Tutorials Englisch (Original) Französisch Niederländisch (Niederlande) | Niederländisch (Belgien) Polnisch Portugiesisch Russisch Spanisch Inhaltsverzeichnis

Vertrauenswürdige Helfer und Experten, die über den erforderlichen Zugang verfügen, können sich im FRST-Diskussionsthread über die neuesten Tool-Entwicklungen auf dem Laufenden halten.

__________________ Anfragen per Email, Profil- oder privater Nachricht werden ignoriert! Hilfe gibts NUR im Forum! Wer nach 24 Stunden keine weitere Antwort von mir bekommen hat, schickt bitte eine PM Spelling mistakes? Never, but keybaord malfunctions constantly! Geändert von M-K-D-B (12.09.2025 um 20:49 Uhr) Grund: aktualisiert |

| | #2 | |||

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Einleitung FSRTs Stärke ist seine einfache Handhabung. Es wurde mit einem besonderen Augenmerk auf Benutzerfreundlichkeit entwickelt: Einzelne Zeilen, die malwarebezogen sind, können direkt aus dem Log in einen Editor kopiert werden, um einen Fix zu erstellen. Dieses gespeicherte Fixskript wird dann automatisch von FRST eingelesen beim Fixen. Kompatibilität Farbar Recovery Scan Tool funktioniert unter Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10 und Windows 11, sowohl bei 32-bit als auch bei 64-bit Versionen. Handhabung FRST erstellt ein Log, in dem die für Malwareanalyse relevanten Bereiche von Windows aufgelistet werden, sowie einige grundlegende Informationen über den Rechner. Da das Tool ständig weiterentwickelt wird, insbesondere im Hinblick auf das Erkennen neuer Malware, ist es äußerst empfehlenswert, es regelmäßig zu aktualisieren, auch während einer Bereinigung. Sollte der Rechner mit dem Internet verbunden sein, wird FRST automatisch nach Updates suchen, wenn es ausgeführt wird. Wird eine Aktualisierung gefunden, erscheint ein Popup und der User hat dann die Möglichkeit, diese zu installieren. Normalerweise filtert FRST bekannte gutartige Einträge aus den Logs heraus. Dies wird getan, um die Logs so kurz wie möglich zu machen. Wenn man das komplette Log sehen will, muss man entsprechend by Ausnahmen die Haken entfernen.

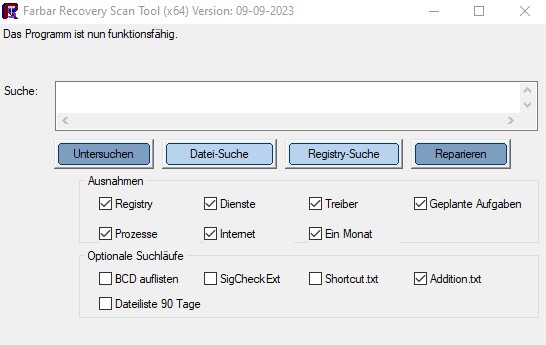

Vorbereitungen FRST braucht Admin-Rechte, um ein zuverläßiges Log zu erstellen und sollte daher immer mit den entsprechenden Rechten ausgeführt werden. Wird FRST mit eingeschränkten Rechten ausgeführt, erscheint eine entsprechende Warnung im Header des Logs. Es ist dann empfehlenswert, den Scan mit Admin-Rechten zu wiederholen. Gelegentlich wird FRST von Sicherheitsprogrammen behindert. Es passiert nicht häufig, sollte aber im Hinterkopf behalten werden. Während des Scans treten normalerweise keine Probleme auf, aber es ist emfohlen, Sicherheitsprogramme, die die Bereinigung behindern könnten (wie z.B. Comodo), vor einem Fix zu deaktivieren. Ganz allgemein wird bei Rootkits empfohlen, einen Befall nach dem andern abzuarbeiten und nicht alles gleichzeitig. Es ist nicht notwendig, ein Registry Backup zu erstellen, denn FRST erstellt sein eigenes Backup bei der ersten Ausführung. Das Backup befindet sich in %SystemDrive%\FRST\Hives (In den meisten Fällen ist das C:\FRST\Hives). Für weitere Informationen siehe dazu den Befehl RestoreFromBackup: . FRST gibt es in einer Reihe von verschiedenen Sprachen. Sollte das Log in einer Sprache sein, die nicht einfach zu entziffern ist, gibt es die Möglichkeit das Log auf Englisch ausgeben zu lassen. Wenn also der Helfer oder der TO die Logs auf Englisch haben möchte, genügt es dem Dateinamen von FRST das Wort "English" bei zu fügen. Zum Beispiel EnglishFRST.exe oder FRST64English.exe. Das Log wird dann auf Englisch erstellt. (Dies gilt nur für English, nicht für andere Sprachen) FRST ausführen Der TO wird angewiesen, FRST auf seinen Desktop herunterzuladen. Dann muss er nur noch das Programm per Doppelklick ausführen und den Disclaimer akzeptieren. Das FRST-Icon sieht wie folgt aus:  Wichtiger Hinweis: Es gibt eine 32-bit und eine 64-bit Version. Die FRST-Version muss mit dem System des TO kompatibel sein. Sollte es unklar sein, welche Version der TO braucht, dann kann er beide Versionen herunterladen und versuchen, sie auszuführen. Nur eine der beiden Versionen wird sich ausführen lassen. Das ist dann die richtige. Das User-Interface von FRST sieht dann folgendermaßen aus:  Wenn FRST fertig ist, speichert es die Logs in dem Ordner in dem es ausgeführt wurde. Beim Ausführen erstellt FRST (außerhalb der Recovery Environment) automatisch zwei Logs: FRST.txt und Addition.txt. Zudem werden Kopien der Logs in %systemdrive%\FRST\Logs gespeichert (In den meisten Fällen ist das C:\FRST\Logs). Reparaturen Vorsicht, sehr wichtiger Hinweis: Farbar Recovery Scan Tool ist ein nicht-invasises Programm und kann keinen Schaden am Computer verursachen. Beim Reparieren wird FRST jedoch versuchen, so gut wie möglich die aufgeführten Einträge zu löschen. Es gibt zwar ein paar Sicherheitsnetze, jedoch nicht genug um alle unbedachten Löschaktionen abzufangen. Der Nutzer muss daher selbst darauf achten, dass sein Skript den Rechner nicht schadet. Falsche Handhabung (das Löschen von Systemdateien z. B.) kann den Rechner unbootbar machen. Wenn es Zweifel gibt, fragt einen Experten im Forum bevor ihr etwas entfernen möchtet. FRST hat eine Reihe von Befehlen und Parametern, mit denen Prozesse und Probleme identifiziert und behandelt werden können. Vorbereiten der fixlist 1. Methode: fixlist.txt Um die identifizierten Einträge zu entfernen, kopiert man die entsprechenden Zeilen from FRST Protokoll und fügt sie in ein Textdokument mit dem Namen fixlist.txt ein. Diese fixlist.txt muss sich im selben Verzeichnis wie das Programm FRST befinden. Wichtiger Hinweis: Es ist wichtig, dass man Notepad verwendet! Word oder andere Programme fügen den Dateien weitere Informationen hinzu, die FRST nicht verarbeiten kann. 2. Methode: STRG + y Wurde FRST gestartet, so kann man durch Drücken der Tastenkombination "STRG + y" automatisch ein leeres Textdokument öffnen. Starte FRST, drücke "STRG + y", um die Datei zu öffnen, füge den Fix ein, drücke "STRG + s" um die Datei zu speichern. 3. Methode: Zwischenablage Die zu entfernden Zeilen werden zwischen Start:: und End:: kopiert. Das sieht dann so aus: Zitat:

__________________________________________________________________________________ Unicode Um Einträge mit Unicode Symbolen entfernen zu können, muss das Script im Unicode Format abgespeichert werden, andernfalls wird der Fix nicht funktionieren. Die Tastenkombination "STRG+y" speichert die Textdatei automaitsch im Unicode Format. Wenn man die fixlist.txt manuell erstellt hat, muss man bei der Codierung eine andere Einstellung vornehmen (siehe unten). Beispiel: Zitat:

Wenn du UTF-8 nicht auswählst, wird dir der Texteditor eine Warnung ausgeben. Ignorierst du diese, erhälst du folgendes: Zitat:

__________________________________________________________________________________ Manipulierte Benutzernamen Einige Benutzer verändern Logdateien, indem sie ihren Benutzernamen entfernen oder ersetzen. Um sicher zu stellen, dass die korrekten Pfaden bearbeitet werden, kann man die potentiell manipulierten Benutzernamen in den jeweiligen Pfaden mit CurrentUserName (für den aktuell angemeldeten Benutzer) oder AllUserName (für alle Benutzer) ersetzen. FRST wird die Schlüsselwörter automatisch durch den/die korrekten Benutzernamen ersetzen. Wichtiger Hinweis: CurrentUserName wird in der Recovery Environment nicht unterstützt. __________________________________________________________________________________ Um zu verhindern, dass FRST aufgrund falscher Skripte stundenlang hängen bleibt, ist die Ausführungszeit der CMD: und Powershell: Befehle auf 60 Minuten begrenzt. Einträge, die von FRST behoben werden, werden nach %systemdrive%\FRST\Quarantine verschoben (In den meisten Fällen ist das C:\FRST\Quarantine). Der Ordner bleibt solange auf dem Computer, bis er am Ende der Bereinigung entfernt wird. Mehr Details findet man in den folgenden Beiträgen. Entfernung von FRST Um automatisch das Programm selbst und alle Dateien/Ordner, die von FRST erzeugt wurden, entfernen zu können, muss man die Datei FRST/FRST64.exe in uninstall.exe umbenennen und starten. Die Prozedur benötigt einen Neustart und funktioniert nur außerhalb der Recovery Environment.

__________________ Geändert von M-K-D-B (13.09.2025 um 11:04 Uhr) Grund: aktualisiert |

| | #3 |

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Standard-Scanbereiche Beim ersten und jedem weiteren Suchlauf außerhalb der Recovery Environment erstellt FRST zwei Logs: FRST.txt und Addition.txt. Addition.txt wird nicht erstellt, wenn FRST im Recovery Environment ausgführt wurde. Suchläufe im normalen Modus: Hauptsuchlauf Processes (Prozesse) [Überprüfung digitaler Signaturen] Registry [Überprüfung digitaler Signaturen] Scheduled Tasks (Geplante Aufgaben) [Überprüfung digitaler Signaturen] Internet [Überprüfung digitaler Signaturen] Services (Dienste) [Überprüfung digitaler Signaturen] Drivers (Treiber) [Überprüfung digitaler Signaturen] NetSvcs One month (Created) (Ein Monat (Erstellte)) [Überprüfung digitaler Signaturen von Microsoft] One month (Modified) (Ein Monat (Geänderte)) Files in the root of some directories (Dateien im Wurzelverzeichnis einiger Verzeichnisse) FLock FCheck SigCheck [Überprüfung digitaler Signaturen] LastRegBack Zusätzlicher Suchlauf Accounts (Konten) Security Center (Sicherheits-Center) Installed Programs (Installierte Programme) Custom CLSID (Benutzerdefinierte CLSID) [Überprüfung digitaler Signaturen] Codecs [Überprüfung digitaler Signaturen] Shortcuts (Verknüpfungen) und WMI Loaded Modules (Geladene Module) [Überprüfung digitaler Signaturen] Alternate Data Streams Safe Mode (Abgesicherter Modus) Association (Verknüpfungen) Internet Explorer [Überprüfung digitaler Signaturen] Hosts content (Hosts Inhalt) Network Other Areas (Andere Bereiche) MSCONFIG/TASK MANAGER disabled items (MSCONFIG/TASK MANAGER Deaktivierte Einträge) FirewallRules (Firewall Regeln) [Überprüfung digitaler Signaturen] Restore Points (Wiederherstellungspunkte) Faulty Device Manager Devices (Fehlerhafte Geräte im Gerätemanager) Event log errors (Fehlereinträge in der Ereignisanzeige) Memory info (Speicherinformationen) Drives (Laufwerke) MBR & Partition Table (MBR & Partitionstabelle) Optionale Suchläufe List BCD (BCD auflisten) SigCheckExt [Überprüfung digitaler Signaturen] Shortcut.txt Addition.txt 90 Days Files (Dateiliste 90 Tage) Search Files (Datei-Suche) [Überprüfung digitaler Signaturen] Search Registry (Registry-Suche) Wichtiger Hinweis: [Datei nicht signiert] wird für Dateien angezigt, die entweder keine digitale Signatur oder keine verifizierte Signatur besitzen. Suchläufe im Recovery Environment: Hauptsuchlauf Registry Scheduled Tasks (Geplante Aufgaben) Services (Dienste) Drivers (Treiber) NetSvcs One month (Created) (Ein Monat (Erstellte)) One month (Modified) (Ein Monat (Geänderte)) KnownDLLs SigCheck Association (Verknüpfungen) Restore Points (Wiederherstellungspunkte) Memory info (Speicherinformationen) Drives (Laufwerke) MBR & Partition Table (MBR & Partitionstabelle) LastRegBack Optionale Suchläufe List BCD (BCD auflisten) 90 Days Files (Dateiliste 90 Tage) Search Files (Datei-Suche) Wichtiger Hinweis: Die Überprüfung digitaler Signaturen ist in dier Wiederherstellungsumgebung nicht verfügbar.

__________________ Geändert von M-K-D-B (12.09.2025 um 20:50 Uhr) Grund: aktualisiert |

| | #4 | ||||||||||||||||||||||||||||||||||||||||

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Hauptsuchlauf (FRST.txt) Header Hier ist ein Beispiel-Header: Code:

ATTFilter Untersuchungsergebnis von Farbar Recovery Scan Tool (FRST) (x64) Version: 10-09-2025

durchgeführt von M-K-D-B (Administrator) auf DESKTOP-T1PP41U (HP HP ProBook 460 16 inch G11 Notebook PC) (12-09-2025 22:42:07)

Gestartet von C:\Users\M-K-D-B\Desktop\FRST64.exe

Geladene Profile: M-K-D-B

Plattform: Microsoft Windows 11 Pro Version 24H2 26100.6584 (X64) Sprache: Deutsch (Deutschland)

Standard-Browser: FF

Start-Modus: Normal

Die erste Zeile identifiziert das Betriebssystem als 32- oder 64-bit. Die FRST Version wird auch aufgeführt, damit man leicht veraltete Versionen von FRST erkennen und aktualisieren kann. Ältere Versionen können zum Teil bestimmte Befälle nicht erkennen oder bereinigen. In der zweiten Zeile sieht man, welcher User das Programm ausgeführt hat und mit welchen Rechten. Dies kann dich hinweisen, ob ein User die notwendigen Rechte besitzt. Die Zeile gibt auch den Computernamen zusammen mit dem Systemhersteller und dem Modell (falls verfügbar) an. Das Datum und die Uhrzeit, zu der das Tool ausgeführt wurde, ist hilfreich, um ein altes Protokoll zu erkennen, das versehentlich von einem Benutzer bereitgestellt wurde. Die dritte Zeile zeigt, in welchem Ordner FRST ausgeführt wurde. Das kann wichtig sein, wenn man dem User einen Fix geben will, der ja im selben Ordner wie FRST.exe selbst liegen muss. In der vierten Zeile wird angegeben, unter welchem Konto (Profil) der Benutzer angemeldet ist, d. h. unter den geladenen Benutzer-Hives (ntuser.dat und UsrClass.dat). Wichtiger Hinweis: Wenn mehr als ein Benutzerprofil geladen ist (z. B. wenn jemand den Account gewechselt hat, statt sich auszuloggen und neueinzuloggen), so führt FRST die Einträge aller geladenen Profile und ihrer Registryeinträge auf. Andere nicht geladene Konten werden nicht unter "Geladene Profile" aufgeführt, FRST stellt jedoch automatisch passende Hives (nur ntuser.dat) für den Registrierungsscan bereit. Die fünfte Zeile gibt die Edition von Windows auf dem Computer inklusive größere Updates (Version und OS Build unter Windows 11 und Windows 10, "Update" unter Windows 8.1, Service Pack unter Windows 7 und älter) und das installierte Sprachpaket an. Dies sollte dich auf ein Problem mit en Updates hinweisen, wenn die Updates nicht aktuell sind. Die sechste Zeile zeigt den Standardbrowser an. Die siebte Zeile zeigt an, in welchem Modus der Scan ausgeführt wurde. Danach folgt ein Link zu der englischen Anleitung von FRST. Wichtiger Hinweis: Die Informationen im Kopf, die man beim Suchlauf in der Recovery Environment erhält, sind ähnlich. Es wird nur etwas verkürzt dargestellt, da die Benutzerprofile nicht geladen sind. Warnungen, die im Header erscheinen können: Wenn der PC nicht bootet und FRST die Warnung "Achtung: System Hive konnte nicht geladen werden" zeigt, kann der System-Schlüssel in der Registry fehlen. In solchen Fällen kann es helfen, den Schlüssel mithilfe eines Backups unter Verwendungs des Befehls LastRegBack: wiederherzustellen (siehe weiter unten). "Standard: Controlset001" - Weniger eine Warnung als die Information, welches Controlset das Standardcontrolset des Systems ist. Diese Information is immer dann wichtig, wenn man das Controlset zum Auslesen oder Modifizieren imRecovery Environment ansprechen will. Das aktuelle ControlSet ist das einzige, das von Windows während des Bootens eingelesen wird. Processes (Prozesse) Zitat:

Die <Nummer> , die am Ende einer jeden Zeile hinzugefügt wird, zeigt mehrere Instanzen desselben Prozesses an. Es gibt zwei Gründe, einen Prozess stoppen zu wollen. Zum einen kann es sein, dass du ein legitimes Programm deaktivieren willst, damit es den Fix nicht behindert. Zum andern kann es sein, dass du einen bösartigen Prozess stoppen und die dazugehörige Datei oder den Ordner löschen willst. Um einen Prozess zu stoppen, füge die entsprechenden Zeilen aus dem FRST-Scan ein. Die Datei Fixlog.txt wird erstellt mit dem Eintrag des Prozessnamens gefolgt von Zitat:

Registry FRST besitzt eine mächtige Löschroutine, die auch Schlüssel und Werte ohne Zugriffsrechte oder mit eingebetteten NULL-Charaktern löschen kann. Schlüssel und Werte, die FRST nicht auf Anhieb löschen kann, werden beim geplanten Neustart erneut einer Löschroutine unterzogen. Die einzigen Schlüssel bzw. Werte, die FRST nicht auf Anhieb löschen kann, sind Schlüssel bzw. Werte die von einem Treiber geschützt werden. In solchen Fällen sollte erst der Treiber und anschließend die Registry-Einträge gelöscht werden. Wenn man einen Registry-Schlüssel/Wert aus dem Log in den Fix kopiert, führt FRST eine der folgenden beiden Handlungen aus:

Wichtiger Hinweis: Wenn man einen bösartigen Pfad aus dem AppInit_DLLs Wert löschen lässt, bleiben die anderen Pfade in AppInit_DLLs erhalten und werden nicht angerührt. Man braucht keine Batch oder Regfix zu erstellen. Dasselbe ist auch für andere wichtige Schlüssel/Werte wahr, die von Malware missbraucht werden können. Wichtiger Hinweis: FRST rührt die Dateien, die von den Registryeinträgen geladen werden, nicht an. Diese Dateien müssen separat entfernt werden, indem man ihren kompletten Pfad angibt, ohne weitere Infos. Run, RunOnce, Image File Execution Options und andere Registry Einträge werden aus der Registry gelöscht, wenn sie in der fixlist stehen. Die von dem Registryeintrag geladenen Dateien werden nicht entfernt und müssen separat aufgeführt werden: Zitat:

Wenn eine Datei oder eine Verknüpfung im Startup Ordner gefunden wird, führt FRST die Datei in der Rubrik Startup: auf. Wenn die Datei eine Verknüpfung ist, wird in der nächsten Zeile die Zieldatei, auf die die Verknüpfung verweist, angezeigt (also die Datei, die von der Verknüpfung aufgerufen wird). Um beide Dateien zu entfernen, müssen auch beide Dateien (die Verknüpfung und die Zieldatei) in die fixlist kopiert werden. Beispiel: Zitat:

FRST erkennt umgeleitete Startup-Ordner (pro Benutzer und pro System). Beispiel: Zitat:

Wenn Malware nicht vertrauenswürdige Zertifikate (Untrusted Certificates) oder Richtlinien zur Beschränkung von Software (Software Restriction Policies) einsetzt, findet man beispielsweise folgende Einträge: Zitat:

Zitat:

Wichtiger Hinweis: Die Erkennung von Gruppenrichtlinien ist generisch. Es ist möglich, dass andere legitime Einträge erstellt werden, um das System vor Schadsoftware zu schützen. Mehr dazu hier: How to manually create Software Restriction Policies to block ransomware FRST erkennt auch das Vorhandensein von Gruppenrichtlinien (Group Policy Objects), (Registry.pol und Skripts), was von Malware missbraucht werden kann. Firefox, Google Chrome, Edge und Windows Defender Richtlinien in der Datei registry.pol werden individuell aufgelistet: Zitat:

Zitat:

Beispiel: Zitat:

Scheduled Tasks (Geplante Aufgaben) Wenn ein derartiger Eintrag in die fixlist eingefügt wird, wird der geplante Task entfernt. Zitat:

Zitat:

Wichtiger Hinweis: Malware kann durchaus die Namen legitimer Prozesse benutzen (z.B. kann es sc.exe nutzen, um seinen Dienst auszuführen), um sich selbst auszuführen. In anderen Worten: Stellt sicher, dass die Datei, die gelöscht werden soll, bösartig ist. Internet In den meisten Fällen werden Einträge, die in die fixlist kopiert werden, entfernt. Für Registry Einträge, in denen Dateien oder Ordner vorkommen, müssen die Dateien/Ordner extra in den Fix kopiert werden. Dies bezieht sich allerdings nicht auf Browser-Einträge, siehe dazu die Beschreibungen weiten unten für weitere Details. Winsock Wenn ein Catalog5 Eintrag, der entfernt werden soll, aufgelistet wird, so wird FRST eines der folgenden zwei Dinge tun: 1) Im Falle eines veränderten Eintrags wird der Standardwert wiederhergestellt. 2) Im Falle eines neuerstellten Eintrags wird dieser gelöscht und die Catalog-Einträge neu durchnummeriert. Wenn es um Catalog9 Einträge geht, dann sollte besser der Befehl "netsh winsock reset" benutzt werden: Zitat:

Wichtiger Hinweis: Eine beschädigte Winsock-Kette wird den Rechner vom Internet trennen. Eine beschädigte Winsock-Kette sieht wie folgt aus: Zitat:

hosts Wenn in der Hosts benutzerspezifische Einträge vorhanden sind, sieht man in der Internet-Rubrik des FRST.txt folgenden Eintrag: Zitat:

Falls die Hosts-Datei nicht gefunden wird, wird FRST dies ebenfalls vermerken. Um die hosts-Datei zurückzusetzen, reicht es, den Eintrag in die fixlist zu kopieren. Das erfolgreiche Zurücksetzen der hosts-Datei wird im fixlog.txt vermerkt. Tcpip und weitere Einträge Tcpip und andere Einträge werden, wenn sie in die fixlist eingefügt werden, gelöscht. Wichtiger Hinweis: DNS Server, die in der Registrierungsdatenbank (DhcpNameServer und NameServer) konfiguriert sind, können mit dem "DNS servers" Suchlauf in Addition.txt vergleichen werden, um zu Überprüfen, welche Einstellung aktiv ist. Wichtiger Hinweis: Im Falle der StartMenuInternet-Einträge tauchen die Standardwerte nicht auf, sie sind in einer Whitelist. Wenn der Eintrag im FRST Log erscheint, so bedeutet das, dass ein nicht-standard Pfad angezeigt wird. Es kann oder aber auch nicht sein, dass etwas mit dem Pfad in der Registry nicht stimmt. Evtl. sind weitere Recherchen notwendig. Der Eintrag kann in die fixlist kopiert werden und wird dann auf den Standardwert zurückgesetzt. Wichtiger Hinweis: Bei Erweiterungen, die nicht über die offiziellen Repositorien (Chrome Web Store, Firefox Add-ons, Microsoft Edge Addons und Opera add-ons) installiert wurden, wird eine Update url erkannt. Firefox FRST führt Firefox-Einträge und -Profile auf wenn sie vorhanden sind, selbst falls Firefox nicht mehr installiert sein sollte. Sollten mehrere Firefox-Profile bzw. Firefox-Klone vorhanden sein, so wird FRST Einstellungen und Erweiterungen aller Profile anzeigen. Nicht-standard Profile, die von Adware erzeugt werden, werden ebenfalls markiert. Mit Ausnahme von FF DefaultProfile und FF DownloadDir können sämtliche Zeilen in die Fixlist hinzugefügt werden, dabei werden die Elemente entfernt. FRST überprüft die digitale Signatur der Add-ons. Nicht signierte Add-ons werden wie folgt angezeigt. Beispiel Zitat:

Chrome FRST führt vorhandene Chrome-Einträge und Profile auf unabhängig davon ob Chrome installiert ist oder nicht. Wenn es mehrere Profile gibt, wird FRST die Einstellungen und Erweiterungen aller Profile aufführen. Nicht-standard Profile, die von Adware erzeugt werden, werden ebenfalls markiert. Der Einstellungen Suchlauf schließt HomePage, StartupUrls, die Session Restore (Sitzungswiederherstellung) und einige Parameter von Standardsuchanbieter sowie erlaubte Notifications mit ein: Zitat:

FRST erkennt auch New Tab -Weiterleitungen, die von Erweiterungen kontrolliert werden. Um die Weiterleitung zu entfernen, muss man die entsprechende Erweiterung identifizieren und mit Chrome selbst deinstallieren (siehe darunter). Zitat:

Tippe chrome://extensions in die Adresszeile und drücke Enter. Klicke auf Entfernen unter der Erweiterung, die du entfernen möchtest. Ein Diaglog zur Bestätigung erscheint, klicke auf Entfernen. Eine Ausnahme ist ein Erweiterung-Installationsprogramm, das sich in der Registry (CHR HKLM and HKU) befindet. Wenn ein solcher Eintrag in die fixlist kopiert wird, wird der Schlüssel gelöscht. Other Chromium-based browsers Derzeit werden die folgenden Browser unterstützt: Brave, Edge, Opera, Vivaldi und Yandex. Es gelten die gleichen Regeln wie für Google Chrome. Siehe dazu die Beschreibung darüber. The same rules apply as for Google Chrome. See the description above. Dienste und Treiber (Services and Drivers) Die Dienste und Treiber sind wie folgt dargestellt: Laufstatus Starttyp Dienstname; ImagePath oder ServiceDLL [Größe Erstelldatum] (Name des Unterzeichners -> Name der Firma) [Überprüfung der Signatur] Laufstatus - Der Buchstabe neben der Nummer stellt den Ausführungsstatus dar: R=Running (Am Laufen) S=Stopped (Angehalten) U=Undetermined (Unbekannt) Die "Starttyp" Zahlen sind: 0=Boot 1=System 2=Auto 3=Demand (bei Bedarf) 4=Disabled (Deaktiviert) 5=FRST kann es nicht auslesen. Wenn am Ende der Zeile ein [X] zu sehen ist, bedeutet das, dass FRST nicht in der Lage war, die Datei zu finden und daher nur den ImagePath oder die ServiceDll, der in der Registry gespeichert ist, angibt. Standard-Microsoft Dienste, die auf eine nicht-signierte Datei zeigen, verlangen eine Reparatur. Zitat:

Um einen bösartigen Dienst oder Treiber zu entfernen, kopiert die Zeile from Scan log in die fixlist. Die Datei muss ebenefalls aufgeführt werden: Beispiel: Zitat:

Wichtiger Hinweis: FRST gibt an, ob es einen laufenden Dienst erfolgreich beendet hat oder nicht. Unhabhängig davon wird FRST versuchen den Dienst zu löschen. Wenn ein laufender Dienst gelöscht wird, wird FRST den User informieren, dass ein Neustart nötig ist. FRST wird anschließend den Rechner neustarten. FRST wird ausserdem dem Log eine Zeile hinzufügen in dem der Neustart vermerkt ist. Wenn der Dienst beendet wurde, ist kein Neustart notwendig. Es gibt eine Ausnahme, bei der FRST den entsprechenden Dienst nicht löscht, sondern repariert. Falls der Dienst "Themes" von Malware manipuliert wurden, findet man folgendes: Zitat:

UpperFilters und LowerFilters (nur in RE) Listet nicht standardmäßige Treiberfilter auf, die auf einige der Geräteklassen angewendet werden. Vergleiche die Treiberliste, um einen passenden Filtertreiber zu finden. Beispiel für die Filterung der Tastatur durch Avast: Zitat:

Zitat:

Wichtiger Hinweis: Stelle sicher, dass sowohl der Filter als auch der Treiber entfernt werden. Andernfalls führt das Entfernen des Treibers allein dazu, dass das Gerät nicht mehr funktioniert. NetSvcs Die NetSvc Einträge werden jeweils in einer eigenen Zeile aufgeführt: Zitat:

Beispiel: Um den Netsvc Eintrag, den Dienst und die DLL zu löschen, müsste die fixlist wie folgt aussehen: Zitat:

One month (Created/Modified) (Ein Monat (Erstellte/Geänderte)) Bei den Log der erstellten Dateien, wird erst das Erstelldatum, dann das Datum der letzten Veränderung aufgeführt. Bei den modifizierten Dateien ist die Reihenfolge umgekehrt: Erst das Datum der Letzten Änderung, anschließend das Erstelldatum. Die Dateigröße ist ebenfalls aufgeführt. Handelt es sich um einen Ordner, so ist die Größe mit 000000 angegeben. Wichtiger Hinweis: Um lange Scanzeiten zu vermeiden und die Logs kurz zu halten, ist der Scan auf bestimmte Orte begrenzt. FRST führt Ordner auf, aber nicht deren Inhalt. Wenn der Inhalt überprüft werden soll, muss der Folder: Befehl benutzt werden. Wichtiger Hinweis: Die Überprüfung digitaler Signaturen ist auf ausführbare Microsoft Dateien (standardmäßig gefiltert) begrenzt. Andere digitale Signaturen werden nicht überprüft. Um eine zusätzliche Liste mit unsignierte ausführbaren Dateien zu erhalten, muss der optionale Suchlauf SigCheckExt verwendet werden. FRST führt auch die Attribute der Dateien auf: C - Compressed (komprimiert) D - Directory (ordner) H - Hidden (versteckt) L - Symbolic Link (symbolischer link) N - Normal (hat keinerlei Attribute) O - Offline R - Readonly (kein Schreibrecht) S - System T - Temporary (temporäre Datei) X - No scrub (keine Bereinigungsdatei) (hier Windows 8+) Um eine Datei oder einen Ordner zu löschen, kann man einfach die Zeile in die fixlist einfügen. Zeilen, die auf symbolische Links (das Attribut L) zeigen, werden korrekt bearbeitet. Beispiel: Zitat:

Zitat:

Um andere, nicht in der Rubrik erwähnte Dateien/Ordner, zu entfernen, kann man deren Pfad einfach in die fixlist einfügen. Es sind keine Anführungszeichen für Pfade mit Leerzeichen notwendig: Zitat:

Man kann also entweder alle Dateien aufführen: Zitat:

Zitat:

FLock Diese Sektion listet gesperrte Dateien und Ordner in Standardverzeichnissen auf. FCheck In dieser Sektion werden "schlechte" Dateien aufgeführt, z. B. DLL-Hijacking. Außerdem werden Null Byte Dateien (.exe und .dll Dateien) in Standardverzeichnissen aufgelistet. Der Abschnitt wird nur angezeigt, wenn übereinstimmende Elemente vorhanden sind. Wird ein Eintrag in die fixlist eingefügt, so wird die Datei/der Ordner verschoben. KnownDLLs Einige der hier aufgeführten Dateien können, wenn nicht vorhanden oder korrumpiert, den Rechner unbootbar machen. Daher erscheint dieser Teil des Logs auch nur, wenn der Scan in der Recovery Environment ausgeführt worden ist. Einträge erscheinen nur, wenn es Probleme gibt. Ist alles in Ordnung, werden sie nicht aufgeführt. Vorsicht muss walten bei der Handhabung der Dateien in diesem Abschnitt. Wenn eine Datei fehlt oder verändert wurde, findet sich zumeist eine gute Kopie auf dem Rechner des Systems. Am besten holt man sich sachkundige Hilfe zum Identifizieren der benötigten Datei. Bitte siehe in den Abschnitt Befehle dieser Anleitung, in der gezeigt wird, wie eine Datei ersetzt wird und im Abschnitt "Weitere optionale Suchläufe" wird gezeigt, wie man eine Suche ausführt. SigCheck FRST überprüft eine Reihe von wichtigen Systemdateien. Dateien, die keine korrekte digitale Signatur besitzen, oder Dateien, die fehlen, werden aufgelistet. Außerhalb der Wiederherstellungsumgebung nutze diese Sektion eine Whitelist, wenn es keine Probleme mit den Dateien gibt. Modifizierte Dateien des Betriebssystem sind ein Hinweis auf einen möglichen Malwarebefall. Wenn eine dieser Befälle identifiziert wurde, sollte ein Experte zu Rat gezogen werden, da ein inkorrektes Entfernen der Malware den Rechner unbootbar machen könnte. Beispiel eines Hijacker.DNS.Hosts Befalls: Zitat:

Einige Versionen einer SmartService Infektion deaktivieren die Wiederherstellungsumgebung. FRST kehrt die BCD Modifikation während des Suchlaufs automatisch um: Zitat:

Die sicherste Art, in den abgesicherten Modus zu booten, ist mithilfe der F8-Taste (Windows 7 und älter) oder dem Erweiterten Start (Windows 11, Windows 10 und Windows 8) möglich. In einigen Fällen werden die User mithilfe von MSConfig in den abgesicherten Modus booten. Ist der abgesicherte Modus jedoch kaputt, befinden sich die User dann in einer Endlosschleife, aus der sie nicht mehr in den normalen Modus booten können. In einem solchen Fall enthält FRST.txt folgenden Eintrag: Zitat:

Association (Verknüpfungen) Wichtiger Hinweis: Der Abschnitt "Association (Verknüpfungen)" erscheint in der FRST.txt nur, wenn FRST im Recovery Environment ausgeführt worden ist. Wenn FRST im normalen Modus oder abgesicherten Modus ausgeführt wurde, ist die Rubrik in der Addition.txt zu finden. In der Recovery Environment wird nur die .exe Endung kontrolliert. Hier wird die allgemeine exe-Endung angezeigt: Zitat:

Restore Points (Wiederherstellungspunkte) Wichtiger Hinweis: Der Abschnitt "Restore Points (Wiederherstellungspunkte)" erscheint in der FRST.txt nur, wenn FRST im Recovery Environment ausgeführt worden ist. Wenn FRST im normalen Modus oder abgesicherten Modus ausgeführt wurde, ist die Rubrik in der Addition.txt zu finden. Die Wiederherstellungspunkte werden hier aufgeführt. Memory info (Speicherinformationen) Wichtiger Hinweis: Der Abschnitt "Memory info (Speicherinformationen)" erscheint in der FRST.txt nur, wenn FRST im Recovery Environment ausgeführt worden ist. Wenn FRST im normalen Modus oder abgesicherten Modus ausgeführt wurde, ist die Rubrik in der Addition.txt zu finden und wird weitere Informationen (BIOS, Motherboard, Prozessor) beinhalten. Die Rubrik gibt Auskunft über die Menge an RAM im Rechner und wieviel davon benutzt wird. Dies kann Probleme am Rechner erklären. Wenn etwa das angeblich vorhandene RAM nicht mit dem angezeigten übereinstimmt, kann dies auf einen kaputten RAM-Riegel, einen fehlerhalten Steckplatz am Motherboard oder ein veraltetes BIOS hinweisen. Bei 32-bit mit mehr als 4GB installiertem RAM wird das Maximum dennoch 4GB sein, da dies die Obergrenze für 32bit Anwendungen ist. Virtueller Speicherplatz und freier virtueller Speicherplatz werden ebenfalls aufgeführt. Drives (Laufwerke) und MBR & Partition Table (MBR & Partitionstabelle) Wichtiger Hinweis: Die Abschnitte "Drives (Laufwerke)" und "MBR & Partition Table (MBR & Partitionstabelle)" erscheint in der FRST.txt nur, wenn FRST im Recovery Environment ausgeführt worden ist. Wenn FRST im normalen Modus oder abgesicherten Modus ausgeführt wurde, ist die Rubrik in der Addition.txt zu finden. Hier werden feste und entfernbare Laufwerke angezeigt, die zum Zeitpunkt des Suchlaufs am Rechner angeschlossen waren. Nicht gemountete Laufwerke werden durch GUID Pfade identifiziert. Zitat:

Zitat:

Zitat:

Wenn man Hinweise hat, dass der MBR verändert wurde, sollte man sich diesen genauer anschauen. Am besten mit einem Dump. Dies kann wie folgt getan werden: Der Befehl kann in jedem von FRSTs Ausführungsmodi benutzt werden: Zitat:

Wichtiger Hinweis: Obwohl ein MBR Dump sowohl im normalen Modus als auch in der RE erstellt werden kann, ist es immer zu bevorzugen, den Dump in der RE vorzunehmen, da einige Bootkits einen sauberen MBR vortäuschen können, wenn Windows geladen ist. LastRegBack Listet die Systemregistrierungssicherung von %SystemDrive%\Windows\System32\config\RegBack im folgenden Format auf: Zitat:

Es gibt eine Reihe von Gründen, warum man dieses Backup als Problemlösung verwenden möchte, aber ein häufiger Grund ist, dass es zu Datenverlust oder -beschädigung gekommen ist. Beispiel: Möglicherweise sieht man Folgendes im FRST-Kopf: Zitat:

__________________ Anfragen per Email, Profil- oder privater Nachricht werden ignoriert! Hilfe gibts NUR im Forum! Wer nach 24 Stunden keine weitere Antwort von mir bekommen hat, schickt bitte eine PM Spelling mistakes? Never, but keybaord malfunctions constantly! Geändert von M-K-D-B (02.02.2026 um 16:48 Uhr) Grund: aktualisiert |

| | #5 | ||||||||||||||||||||||||||||||||||

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Zusätzlicher Suchlauf (Addition.txt) Header Der Header enthält ein paar nützliche Infos: Beispiel: Zitat:

Zweite Zeile: Der Benutzer, der das program ausgeführt hat und das Datum an dem es ausgeführt wurde. Dritte Zeile: Von wo wurde das Programm ausgeführt Vierte Zeile: gib die Version von Windows und das Installationsdatum an. Fünfte Zeile: In welchem Boot Modus wurde das Programm ausgeführt. Accounts (Konten) Listet die Standard-Benutzerkonten nach dem folgenden Schema: Lokaler Kontoname (Konto SID -> Rechte - Aktiviert/Deaktiviert) -> Pfad zum Benutzerkonto Microsoft Benutzerkonten werden nicht angezeigt. Wichtiger Hinweis: Domänenbasierte Konten werden nicht unterstützt und nicht aufgeführt. Stattdessen wird die folgende Warnung ausgegeben: "ACHTUNG: Domain". Schädliche Einträge können hinzugefügt werden, um entfernt zu werden. Beispiel: Zitat:

Security Center (Sicherheits-Center) Diese Liste kann veraltete Einträge beinhalten, in diesem Fall kann der Eintag in die fixlist kopiert werden. Einige Programme können die Entfernung verhindern, in solchen Fällen erscheint folgende Nachricht: Zitat:

Installed Programs (Installierte Programme) Listet klassische Desktop Programme und Windows 11/10/8 Pakete auf. Progressive Web-Apps werden zusammen unter "Chrome apps" angezeigt. Vorinstallierte saubere Microsoft Pakete sind auf einer Whitelist. Pakete von Microsoft und anderen Herausgebern, die Werbung unterstützen, werden mit [MS Ad] gekennzeichnet. Beispiel: Zitat:

FRST besitzt eine eingebaute Datenbank mit den Namen von bekannten Adware/PUP Desktop-Programmen. Beispiel: Zitat:

Desktop Programme, die unter "Programme und Features" sichtbar sind, werden mit der folgenden Bezeichnung aufgelistet: Zitat:

Wichtiger Hinweis: Dieser Fix macht das Programm in der Systemsteuerung sichtbar und deinstalliert das Programm nicht. Custom CLSID (Benutzerdefinierte CLSID) Listet benutzerdefinierte Classes auf, die in den Benutzer-Hives, ShellServiceObjectDelayLoad, ShellServiceObjects, ShellExecuteHooks, ShellIconOverlayIdentifiers, ContextMenuHandlers und FolderExtensions erzeugt werden. Beispiel: Zitat:

Wichtiger Hinweis: Es können sich auch legitime Einträge in diesem Abschnitt befinden, Vorsicht walten lassen! Codecs Wird ein Eintrag in die fixlist aufgenommen, so werden modifizierte Standardeinträge wiederhergestellt und benutzerdefinierte Einträge werden von der Registrierungsdatenbank entfernt. Die zugehörigen Dateien sollten zum Verschieben separat aufgelistet werden. Shortcuts (Verknüpfungen) und WMI Verknüpfungen in den Ordnern C:\ProgramData\Microsoft\Windows\Start Menu\Programs und C:\Users\Public\Desktop und im Profilordner des eingeloggten Benutzers werden gescannt. Veränderte oder suspekte Verknüpfungen werden hier aufgelistet. Die Zeilen können der fixlist zum Entfernen hinzugefügt werden. Siehe auch die "Shortcut.txt" in "Weitere optionale Suchläufe". Wichtiger Hinweis: Die Shortcut.txt führt alle Verknüpfungen von allen Benutzern im System auf. Die Additions.txt beinhaltet nur die Einträge die als bedenklich eingestuft wurden und im Profil des eingeloggten Benutzer sind. FRST scannt WMI Namensräume auf nicht-standard Registrierungen. Bekannte Infektionen werden gekennzeichnet. Das folgende Beispiel stammt von einer Kryptowährung-Miner Infektion: Zitat:

Wichtiger Hinweis: OEM-Software (z. B. Dell) kann auch benutzerdefinierte Registrierungen erzeugen. Daher ist es notwendig, unbekannte Einträge zu recherchieren, um überprüfen zu können, ob die Einträge legitim sind or nicht. Loaded Modules (Geladene Module) Geladene Module werden - basierend auf einer gültigen digitalen Signatur - nur angezeigt, wenn sie nicht einer Überprüfung der Signatur genügen (Whitelist). Alternate Data Streams FRST führt ADS als Teil der Addition.txt auf: Zitat:

Wenn der ADS sich auf einem legitimen Ordner/einer leigitmen Datei befindet, kann man die komplette Zeile einfach in die fixlist kopieren. Beispiel: Zitat:

Zitat:

Safe Mode (Abgesicherter Modus) Falls einer der Hauptschlüssel (Safeboot, Safeboot\minimal oder Safeboot\network) fehlt wird dieses im Log fehlt. In solchen Fällen muss der Schlüssel manuell wieder erstellt werden. Ist ein bösartiger Eintrag in diesem Abschnitt zu sehen, kann er mittels fixlist entfernt werden. Association (Verknüpfungen) - siehe Verknüpfungen weiter oben Die Endungen .bat, .cmd, .com, .exe, .reg und .scr werden angezeigt. Fügt man einen Standard-Schlüssel in die fixlist ein so wird dieser auf Werkeinstellungen zurückgesetzt. Andere Schlüssel werden einfach gelöscht. Internet Explorer In dieser Sektion beinhaltet die Version des Internet Explorers unter Windows 7 und älter . Je nach Objekttyp löscht FRST Elemente aus der Registry oder stellt ihren Standardstatus wieder her. Begleitende Dateien / Ordner sollten separat eingegeben werden, wenn sie verschoben werden müssen. Hosts content (Hosts Inhalt) - Siehe Hosts weiter oben Zeigt die Eigenschaften der Hosts-Datei, sowie die ersten 30 aktiven Einträge (kommentierte Einträge werden nicht angezeigt) Beispiel: Zitat:

- Um die ganze Hosts Datei zurückzusetzen, nutze den Befehl Hosts: oder kopiere die Warnung aus dem FRST.txt in die fixlist. - Im Falle einer benutzerdefinierten hosts.ics Datei muss der Datepfad in die fixlist eingefügt werden. Network DNS Servers - DNS, die aktuell in Benutzung ist. Diese Einträge sind nützlich, um DNS/Router Hijacker zu erkennen. Suche auf der Seite WhoisLookup nach Informationen, ob der Server legitim ist oder nicht. Zitat:

Wenn der Scan im abgesicherten Modus ausgeführt wurde oder keine Internetverbindung besteht, erscheint der Eintrag wie folgt: Zitat:

Windows Firewall Beispiel: Zitat:

BITS Listet BITS-Jobs über eine Benachrichtigungsbefehlszeile auf. Siehe: Attacker Use of the Windows Background Intelligent Transfer Service. Zitat:

Network Binding (Windows 8+) Listet verfügbare Netzwerkadapter und nicht standardmäßige Komponenten auf, die an Netzwerkadapter angeschlossen sind. Vergleichen Sie den Abschnitt Drivers (Treiber), um ein passendes Element zu finden. Beispiel: Zitat:

Zitat:

Wichtiger Hinweis: Stellen Sie sicher, dass die Netzwerkbindung entfernt wurde, bevor Sie den Treiber in die fixlist aufnehmen. Andernfalls wird durch Entfernen des Treibers eine Netzwerkverbindung unterbrochen. Other Areas (Andere Bereiche) Einige Registrierungselemente werden unter diesem Begriff zusammengefasst, da sie sonst nirgendswo erwähnt werden. Diese Einträge werden nur gelistet, sie können derzeit nicht mit FRST gefixt werden. Path - Der Eintrag ist under den folgenden Bedingungen sichtbar: Der Standardstring fehlt, eine falsche Plazierung des Standardstrings, kein Wert. Beispiel: Zitat:

Wichtiger Hinweis: Die Beschädigung der Path-Variable kann sich auf Operationen von CMD: und Powershell: Anweisungen auswirken, die einen relativen Pfad zu Konsolentools verwenden. Wallpaper - Verschiedene Verschlüsselungstrojaner nutzen diese Einstellungen, um Ihre "Nachricht/Meldung" zu projezieren. Bei Malware-Einträgen kann der Dateipfad (ggf. zusammen mit weiteren Dateien, die in der FRST.txt gefunden wurden) in die fixlist aufgenommen werden. Wichtiger Hinweis: Entfernt man die Malware Wallpaper Datei, wird der Desktophintergrund entfernt. Der Benutzer sollte den Desktophintergrund selbst auswählen. UAC Einstellungen Aktiviert (Standardeinstellung): Zitat:

Zitat:

SmartScreen (Windows 8+) Für Desktopanwendungen und Dateien: Zitat:

Ein fehlender (Standardeinstellung unter Windows 10 Version 1703+) oder leerer Wert wird auf die folgende Art angezeigt: Zitat:

Telephony Service Providers (TSP) Die Standardeinträge und einige Einträge von Drittanbietern werden gefiltert. Die Zeile ist nur sichtbar, wenn ein benutzerdefinierter Eintrag erkannt wird. Beispiel: Zitat:

Windows Defender (Windows 8+) Listet Registrierungseinstellungen für den Manipulationsschutz und den Echtzeitschutz sowie alle Ausschlüsse auf. Standardeinstellungen für Windows 11: Zitat:

MSCONFIG/TASK MANAGER disabled items (MSCONFIG/TASK MANAGER Deaktivierte Einträge) Dieser Abschnitt ist besonders dann von Nutzen, wenn jemand bereits versucht hat Malware anhand von MSCONFIG oder TASK MANAGER zu deaktivieren oder wenn jemand den Rechner zu sehr modifiziert hat und nun einige Dienste nicht mehr zum laufen bringen kann. Beispiel: Windows 7 und ältere Systeme: Zitat:

Dienst: Zitat:

Zitat:

Zitat:

Zitat:

Einträge aus diesem Bereich können in die Fixlist mit aufgenommen werden. FRST wird dabei die folgenden Schritten durchführen:

Wichtig: Entferne einen Eintrag von diesem Bereich nur, wenn du sicher bist, dass es ein Malware-Eintrag ist. Wenn du unsicher bist, entferne den jeweiligen Eintrag nicht (nicht, dass legitime Einträge entfernt werden). Im Falle von deaktivierten legitimen Einträge, die wieder aktiviert werden sollen, sollte ein Benutzer diese mit Hilfe von MSCONFIG oder dem TaskManager wieder aktivieren. FirewallRules (Firewall Regeln) Liste der FirewallRules, AuthorizedApplications und GloballyOpenPorts Einträge. Beispiel: Zitat:

Restore Points (Wiederherstellungspunkte) - Siehe Wiederherstellungspunkte weiter oben Führt Wiederherstellungspunkte im folgenden Format auf: Zitat:

Zitat:

Faulty Device Manager Devices (Fehlerhafte Geräte im Gerätemanager) Beispiel: Zitat:

Event log errors (Fehlereinträge in der Ereignisanzeige) - Applikationsfehler - Systemfehler - CodeIntegrityfehler - Windows Defender Fehler und Warnungen Memory info (Speicherinformationen) - Siehe Speicherinformationen weiter oben Drives (Laufwerke) MBR & Partition Table (MBR & Partitionstabelle) - Siehe Laufwerke und MBR & Partitionstabelle weiter oben

__________________ Anfragen per Email, Profil- oder privater Nachricht werden ignoriert! Hilfe gibts NUR im Forum! Wer nach 24 Stunden keine weitere Antwort von mir bekommen hat, schickt bitte eine PM Spelling mistakes? Never, but keybaord malfunctions constantly! Geändert von M-K-D-B (14.09.2025 um 10:23 Uhr) Grund: aktualisiert |

| | #6 | |||||||||

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Weitere optionale Suchläufe Optionale Suchläufe Man kann die optionalen Suchläufe mithilfe der Checkboxen aktivieren. List BCD (BCD auflisten) Liste der Boot Configuration Data. SigCheckExt Listet alle unsignierten .exe und .dll Dateien in Standard Ordnern auf. Die Ausgabe ist auf die selbe Art und Weise wie die "Ein Monat" Liste formatiert. Shortcut.txt Erstellt eine Liste der Verknüpfungen für alle Benutzerkonten. Gehijackte Einträge können der Fixlist beigefügt werden. Zitat:

Zitat:

Falls ein anderes Programm das Argument von Internet Explorer (No Add-ons).lnk gelöscht hat, wird FRST den Eintrag nicht mehr unter ShortcutWithArgument: aufführen und somit kann das fehlende Argument auch nicht von FRST wiederhergestellt werden. In diesem Fall muss der Nutzer es manuell wiederherstellen. Um den Eintrag von Hand wiederherzustellen, sollte der Nutzer den Ordner in dem Internet Explorer (No Add-ons).lnk liegt öffnen: Mit einem Rechts-Klick den Eintrag anwählen und Eigenschaften auswählen. Unter Ziel dann zwei Leerzeichen und -extoff dem Pfad anfügen. Zum Schluss Anwenden und OK clicken. 90 Days Files (Dateiliste 90 Tage) Wenn die Option "Dateiliste 90 Tage" angehakt ist, erstellt FRST die "Three months (Created/Modified) (Drei Monate (Erstellte/Geänderte))" Liste statt der "One month (Created/Modified) (Ein Monat (Erstellte/Geänderte))". Suchfunktionen Search Files (Datei-Suche) Es gibt eine Suchfunktion in FRST. Es ist der Eingabe-Bereich im Hauptfenster von FRST. Es reicht, einfach den zu suchenden Dateinamen dort einzugeben. Platzhalter sind erlaubt. Um nach mehreren Dateinamen zu suchen, trennt man diese mit einem Strichpunkt ; Zitat:

Zitat:

Die gefundenen Dateien werden dann mit ihrem Erstellungsdatum, dem Datum der letzten Änderung, der Grösse, der Attribute, des Firmennamens, der MD5 Prüfsumme und ihrer digitalen Signatur aufgeführt: Zitat:

Die Suche ist auf das Systemlaufwerk beschränkt. In einigen Fällen kann die legitime Datei fehlen oder beschädigt sein wodurch der Rechner unbootbar wird. Es ist möglich, dass es zudem keine Ersatzdatei auf dem System gibt. Für solche Fälle scannt FRST auch die X: Partition in der Wiederherstellungsumgebung (Recovery Environment). Wenn also zum Beispiel die services.exe fehlt, könnte diese von X:\windows\system32\services.exe nach C:\windows\system32 kopiert werden. Wichtiger Hinweis: Die X: Partition enthält nur die 64bit-version einer Datei für 64bit-Systeme Der Button "Datei-Suche" kann auch für weitere Suchen genutzt werden, siehe dazu FindFolder: und SearchAll: weiter unten. Die Ergebnisse werden in die Logdatei Search.txt geschrieben. Search Registry (Registry-Suche) Man kann mit FRST auch nach Registryeinträgen suchen, dafür fügt man den zu suchenden Begriff einfach in das Eingabe-Feld ein, wenn man nach mehreren Eingaben gleichzeitig suchen will kann man diese durch ein ; trennen. Mit einem Klick auf den Button "Registry-Suche" wird eine Suche gestartet. Zitat:

Ein Log mit dem Namen SearchReg.txt wird in dem Ordner erstellt, in dem sich auch FRST befindet. Wichtiger Hinweis: Die Registry suche funktioniert nicht in dem Recovery Environment. FindFolder: Damit können Ordner auf dem Systemlaufwerk gesucht werden. Dazu verwendet man die folgende Syntax im Suchfeld und drückt im Anschluss auf den Button "Datei-Suche": Zitat:

Zitat:

SearchAll: Damit kann ein vollständiger Suchlauf (Dateien, Ordner, Registry) für einen oder mehrere Begriffe durchgeführt werden. Dazu verwendet man die folgende Syntax im Suchfeld und drückt den Button "Datei-Suche": Zitat:

Wichtiger Hinweis: Der vollständie Suchlauf ist in der Recovery Environment auf Dateien und Ordner beschränkt.

__________________ --> Anleitung: Farbar Recovery Scan Tool (FRST) Geändert von M-K-D-B (13.09.2025 um 11:14 Uhr) Grund: aktualisiert |

| | #7 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Befehle Sämtliche Befehle in FRST sollten auf einer eigenen einzelnen Zeile stehen, da FRST die fixlist Zeile für Zeile ausliest und verarbeitet. Kurzübersicht der Befehle Wichtiger Hinweis: Befehle unterliegen nicht der Groß- und Kleinschreibung. Befehle, die nur im normalen Modus benutzt werden können: CreateRestorePoint: SystemRestore: TasksDetails: Befehle, die nur im normalen oder abgesicherten Modus benutzt werden können: CloseProcesses: EmptyEventLogs: EmptyTemp: Powershell: Reboot: RemoveProxy: StartPowershell: — EndPowershell: Virusscan: Zip: Befehle, die im normalen oder abgesicherten Modus und in der Recovery Environment benutzt werden können: cmd: Comment: Copy: CreateDummy: CreateRegBack: DeleteJunctionsInDirectory: DeleteKey: und DeleteValue: DeleteQuarantine: DisableService: ExportKey: und ExportValue: File: FilesInDirectory: und Folder: FindFolder: Hosts: ListPermissions: Move: Reg: RemoveDirectory: Replace: RestoreQuarantine: SaveMBR: SetDefaultFilePermissions: StartBatch: — EndBatch: StartRegedit: — EndRegedit: Symlink: testsigning on: Unlock: Nur in der Recovery Environment nutzbar: LastRegBack: RestoreFromBackup: RestoreMbr: Beispiele CloseProcesses: Beendet alle unwichtigen Prozesse. Hilft dabei den Fix schneller und sicherer auszuführen. Wenn dieser Befehl in den Fix eingebaut wird, startet FRST am Schluss den Rechner automatisch neu. Man braucht dafür kein "Reboot:". Der Befehl CloseProcesses: ist in der Recovery Console weder notwendig noch vorhanden. CMD: Gelegentlich möchte man ein Kommandozeilenskript ausführen. Der CMD: Befehl ist für solche Fälle gedacht: Zitat:

Beispiel: Zitat:

Der zweite Befehl repariert den MBR. Alternativ können die Befehle StartBatch: — EndBatch: benutzt werden. (Siehe unten) Wichtiger Hinweis: Anders als bei den Befehlen von FRST muss hier die korrekte Syntax für die Kommandozeile eingehalten werden. Das heißt auch, dass man die Pfade mit Gänsefüßchen umschließen muss, wenn sie Leerzeichen enthalten. Comment: Fügt eine Notiz hinzu, um Feedback zum Inhalt der Fixlist zu geben. Beispiel: Zitat:

Copy: Damit können Dateien und Ordner in einer ähnlichen Art und Weise wie xcopy kopiert werden. Die Syntax lautet: Zitat:

Beispiel: Zitat:

CreateDummy: Erzeugt einen gesperrten Scheinordner, um die Wiederherstellung von schädlichen Dateien und Ordnern zu verhindern. Der Scheinordner sollte nach dem Löschen der Malware ebenfalls wieder entfernt werden. Beispiel: Zitat:

CreateRegBack: So erstellt man bei Bedarf eine Registrierungssicherung. Die Registrierungsdateien werden unter %SystemDrive%\FRST\LastRegBack gespeichert. Wenn man den Befehl mehr als einmal verwendet, werden die Dateien durch die letzten Registrierungsdateien überschrieben. Wichtiger Hinweis: Derzeit gibt es keine automatische Routine zum Wiederherstellen der Sicherung. CreateRestorePoint: Erstellt einen Wiederherstellungspunkt. Wichtiger Hinweis: Dieser Befehl funktioniert nur im Normalen Modus. Außerdem wird versucht, die Systemwiederherstellung zu aktivieren, sodass der Befehl „SystemRestore: On“ nicht verwendet werden muss. DeleteJunctionsInDirectory: Um symbolische Links zu löschen, sollte man folgenden Befehl benutzen: Zitat:

Zitat:

DeleteKey: und DeleteValue: Dies ist der effizienteste Weg, um Schlüssel/Werte zu löschen, da hierbei Beschränkungen eines Standardlöschalgorythmus wie sie in "Reg:" und "StartRegedit: — EndRegedit:" auftreten können, umgangen werden. Die Syntax sieht so aus: 1. für Schlüssel Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

Der Befehl Unlock: muss nicht extra verwendet werden. Bei Schlüsseln/Werten, die durch eine laufende Software geschützt werden (diese Schlüssel/Werte geben die Rückmeldung "Zugriff verweigert" aus), muss statt dieses Befehls ein Skript im abgesicherten Modus benutzt werden und man löscht die Hauptkomponente zuerst. Wichtiger Hinweis: Wenn ein symbolischer Link gelöscht werden soll, so entfernt FRST nur den Link selbst, nicht aber das Ziel auf den der Link verweist. Dies soll verhindern dass FRST einen legitimen Eintrag löscht, wenn ein bösartiger Link auf ihn verweist. Sollten sowohl der Link als auch das Ziel auf der er verweist gelöscht werden, müssen beide im Fix-Script aufgeführt werden. DeleteQuarantine: Nachdem die Malware entfernt wurde, sollte der Ordner %SystemDrive%\FRST (normalerweise C:\FRST) ebenfalls entfernt werden. In einigen Fällen beinhaltet der Ordner Quarantine aber Dateien ohne Berechtigungen oder andere ungewöhnliche Dateien und die Quarantine kann nicht automatisch gelöscht werden. Dann kann man diese mit dem Befehl DeleteQuarantine: entfernen. Wichtiger Hinweis: Die automatische FRST-Deinstallation (siehe dazu die Beschreibung unter Einleitung) beinhaltet die gleiche Fähigkeit, eine gesperrte Quarantäne zu löschen. DisableService: Um einen Dienst oder Treiber zu deaktivieren, kann man diesen Befehl wie folgt nutzen: Zitat:

Zitat:

Wichtiger Hinweis: Der Servicename sollte einfach aus dem FRST-Log kopiert werden, ohne etwas zu verändern. Anführungszeichen sind nicht notwendig. EmptyEventLogs: Löscht Windows-Ereignisprotokolle. Die Gesamtzahl der gelöschten Protokolle und eventuelle Fehler werden aufgelistet. EmptyTemp: Die folgenden Ordner und Dateien werden geleert: - Windows Temp - Benutzer Temp - Caches, HTML5 Speicherungen, Cookies and Verlauf für alle von FRST gescannten Browser außer Firefox Klone. - Java Cache - Zuletzt geöffnete Dateien - Discord cache - Steam HTML cache - Explorer thumbnail und icon cache - BITS transfer queue (qmgr.db und qmgr*.dat Dateien) - WinHTTP AutoProxy cache - DNS cache - Papierkorb. Wenn der Befehl EmptyTemp: benutzt wird, wird der Rechner anschließend neu gestartet. Man braucht Reboot: nicht zu benutzen. Zudem wird EmptyTemp: immer als letzter Befehl ausgeführt nachdem alle anderen Befehle abgearbeitet wurden, unabhängig davon wo es im Skript selbst steht. Wichtiger Hinweis: EmptyTemp löscht endgültig. Die Dateien werden nicht in die Quarantäne verschoben. Wichtiger Hinweis: Der Befehl ist in der Recovery Environment deaktiviert, um Schäden zu vermeiden. ExportKey: und ExportValue: Ein zuverlässiger Weg, um den Inhalt eines Schlüssels zu inspizieren. Die Befehle überwinden einige Beschränkungen der Dateien regedit.exe und reg.exe. Der Unterschied zwischen den Befehlen ist der Umfang. ExportKey: Listet alle Werte und Unterschlüssel rekursiv während ExportValue: nur Werte im betreffenden Schlüssel auflistet Die Syntax sieht so aus: Zitat:

Zitat:

Zitat:

Zitat:

File: Dieser Befehl wird genutzt, um Datei-Infos anzugeben. Mehrere Dateien können, getrennt durch Strichpunkte, eingefügt werden. Die Syntax ist wie folgt: Zitat:

Zitat:

Zitat:

FilesInDirectory: und Folder: Dieser Befehl wird genutzt, um den Inhalt von Ordnern anzugeben. Der Befehl FilesInDirectory: ist dafür gedacht, spezifische Dateien aufzulisten, die Mustern (mit einem oder mehreren Platzhaltern *) folgen. Im Gegensatz dazu erhält man mit dem Befehl Folder: den vollständigen Inhalt eines Ordners. Beide Befehle geben auch MD5 Prüfsummen (für alle Dateien) und digitale Signaturen (für .exe, .dll, .sys and .mui Dateien) aus. Die Syntax sieht so aus: Zitat:

Zitat:

Zitat:

FindFolder: Siehe dazu Suchfunktionen im Bereich Weitere optionale Suchläufe. Der Befehl funktioniert genau wie FindFolder: in der Suchbox, aber die Ergebnisse werden in die Fixlog.txt geschrieben. Hosts: Setzt die Hosts-Datei auf den Standardinhalt zurück. Siehe auch Hosts unter Hauptsuchlauf (FRST.txt). ListPermissions: Führt die Nutzerrechte für Dateien/Ordner und Registryschlüssel auf. Zitat:

Zitat:

Move: Dieser Befehl wird benutzt, um eine Datei umzubenennen oder zu verschieben. Die Syntax ist wie folgt: Zitat:

Zitat:

Wichtiger Hinweis: Man kann mit dem Befehl auch einfach Dateien umbenennen. Wichtiger Hinweis: Der Zielpfad sollte den Dateinamen enthalten, selbst wenn es zu dem Zeitpunkt keine Datei mit diesem Namen in dem Ordner gibt. Powershell: Um Powershell-Befehle auszuführen: 1. Um einen einzelnen, unabhängigen Befehl mit Powershell auszuführen, dessen Ergebnis dann in der fixlog.txt angezeigt wird, muss man die folgenden Syntax verwenden Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

Zitat:

Alternativ können die StartPowershell: — EndPowershell: Befehle benutzt werden. (Siehe unten) Reboot: Erzwingt einen Neustart. Es ist irrelevant wo die Zeile in der Fixlist steht, der Neustart wird erzwungen, nachdem alle anderen Befehle des Fixes ausgeführt wurden. Wichtiger Hinweis: Dieser Befehl funktioniert nicht in der Recovery Environment. Reg: Befehl, um die Registry zu bearbeiten, nutzt Reg.exe. Die Syntax ist: Zitat:

Zitat:

Wichtiger Hinweis: Dieser Befehl kann keine ungültigen oder gesperrten Schlüssel/Werte entfernen. Siehe dazu die Beschreibung DeleteKey: und DeleteValue: weiter oben in der Anleitung. RemoveDirectory: Dieser Befehl ist zum Löschen (es wird nicht in die Quarantäne verschoben) von Ordnern und Dateien, die entweder nicht erlaubte Zeichen im Pfad haben oder deren Rechte manipuliert wurden, sodass ein einfaches Entfernen nicht möglich ist. Es ist nicht nötig, den Befehl Unlock: zu verwenden. Man sollte diesen Befehl nur benutzen, wenn der normale Befehl fehlgeschlagen ist. Der Befehl ist am Mächtigsten in der Recovery Environment. Beispiel: Zitat:

RemoveProxy: Entfernt bestimmte Internet Explorer Einstellungen, etwa "HKLM\SOFTWARE\Policies\Microsoft\Internet Explorer" und "ProxySettingsPerUser" in "HKLM\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings". Es entfernt auch "ProxyEnable" (Falls es auf 1 gesetzt ist), "ProxyServer", "AutoConfigURL", "DefaultConnectionSettings" und "SavedLegacySettings" Werte in HKLM und HKU\SID. Es führt zudem den BITSAdmin Befehl mit NO_PROXY aus. Des weiteren wird auch der Wert Default in "HKLM\SYSTEM\CurrentControlSet\services\NlaSvc\Parameters\Internet\ManualProxies" zurückgesetzt sofern dieser verändert wurde. Wichtiger Hinweis: Dienste und Programme die diesen Wert verändern sollten vor dem Fixen entfernt werden, sonst setzen sie den Proxy erneut. Replace: Um Dateien zu ersetzen, nutzt man folgendes Skript: Zitat:

Zitat:

Die Ursprungsdatei bleibt erhalten und wird nicht verschoben. Im Beispiel bleibt also die dnsapi.dll im WinSxS Unterordner erhalten. Wichtiger Hinweis: Der Zielpfad sollte den Dateinamen enthalten, selbst wenn es zu dem Zeitpunkt keine Datei mit diesem Namen in dem Ordner gibt. Wichtiger Hinweis: Der Zielordner muss existieren, sonst wird die Datei nicht ersetzt. Der Befehl Copy: könnte stattdessen verwendet werden. RestoreFromBackup: Beim ersten Ausführen von FRST.exe wird ein Backup der Registry unter %SystemDrive%\FRST\Hives (normalerweise C:\FRST\Hives) erstellt. Es wird beim nächsten Ausführen des Programms nicht überschrieben werden, sofern das Backup nicht älter als 2 Monate ist. Wenn etwas schief geht, kann man also dieses Backup wiederherstellen, um den Ursprungszustand wiederherzustellen. Die Syntax ist: Zitat:

Zitat:

RestoreMBR: Um den MBR wiederherzustellen, nutzt FRST die MbrFix.exe, die sich im selben Ordner wie FRST.exe befindet. Daher benötigt man zum Wiederherstellen des MBR, MbrFix/MBrFix64 und die MBR.bin, die das Backup des MBR enthält, und das folgende Skript: Zitat:

Zitat:

RestoreQuarantine: Man kann entweder die komplette Quarantäne oder einzelne Dateien/Ordner wiederherstellen. Um die gesamte Quarantäne wiederherzustellen nutzt man: Zitat:

Zitat:

Zitat:

Zitat:

Um den genauen Pfad in der Quarantäne zu finden kann folgender Befehl benutzt werden: Zitat:

Zitat:

SaveMbr: Siehe auch die Rubrik Laufwerke und MBR & Partitionstabelle in dieser Anleitung. Um eine Kopie des MBRs zu erstellen, nutzt man folgende Syntax: Zitat:

Zitat:

SetDefaultFilePermissions: Dieser Befehl ist für gesperrte Systemdateien/-ordner. Der Befehl setzt die Gruppe der "Administratoren" als Besitzer einer Datei ein und gewährt - in Abhänigkeit des vorhandenen Systems - Zugriffsrechte für die Standardgruppen. Wichtiger Hinweis: Der Trusted-Installer wird nicht als Besitzer eingetragen. Man kann den Befehl aber zur Not auch auf Systemdateien/-ordner anwenden, die von Malware blockiert werden. Beispiel: Zitat:

StartBatch: — EndBatch: Um eine Batchdatei zu erstellen und auszuführen. Syntax ist: Zitat:

StartPowershell: — EndPowershell: Alternative, um ein mehrzeiliges Powershellskript auszuführen (siehe auch den Befehl Powershell: weiter oben). Syntax: Zitat:

StartRegedit: — EndRegedit: Um eine Registry-Datei zu importieren. (.reg) Die Syntax ist: Zitat:

Beispiel: Zitat:

Zitat:

Wichtiger Hinweis: Dieser Befehl kann keine ungültigen oder gesperrten Schlüssel/Werte entfernen. Siehe dazu die Beschreibung DeleteKey: und DeleteValue: weiter oben in der Anleitung. Symlink: Um symbolische Links oder Knoten in einem Ordner aufzulisten. Die Syntax sieht so aus: Zitat:

Zitat:

Wichtiger Hinweis: Der Befehl funktioniert rekursiv. Daher kann der Scan je nach Standort sehr viel Zeit in Anspruch nehmen. SystemRestore: Zum Aktivieren oder Deaktivieren der Systemwiederherstellung. Die Syntax lautet: Zitat:

Zitat:

TaskDetails: Listet erweiterte Informationen über einen Task in Bezug auf die Ausführungszeit. Beispiel: Zitat:

testsigning on: Wichtiger Hinweis: Wird nicht bei Laufwerken unterstützt, die Secure Boot aktiviert haben. Aktiviertes testsigning ist eine nicht-standard BCD Modifikation, die von Malware oder von Benutzern, die versuchen, nicht unterstützte Treiber zu installieren, eingerichtet werden könnte. Wenn FRST Hinweise auf Veränderungen findet, dann werden diese wie folgt aufgeführt: Zitat:

Sollte es nach der Bereinigung der Einträge zu unerwünschten Nebenwirkungen kommen, kann man den Befehl benutzen, um das testsigning für weitere Problembehandlungen wieder zu aktivieren. Unlock: Wird der Befehl auf eine Datei oder einen Ordner angewendet, so wird der Besitzer auf "Administrators" (EN) / "Administratoren" (DE) gesetzt und Zugriffsrechte für "Administrators" (EN) / "Administratoren" (DE), "USERS" und "SYSTEM" gesetzt. Dieser Befehl sollte nur für bösartige Ordner/Dateien benutzt werden. Um Systemdateien zu entsperren soll man den Befehl SetDefaultFilePermissions: verwenden. Im Falle von Registryschlüssel wird der Besitzer ebenfalls auf "Administrators" (EN) / "Administratoren" (DE) zurückgesetzt und verschiedenen Gruppen wird Zugriff auf den Schlüssel gewährt. Der Befehl ist in diesem Fall nicht rekursiv und kann sowohl für gutartige als auch bösartige Einträge genutzt werden. Der Fix sollte wie folgt aussehen: Zitat:

- Für Dateien/Ordner gibt man einfach den Pfad in die fixlist ein und FRST setzt die Berechtigungen zurück und verschiebt die Objekte in die Quarantine. Um einen Ordner dauerhaft zu entfernen, verwendet man den Befehl RemoveDirectory: - Für Registrierungsschlüssel verwendet man den Befehl DeleteKey: Virusscan: Um Dateien mit Jotti zu überprüfen. FRST sucht in der Jotti-Datenbank nach früheren Analysen. Eine Datei, die noch nie an Jotti übermittelt wurde, wird zur Analyse hochgeladen. Es können mehrere Dateien, getrennt durch Strichpunkte, eingefügt werden. Zitat:

Zip: Um Dateien/Ordner zu zippen (wenn man sie, zum Beispiel, anschließend hochladen lassen will). Die Zip-Datei wird auf dem Desktop erstellt und heißt Datum_Zeit.zip, man muss sie manuell zur Website seiner Wahl hochladen lassen. Für Dateien/Ordner mit doppelten Namen wird mehr als ein Archiv erzeugt. Zitat:

Beispiel: Zitat:

__________________ Anfragen per Email, Profil- oder privater Nachricht werden ignoriert! Hilfe gibts NUR im Forum! Wer nach 24 Stunden keine weitere Antwort von mir bekommen hat, schickt bitte eine PM Spelling mistakes? Never, but keybaord malfunctions constantly! Geändert von M-K-D-B (13.09.2025 um 11:16 Uhr) Grund: aktualisiert |

| | #8 |

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST)Bausteine Die folgenden Bausteine sind Beispielbausteine für die Verwendung von FRST. FRST Suchlauf im normalen Modus: Bitte lade dir die passende Version von Farbar Recovery Scan Tool auf deinen Desktop: FRST 32-Bit | FRST 64-Bit

FRST Suchlauf - Kontrolle:

FRST Suchlauf in der Wiederherstellungsumgebung: Anleitung: Farbar Recovery Scan Tool (FRST) in der Wiederherstellungsumgebung Entfernungen im normalen oder abgesicherten Modus

__________________ Anfragen per Email, Profil- oder privater Nachricht werden ignoriert! Hilfe gibts NUR im Forum! Wer nach 24 Stunden keine weitere Antwort von mir bekommen hat, schickt bitte eine PM Spelling mistakes? Never, but keybaord malfunctions constantly! Geändert von M-K-D-B (16.01.2021 um 17:34 Uhr) Grund: aktualisiert |

| | #9 |

| /// TB-Ausbilder          | Anleitung: Farbar Recovery Scan Tool (FRST) Aktualisierungen des Tutorials: 12/09/2025 + Befehl CreateRegBack: hinzugefügt + Beschreibung von LastRegBack aktualisiert + Beschreibung für UpperFilters and LowerFilters unter "Dienste und Treiber" hinzugefügt + Abschnitt Network unter Addition hinzugefügt + Windows Defender Suchlauf unter "Andere Bereiche" hinzugefügt + Die meisten Verweise auf XP und Vista wurden entfernt 17/01/2025 + Beschreibungen der automatischen Zurücksetzung von Berechtigungen wurden unter „Geplante Aufgaben" und "Dienste“ entfernt + Die Kontobeschreibung wurde aktualisiert und enthält nun den Hinweis zu domänenbasierten Konten + Diverse Links korrigiert ======================================================================== 02/08/2024 + Beschreibung der Netzwerkverbindung aktualisiert 29/03/2024 + Hinweise unter "Restore Points (Wiederherstellungspunkte)" und "CreateRestorePoint:" aktualisiert 13/03/2024 + Befehl Virusscan: hinzugefügt + Ausgabe des Befehls File: aktualisiert 28/02/2024 + Alle VirusTotal-Referenzen entfernt (nicht mehr unterstützt) + Erklärung zu "Chrome Apps" unter "Installed Programs" ("Installierte Programme") hinzugefügt ======================================================================== 12/12/2023 + Umleitung der Startup Ordner unter Registry hinzugefügt + Unlock: Beschreibung korrigiert und abgespeckt + Hinweis zur Pfadbeschädigung aktualisiert 03/09/2023 + Konsolenbild aktualisiert, um „Geplante Aufgaben“ unter „Whitelist“ anzuzeigen + Ziel-FRST-ausführbare Datei im Header hinzugefügt + Symlink: Befehl hinzugefügt + DNS-Cache zu EmptyTemp: hinzugefügt + Diverse Links korrigiert ======================================================================== 07/10/2022 + Zeitlimit für Powershell: Befehl hinzugefügt + WinHTTP AutoProxy-Cache zu EmptyTemp: Befehl hinzugefügt: 26/06/2022 + Festplattenmodell für Festplatten hinzugefügt + EmptyEventLogs: Befehl hinzugefügt + EmptyTemp: aktualisiert (Flash-Cache entfernt, Discord-Cache hinzugefügt) + FilesInDirectory: und Folder: aktualisiert, um die Prüfung digitaler Signaturen einzuschließen + Bereinigung nicht notwendiger Beispiele 28/03/2022 + Prozessbeschreibung aktualisiert, um die (Elternprozess ->) Erklärung aufzunehmen 23/03/2022 + Behebung des Zeitlimits auf CMD: Befehl reduziert 06/02/2022 + Comment: Befehl hinzugefügt ======================================================================== 12/11/2021 + Portugiesische Übersetzung hinzugefügt + Windows 11 zu den unterstützten Betriebssystemen hinzugefügt + BITS-Scan unter Andere Bereiche hinzugefügt + Kleine Anpassungen im Hauptheader + Diverse Links korrigiert 23/09/2021 + EmptyTemp: aktualisiert um qmgr.db 04/07/2021 + Kontobeschreibung aktualisiert 17/02/2021 + Beschreibung "Geladene Profile" aktualisiert 24/01/2021 + Brave, Vivaldi und Yandex Browser zu Scan/Fix und EmptyTemp: hinzugefügt 14/01/2021 + Russische Übersetzung aktualisiert ======================================================================== 22/11/2020 + Das Konsolenbild wurde aktualisiert und zeigt eine neue Option "Ein Monat", die unter Ausnahmen hinzugefügt wurde + Whitelisting-Beschreibungen wurden in verschiedenen Abschnitten aktualisiert oder entfernt + Hinweis zur Überprüfung der digitalen Signaturen unter "Ein Monat" aktualisiert + Verschiedene kleinere Änderungen 15/10/2020 + Edge wurde zur Erkennung von Registry.pol hinzugefügt 13/09/2020 + "Internet Explorer" und "Internet Explorer rusted/restriced" Suchläufe in Addition.txt zusammengefasst + Die Internet Explorer-Version wurde vom Header FRST.txt in den Abschnittstitel "Internet Explorer" verschoben 16/05/2020 + Verweise auf "Verfügbare Profile" wurden aus der Beschreibung des FRST.txt-Headers entfernt. + Die Prozessbeschreibung wurde aktualisiert und enthält nun die Erklärung <Nummer> + Verschiedene kleinere Änderungen 25/01/2020 + Edge Beschreibung ersetzt, um Chromium-basierten Edge abzudecken + Hinweis zu den offiziellen Erweiterungs-Repositories aktualisiert, um Microsoft Edge Addons hinzuzufügen + Die Chrome-Beschreibung wurde geändert, um anzuzeigen, dass Einstellungen jetzt in allen Profilen erkannt werden + Network Binding scan unter Andere Bereiche hinzugefügt + Russische Übersetzung als veraltet markiert ======================================================================== 08/11/2019 + Spanische Übersetzung hinzugefügt + Firefox-, Chrome- und Opera-Beschreibungen aktualisiert + OPR Extension werden nicht mehr in einem Fix verarbeitet + Beschreibung der installierten Pakete aktualisiert, um die Erkennung von [Startup Task] einzuschließen + EmptyTemp: Beschreibung aktualisiert, um den Firefox-Verlauf abzudecken 20/10/2019 + Codecs-Abschnitt in Addition.txt hinzugefügt 25/08/2019 + "AllUserName" Ersetzung hinzugefügt 31/07/2019 + Alle Instanzen von Restore From Backup: geändert in RestoreFromBackup: + RestoreErunt: Befehl entfernt + SystemRestore: Befehl hinzugefügt + Restore Points (Wiederherstellungspunkte) Beschreibungen aktualisiert 20/06/2019 + StartRegedit: - EndRegedit: Ausgabe aktualisiert 10/06/2019 + FLock Suchlauf hinzugefügt + Beschreibung der gesperrten Treiber unter SigCheck entfernt 07/06/2019 + Erklärung zu werbefinanzierten Paketen hinzugefügt. Versteckte Programmbeschreibung vereinfacht. + SigCheckExt-Scan hinzugefügt + Treiber MD5 Scan entfernt + Befehl VerifySignature: entfernt + Anmerkung hinzugefügt zu File: und VirusTotal: Beschreibungen, die mehr als 4 Dateien adressieren + Winmgmt automatische Korrektur entfernt + NetSvcs-Informationen zu digitalen Signaturen wurden korrigiert + Gruppenrichtlinienbeschreibungen aus den Abschnitten von Firefox und Chrome entfernt 13/05/2019 + Beschreibung der installierten Programme aktualisiert, um Windows 10/8-Pakete abzudecken 27/04/2019 + Systemhersteller und -modell wurden in die FRST Kopfzeile hinzugefügt + BIOS und Motherboard unter "Speicherinformationen" in "Addition.txt" hinzugefügt + Die Beschreibungen für Whitelisting, Standard-Scan-Bereiche, Dienste / Treiber und geladene Module wurden aktualisiert, um eine erweiterte Signaturüberprüfung anzuzeigen + "FCheck" Abschnitt hinzugefügt. "Dateien zum Verschieben oder Löschen", "Einige Dateien / Ordner mit einer Größe von null Byte" und "Einige Inhalte in TEMP" wurden entfernt. + Bamital & volsnap wurde in "SigCheck" umbenannt. Dazugehörige Beschreibung angepasst. + Geplante Aufgaben wurden in FRST.txt verschoben (einschließlich RE-Unterstützung) + Benutzerdefinierte CLSID-Beschreibung wurde aktualisiert, um Scans aufzunehmen, die aus FRST.txt verschoben wurden + Beschreibung einer Deaktivierten Systemwiederherstellung aus der Registrierung zugunsten einer einzelnen Notiz unter Addition.txt entfernt + Unterschied zwischen den in FRST.txt und Addition.txt aufgelisteten DNS-Servern verdeutlicht + Hinweis zu einer Erweiterungs-Update-URL hinzugefügt + Viele Beispiele wurden aktualisiert oder ersetzt + Diverse kleinere Änderungen 18/01/2019 + Internet Explorer Version vom FRST.txt Kopfbereich unter Windows 8 und neuer entfernt 13/01/2019 + Registry Beschreibung aktualisiert und vereinfacht + Host content Beschreibung aktualisiert (hosts.ics) + PATh Variable unter Other Areas (Andere Bereiche) hinzugefügt + Einige FRST.txt Sektionen vereinfacht ======================================================================== 10/12/2018 + Niederländische Übersetzung hinzufügt + UTF-8 Codierungstyp für manuell erstellte fixlist.txt ausgewählt + Erklärungen für ACHTUNG Warnungen in Bezug auf automatische Entriegelungen unter Services (Dienste) und Scheduled Tasks (Geplante Aufgaben) hinzugefügt + WMI Beschreibung ersetzt + Telephony Service Providers (TSP) Suchlauf unter Other Areas (Andere Bereiche) hinzugefügt 17/05/2018 + Firefox Richtlinien Suchlauf hinzugefügt + Erklärung der installierten Programme verdeutlicht 03/05/2018 + Beschreibung zur FRST-Deinstallation hinzugefügt 11/03/2018 + Spendeninformationen entfernt 25/02/2018 + Befehl "nointegritychecks on:" entfernt (wird nicht länger unterstützt) + Beschreibung zum Befehl "testsigning on:" vereinfacht + Beschreibung zur Verarbeitung von symbolischen Links ersetzt (Rubrik "One Month Created Files and Folders") + Hinweise zu ZeroAccess von den Rubriken Winsock, NetSvcs und One Month entfernt + Erkennung "Chrome dev build detected!" entfernt + Alte Beispiele von der Firefox und Chrome Beschreibung entfernt + Beschreibung zu SmartScreen korrigiert um Windows 10 Version 1703 und neuere Systeme zu berücksichtigen + Verschiedene kleinere Änderungen 20/02/2018 + Erkennungen für TDL4 Rootkit in den Bereichen Bamital & volsnap und Laufwerke entfernt 18/02/2018 + Befehl "Copy:" hinzugefügt + Windows Defender EventLog hinzugefügt + Beschreibung "Laufwerke und MBR & Partitionstabelle" aktualisiert (Unterstützung nicht gemounteter Laufwerke und UEFI\GPT-basierte Schemen) 17/01/2018 + Erkennung von gesperrten Treibern vereinfacht (Bamital & volsnap) ========================================================================= 27/11/2017 + Beschreibung für "Vorbereiten der Scripte" aktualisiert 24/10/2017 + Beschreibung für "CurrentUserName"-Ersatz unter Einleitung hinzugefügt 21/10/2017 + Header von FRST.txt und Addition.txt aktualisiert (Edition von Windows, größere Updates, Version und OS Build) 10/10/2017 + Befehle "FindFolder:" und "SearchAll:" zur "Datei-Suche" hinzugefügt + Befehl "FindFolder:" überarbeitet + Bereich "Weitere optionale Suchläufe" überarbeitet und aktualisiert 05/10/2017 + Einleitung aktualisiert + Bamital & volsnap Beschreibung erweitert + Neuer Befehl "FilesInDirectory:" hinzugefügt + Befehle "File:" und "Folder:" aktualisiert 19/08/2017 + Tutorial Informationen aktualisiert + Neuer Befehl "VirusTotal:" hinzugefügt + Beschreibung der Befehle "File:" und "Folder:" verbessert + Beschreibung der Accounts (Konten) verbessert 08/07/2017 + CHR Extension werden nicht mehr bearbeitet 04/07/2017 + FRST-Anleitung komplett von M-K-D-B überarbeitet + die deutsche Version wird wieder in der offiziellen Liste der Tutorials geführt

__________________ Anfragen per Email, Profil- oder privater Nachricht werden ignoriert! Hilfe gibts NUR im Forum! Wer nach 24 Stunden keine weitere Antwort von mir bekommen hat, schickt bitte eine PM Spelling mistakes? Never, but keybaord malfunctions constantly! Geändert von M-K-D-B (02.02.2026 um 16:50 Uhr) Grund: aktualisiert |

|

| Themen zu Anleitung: Farbar Recovery Scan Tool (FRST) |

| abgesicherten, blue, center, erstellt, files, fix, foren, funktioniert, helper, link, log, malware, modus, nicht mehr, pcs, recovery, scan, scripte, security, standard, tool, tools, tutorial, unlock, verschiedene, windows |