|

| |||||||

Plagegeister aller Art und deren Bekämpfung: svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner?Windows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

|

| |

| | #1 |

| /// Malware-holic       | svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? ok, dann weiter mit avira 10 |

| | #2 |

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? Sorry, konnte erst jetzt Suchen lassen

__________________ Hat was gefunden. Manche Dateien nicht durchsucht, siehe log, soll ich das selbst nochmal machen? Avira AntiVir Personal Erstellungsdatum der Reportdatei: Freitag, 25. Juni 2010 19:44 Es wird nach 2270810 Virenstämmen gesucht. Das Programm läuft als uneingeschränkte Vollversion. Online-Dienste stehen zur Verfügung. Lizenznehmer : Avira AntiVir Personal - FREE Antivirus Seriennummer : 0000149 Plattform : Windows XP Windowsversion : (Service Pack 2) [5.1.2600] Boot Modus : Normal gebootet Benutzername : Computername : Versionsinformationen: BUILD.DAT : 10.0.0.567 32097 Bytes 19.04.2010 15:50:00 AVSCAN.EXE : 10.0.3.0 433832 Bytes 01.04.2010 11:37:35 AVSCAN.DLL : 10.0.3.0 56168 Bytes 30.03.2010 10:42:16 LUKE.DLL : 10.0.2.3 104296 Bytes 07.03.2010 17:32:59 LUKERES.DLL : 10.0.0.0 13672 Bytes 14.01.2010 10:59:47 VBASE000.VDF : 7.10.0.0 19875328 Bytes 06.11.2009 08:05:36 VBASE001.VDF : 7.10.1.0 1372672 Bytes 19.11.2009 18:27:49 VBASE002.VDF : 7.10.3.1 3143680 Bytes 20.01.2010 16:37:42 VBASE003.VDF : 7.10.3.75 996864 Bytes 26.01.2010 15:37:42 VBASE004.VDF : 7.10.4.203 1579008 Bytes 05.03.2010 10:29:03 VBASE005.VDF : 7.10.6.82 2494464 Bytes 15.04.2010 17:27:46 VBASE006.VDF : 7.10.7.218 2294784 Bytes 02.06.2010 17:27:48 VBASE007.VDF : 7.10.7.219 2048 Bytes 02.06.2010 17:27:48 VBASE008.VDF : 7.10.7.220 2048 Bytes 02.06.2010 17:27:48 VBASE009.VDF : 7.10.7.221 2048 Bytes 02.06.2010 17:27:48 VBASE010.VDF : 7.10.7.222 2048 Bytes 02.06.2010 17:27:48 VBASE011.VDF : 7.10.7.223 2048 Bytes 02.06.2010 17:27:48 VBASE012.VDF : 7.10.7.224 2048 Bytes 02.06.2010 17:27:48 VBASE013.VDF : 7.10.8.37 270336 Bytes 10.06.2010 17:27:49 VBASE014.VDF : 7.10.8.69 138752 Bytes 14.06.2010 17:27:49 VBASE015.VDF : 7.10.8.102 130560 Bytes 16.06.2010 17:27:49 VBASE016.VDF : 7.10.8.135 152064 Bytes 21.06.2010 18:29:16 VBASE017.VDF : 7.10.8.163 432128 Bytes 23.06.2010 20:52:07 VBASE018.VDF : 7.10.8.164 2048 Bytes 23.06.2010 20:52:09 VBASE019.VDF : 7.10.8.165 2048 Bytes 23.06.2010 20:52:09 VBASE020.VDF : 7.10.8.166 2048 Bytes 23.06.2010 20:52:09 VBASE021.VDF : 7.10.8.167 2048 Bytes 23.06.2010 20:52:09 VBASE022.VDF : 7.10.8.168 2048 Bytes 23.06.2010 20:52:09 VBASE023.VDF : 7.10.8.169 2048 Bytes 23.06.2010 20:52:09 VBASE024.VDF : 7.10.8.170 2048 Bytes 23.06.2010 20:52:09 VBASE025.VDF : 7.10.8.171 2048 Bytes 23.06.2010 20:52:10 VBASE026.VDF : 7.10.8.172 2048 Bytes 23.06.2010 20:52:11 VBASE027.VDF : 7.10.8.173 2048 Bytes 23.06.2010 20:52:11 VBASE028.VDF : 7.10.8.174 2048 Bytes 23.06.2010 20:52:11 VBASE029.VDF : 7.10.8.175 2048 Bytes 23.06.2010 20:52:11 VBASE030.VDF : 7.10.8.176 2048 Bytes 23.06.2010 20:52:11 VBASE031.VDF : 7.10.8.190 129024 Bytes 25.06.2010 17:41:21 Engineversion : 8.2.4.2 AEVDF.DLL : 8.1.2.0 106868 Bytes 20.06.2010 17:27:56 AESCRIPT.DLL : 8.1.3.33 1356155 Bytes 23.06.2010 20:52:16 AESCN.DLL : 8.1.6.1 127347 Bytes 20.06.2010 17:27:55 AESBX.DLL : 8.1.3.1 254324 Bytes 20.06.2010 17:27:56 AERDL.DLL : 8.1.4.6 541043 Bytes 20.06.2010 17:27:55 AEPACK.DLL : 8.2.2.5 430453 Bytes 23.06.2010 20:52:15 AEOFFICE.DLL : 8.1.1.0 201081 Bytes 20.06.2010 17:27:54 AEHEUR.DLL : 8.1.1.38 2724214 Bytes 23.06.2010 20:52:15 AEHELP.DLL : 8.1.11.6 242038 Bytes 23.06.2010 20:52:13 AEGEN.DLL : 8.1.3.12 377204 Bytes 23.06.2010 20:52:13 AEEMU.DLL : 8.1.2.0 393588 Bytes 20.06.2010 17:27:51 AECORE.DLL : 8.1.15.3 192886 Bytes 20.06.2010 17:27:51 AEBB.DLL : 8.1.1.0 53618 Bytes 20.06.2010 17:27:51 AVWINLL.DLL : 10.0.0.0 19304 Bytes 14.01.2010 10:59:10 AVPREF.DLL : 10.0.0.0 44904 Bytes 14.01.2010 10:59:07 AVREP.DLL : 10.0.0.8 62209 Bytes 18.02.2010 15:47:40 AVREG.DLL : 10.0.3.0 53096 Bytes 01.04.2010 11:35:44 AVSCPLR.DLL : 10.0.3.0 83816 Bytes 01.04.2010 11:39:49 AVARKT.DLL : 10.0.0.14 227176 Bytes 01.04.2010 11:22:11 AVEVTLOG.DLL : 10.0.0.8 203112 Bytes 26.01.2010 08:53:25 SQLITE3.DLL : 3.6.19.0 355688 Bytes 28.01.2010 11:57:53 AVSMTP.DLL : 10.0.0.17 63848 Bytes 16.03.2010 14:38:54 NETNT.DLL : 10.0.0.0 11624 Bytes 19.02.2010 13:40:55 RCIMAGE.DLL : 10.0.0.26 2550120 Bytes 28.01.2010 12:10:08 RCTEXT.DLL : 10.0.53.0 98152 Bytes 09.04.2010 13:14:28 Konfiguration für den aktuellen Suchlauf: Job Name..............................: Lokale Laufwerke Konfigurationsdatei...................: c:\programme\avira\antivir desktop\alldrives.avp Protokollierung.......................: niedrig Primäre Aktion........................: interaktiv Sekundäre Aktion......................: ignorieren Durchsuche Masterbootsektoren.........: ein Durchsuche Bootsektoren...............: ein Bootsektoren..........................: C:, A:, F:, D:, E:, Durchsuche aktive Programme...........: ein Durchsuche Registrierung..............: ein Suche nach Rootkits...................: aus Integritätsprüfung von Systemdateien..: aus Datei Suchmodus.......................: Intelligente Dateiauswahl Durchsuche Archive....................: ein Rekursionstiefe einschränken..........: 20 Archiv Smart Extensions...............: ein Makrovirenheuristik...................: ein Dateiheuristik........................: hoch Abweichende Gefahrenkategorien........: +PCK, Beginn des Suchlaufs: Freitag, 25. Juni 2010 19:44 Der Suchlauf über gestartete Prozesse wird begonnen: Durchsuche Prozess 'avscan.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avcenter.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'wmplayer.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'opera surfen.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avgnt.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'FireWall.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'jusched.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'RUNDLL32.EXE' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'em_exec.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'picpick.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'wscntfy.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'Explorer.EXE' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'alg.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'MsPMSPSv.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'HPZipm12.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'nvsvc32.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'GoogleUpdate.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'sqlservr.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'jqs.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avshadow.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'CTsvcCDA.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'mDNSResponder.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avguard.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'sched.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'spoolsv.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'WinStylerThemeSvc.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'lsass.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'services.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'winlogon.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'csrss.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'smss.exe' - '1' Modul(e) wurden durchsucht Der Suchlauf über die Masterbootsektoren wird begonnen: Masterbootsektor HD0 [INFO] Es wurde kein Virus gefunden! Masterbootsektor HD1 [INFO] Es wurde kein Virus gefunden! Der Suchlauf über die Bootsektoren wird begonnen: Bootsektor 'C:\' [INFO] Es wurde kein Virus gefunden! Bootsektor 'A:\' [INFO] Im Laufwerk 'A:\' ist kein Datenträger eingelegt! Bootsektor 'F:\' [INFO] Es wurde kein Virus gefunden! Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen: Die Registry wurde durchsucht ( '1790' Dateien ). Der Suchlauf über die ausgewählten Dateien wird begonnen: Beginne mit der Suche in 'C:\' C:\Programme\7-Zip\Uninstall.exe [WARNUNG] Zu wenig Speicher! Die Datei wurde nicht durchsucht! C:\Programme\Avidemux 2.5\uninstall.exe [WARNUNG] Zu wenig Speicher! Die Datei wurde nicht durchsucht! C:\Programme\FormatFactory\uninst.exe [WARNUNG] Zu wenig Speicher! Die Datei wurde nicht durchsucht! C:\Qoobox\Quarantine\C\WINDOWS\system32\adsnts.exe.vir [FUND] Ist das Trojanische Pferd TR/Meredrop.A.11323 C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP20\A0014661.exe [WARNUNG] Zu wenig Speicher! Die Datei wurde nicht durchsucht! C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP36\A0019387.exe [FUND] Ist das Trojanische Pferd TR/Trash.Gen C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP36\A0019389.exe [FUND] Ist das Trojanische Pferd TR/Trash.Gen C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP37\A0019568.exe [FUND] Ist das Trojanische Pferd TR/Meredrop.A.11323 C:\_OTL\MovedFiles\06182010_201053\C_Dokumente und Einstellungen\Boris\Startmenü\Programme\Autostart\sisytj32.exe [FUND] Ist das Trojanische Pferd TR/Agent.AR.345 C:\_OTL\MovedFiles\06182010_201053\C_WINDOWS\system32\config\systemprofile\Anwendungsdaten\Usize\iltua.exe [FUND] Ist das Trojanische Pferd TR/Dldr.Agent.147456.I Beginne mit der Suche in 'A:\' Der zu durchsuchende Pfad A:\ konnte nicht geöffnet werden! Systemfehler [21]: Das Gerät ist nicht bereit. Beginne mit der Suche in 'F:\' Beginne mit der Suche in 'D:\' Der zu durchsuchende Pfad D:\ konnte nicht geöffnet werden! Systemfehler [21]: Das Gerät ist nicht bereit. Beginne mit der Suche in 'E:\' Der zu durchsuchende Pfad E:\ konnte nicht geöffnet werden! Systemfehler [21]: Das Gerät ist nicht bereit. Beginne mit der Desinfektion: C:\_OTL\MovedFiles\06182010_201053\C_WINDOWS\system32\config\systemprofile\Anwendungsdaten\Usize\iltua.exe [FUND] Ist das Trojanische Pferd TR/Dldr.Agent.147456.I [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '4e3aaca9.qua' verschoben! C:\_OTL\MovedFiles\06182010_201053\C_Dokumente und Einstellungen\Boris\Startmenü\Programme\Autostart\sisytj32.exe [FUND] Ist das Trojanische Pferd TR/Agent.AR.345 [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '56ac830b.qua' verschoben! C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP37\A0019568.exe [FUND] Ist das Trojanische Pferd TR/Meredrop.A.11323 [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '043ed9da.qua' verschoben! C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP36\A0019389.exe [FUND] Ist das Trojanische Pferd TR/Trash.Gen [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '62099618.qua' verschoben! C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP36\A0019387.exe [FUND] Ist das Trojanische Pferd TR/Trash.Gen [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '278dbb26.qua' verschoben! C:\Qoobox\Quarantine\C\WINDOWS\system32\adsnts.exe.vir [FUND] Ist das Trojanische Pferd TR/Meredrop.A.11323 [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '585b8973.qua' verschoben! Ende des Suchlaufs: Freitag, 25. Juni 2010 21:47 Benötigte Zeit: 2:02:24 Stunde(n) Der Suchlauf wurde vollständig durchgeführt. 12567 Verzeichnisse wurden überprüft 431153 Dateien wurden geprüft 6 Viren bzw. unerwünschte Programme wurden gefunden 0 Dateien wurden als verdächtig eingestuft 0 Dateien wurden gelöscht 0 Viren bzw. unerwünschte Programme wurden repariert 6 Dateien wurden in die Quarantäne verschoben 0 Dateien wurden umbenannt 0 Dateien konnten nicht durchsucht werden 431147 Dateien ohne Befall 5350 Archive wurden durchsucht 4 Warnungen 6 Hinweise |

| | #3 |

| /// Malware-holic       | svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? nein, ist ok, spiele jetzt den internetexplorer 8 + servicepack 3 auf. berichte dann, wie der pc läuft

__________________ |

| | #4 |

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? muss das sein mit dem explorer 8, aus anderen gründen als zum surfen? Ich nutze gerne opera. |

| | #5 |

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? Hallo. Muß das sein mit dem Explorer 8? Ich nutze Opera und Firefox. |

| | #6 |

| /// Malware-holic       | svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? ja. einige windows programme greifen auf bestandteile des ie's zu und er muss aktuell sein! |

| | #7 |

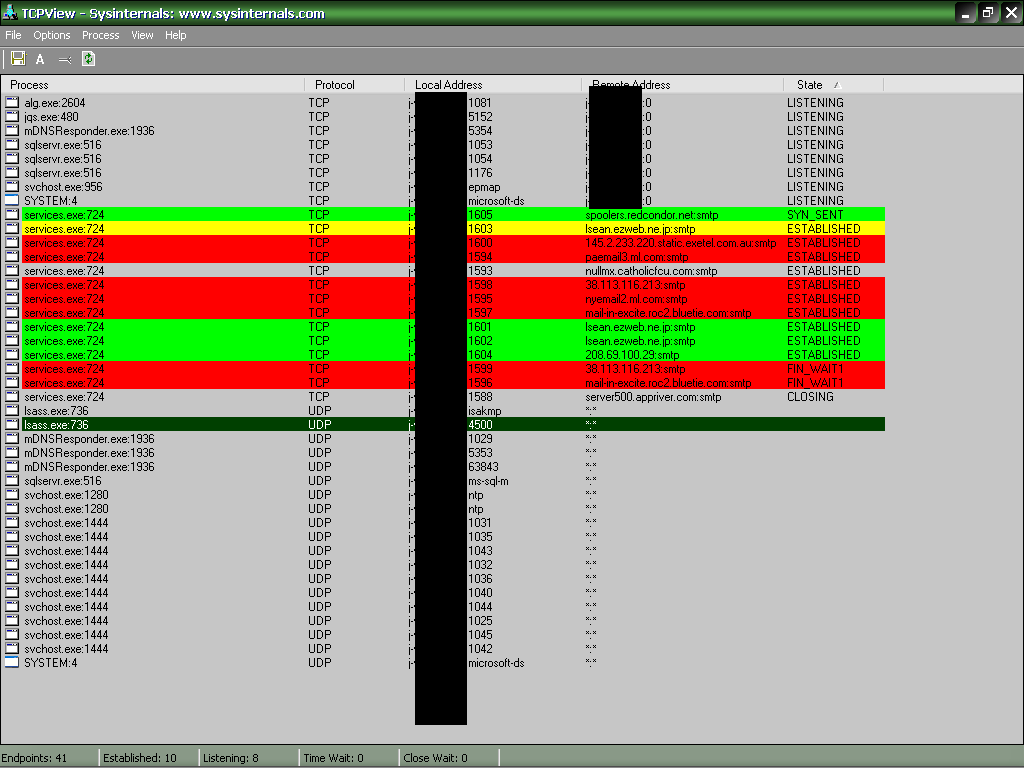

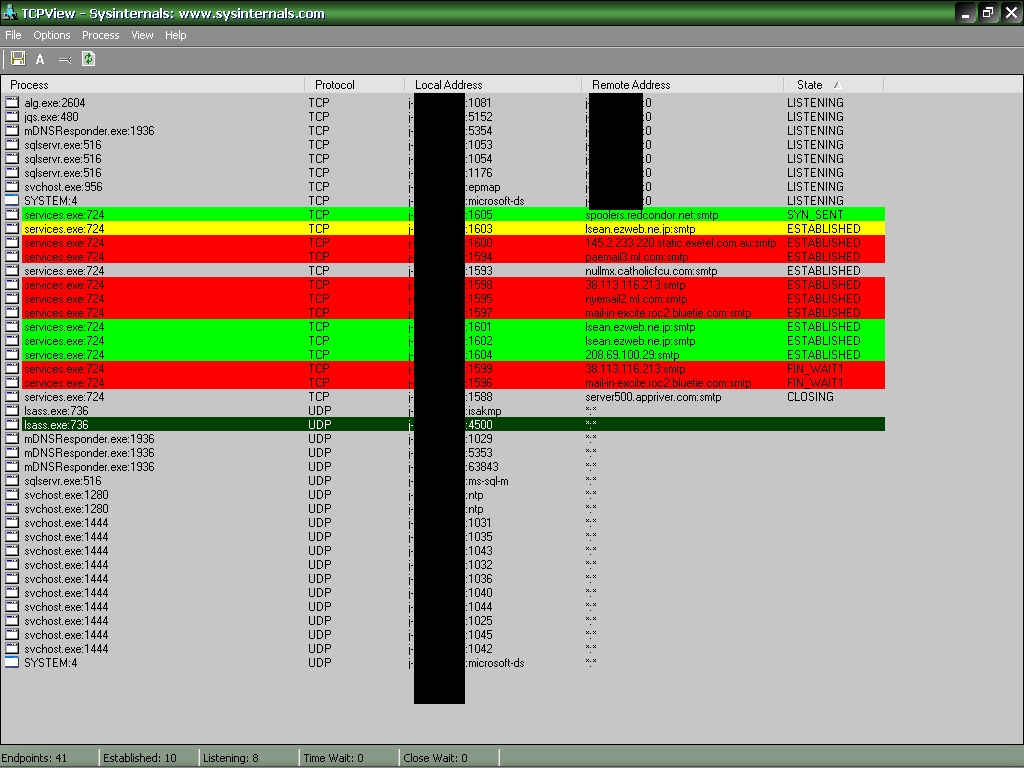

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? Lieber Helfer. Erst mal Entschuldigung, dass ich mich jetzt erst wieder melde. Das Installieren des SP3 hat mich abgeschreckt, da ich Bammel hatte, nach dem Update des SP3 würde mein PC wieder nicht gehen weil etwas wie so oft nach updates schief geht. Nachdem ich nun aber wieder Malwarebefall hatte, und Malwarebytes und Antivir Dinge fanden, und TROTZDEM mein PC immer noch verseucht zu sein scheint, hab ich nun SP3 und IE8 installiert. Funktioniert zum Glück alles. Ich habe nun ein paar Fragen und nummeriere diese am Besten zur Übersichtlichkeit: 1. Hatte im XP die autom. updates stets deaktiviert. Nun, nach SP3 & Sicherheitsupdate/Patch für Media Player (WindowsXP-WindowsMedia-KB973540-x86-DEU.exe) für SP3, sagt mir autom. Updates, es will 82 Updates durchführen. Soll ich die alle annehmen zum updaten? Diese sind: [*]Update für Windows*XP (KB968389)[*]Sicherheitsupdate für Windows XP (KB923561)[*]Sicherheitsupdate für Windows XP (KB954154)[*]Update für Microsoft XML Core Services 4.0 Service Pack 2 (KB973688)[*]Sicherheitsupdate für Microsoft XML Core Services 4.0 Service Pack 2 (KB954430)[*]Sicherheitsupdate für Windows XP (KB956802)[*]Microsoft .NET Framework*3.5 SP1- und .NET Framework 2.0 SP2-Sicherheitsupdate für Windows 2000, Windows Server*2003 und Windows*XP x86 (KB979909)[*]Sicherheitsupdate für Windows XP (KB955069)[*]Sicherheitsupdate für Windows XP (KB958644)[*]Sicherheitsupdate für Jscript*5.8 für Windows*XP (KB971961)[*]Microsoft .NET Framework*3.5 SP1-Update für Windows Server*2003 und Windows*XP x86 (KB982168)[*]Sicherheitsupdate für Windows XP (KB975562)[*]Sicherheitsupdate für Windows XP (KB973815)[*]Sicherheitsupdate für Windows XP (KB960803)[*]Sicherheitsupdate für Windows XP (KB978706)[*]Sicherheitsupdate für Windows XP (KB979482)[*]Sicherheitsupdate für Windows XP (KB979309)[*]Sicherheitsupdate für Windows XP (KB970238)[*]Sicherheitsupdate für Windows XP (KB978542)[*]Sicherheitsupdate für Windows XP (KB951748)[*]Sicherheitsupdate für Windows XP (KB977914)[*]Sicherheitsupdate für Windows XP Service Pack 3 (KB952069)[*]Sicherheitsupdate für Windows XP (KB981332)[*]Sicherheitsupdate für Windows XP (KB954459)[*]Update des Microsoft-Browserauswahlbildschirms für EEA-Benutzer von Windows XP (KB976002)[*]Sicherheitsupdate für Windows XP (KB974392)[*]Update für Windows Media Player 11 unter Windows XP (KB939683)[*]Kumulatives Sicherheitsupdate für ActiveX Killbits für Windows XP (KB950760)[*]Update für Windows XP (KB967715)[*]Sicherheitsupdate für Windows XP (KB973904)[*]Sicherheitsupdate für Windows Media-Format-Laufzeitkomponente*9, 9.5 und 11 für Windows XP SP3 (KB978695)[*]Update für Windows XP (KB952287)[*]Sicherheitsupdate für Windows XP (KB979559)[*]Sicherheitsupdate für Windows XP (KB978601)[*]Update für Windows XP (KB981793)[*]Sicherheitsupdate für Windows XP (KB950762)[*]Update für Windows XP (KB973687)[*]Sicherheitsupdate für Windows XP (KB977816)[*]Sicherheitsupdate für Windows XP mit Windows Media Format Runtime 9.5 und 11 (KB941569)[*]Sicherheitsupdate für Windows XP (KB973507)[*]Sicherheitsupdate für Windows XP (KB975560)[*]Sicherheitsupdate für Windows XP (KB974571)[*]Sicherheitsupdate für Windows XP (KB952004)[*]Sicherheitsupdate für Windows*XP (KB975025)[*]Sicherheitsupdate für Windows XP (KB973869)[*]Update für .NET Framework 3.5 Service Pack 1 für .NET Framework Assistant 1.0 x86 (KB963707)[*]Sicherheitsupdate für Windows*XP (KB975561)[*]Microsoft .NET Framework*2.0 Service Pack*2-Update für Windows Server*2003 und Windows*XP x86 (KB976576)[*]Sicherheitsupdate für Windows XP (KB961501)[*]Sicherheitsupdate für Windows XP (KB956844)[*]Sicherheitsupdate für Windows XP (KB956572)[*]Sicherheitsupdate für Windows XP (KB974112)[*]Update für die Microsoft .NET Framework 3.5 Service Pack 1- und .NET Framework 3.5-Produktfamilie für die .NET-Versionen 2.0 bis 3.5 (KB951847) x86[*]Sicherheitsupdate für Windows XP (KB956744)[*]Sicherheitsupdate für Windows XP (KB972270)[*]Sicherheitsupdate für Windows XP (KB960225)[*]Sicherheitsupdate für Windows Media-Format-Laufzeitkomponente*9, 9.5 und 11 für Windows*XP*SP*3 (KB954155)[*]Update für Windows XP (KB961118)[*]Sicherheitsupdate für Windows XP (KB978338)[*]Sicherheitsupdate für Windows XP (KB971657)[*]Sicherheitsupdate für Windows XP (KB975713)[*]Sicherheitsupdate für Windows XP (KB978037)[*]Sicherheitsupdate für Windows XP (KB950974)[*]Sicherheitsupdate für Windows XP (KB2229593)[*]Sicherheitsupdate für Windows XP (KB969059)[*]Update für Windows XP (KB951978)[*]Sicherheitsupdate für Windows XP (KB974318)[*]Update für Windows XP (KB955759)[*]Microsoft .NET Framework*1.1 SP1-Sicherheitsupdate für Windows 2000 und Windows XP (KB979906)[*]Sicherheitsupdate für Windows XP (KB980232)[*]Kumulatives Sicherheitsupdate für ActiveX Killbits für Windows XP (KB980195)[*]Sicherheitsupdate für Windows XP (KB958869)[*]Update für Windows XP (KB976662)[*]Sicherheitsupdate für Windows XP (KB979683)[*]Sicherheitsupdate für Windows XP (KB971468)[*]Microsoft .NET Framework*2.0 Service Pack*2, Sicherheitsupdate für Windows*2000, Windows Server*2003 und Windows*XP (KB974417)[*]Sicherheitsupdate für Windows XP (KB960859)[*]Sicherheitsupdate für Windows XP (KB956803)[*]Sicherheitsupdate für Windows XP (KB946648)[*]Sicherheitsupdate für Windows XP (KB959426)[*]Sicherheitsupdate für Windows XP (KB952954)[*]Sicherheitsupdate für Windows XP (KB951376)[*]Sicherheitsupdate für Windows XP (KB980218) 2. Wieso ich denke daß mein PC trotz Ausführens und Bereinigens durch malwarebytes & Antivir immer noch verseucht ist: Hier sieht man, was das Programm TCPview alles an Verbindungen anzeigt, die wildesten Dinge wie ich finde. Meist von services.exe ausgeführt. Ein googlen identifizierte z.Bsp. eine dieser urls als spammailer. Was mich am Meisten wundert: Selbst wenn ich die Ashampoo Firewall auf totalen Verbinsungsstop stelle, verbinden sich diese Dinge irgendwie. Wenn ich "services.exe manuell beende, fährt der PC autom. runter. Ist mein PC ein sogenannter Zombie?    3. Sollte mal nach Deiner Hilfe mal wieder alles bereinigt sein, was sollte ich tun, um solche Verseuchungen zu vermeiden? 3.1. Ich habe mir überlegt auf Linux umzusteigen. Hilft das? Ist Ich spiele nicht, surfe aber viel und Bisschen Office. Ist Linux wirklich nicht so anfällig für malware? 3.2. Oder kann ich auf meinem System etwa 2 Partitionen anlegen für 2 XP betriebssysteme? So dass wenn das eine verseucht ist, ich auf das andere switche, und das verseuchte einfach platt mache und neu aufsiele. Aber funktioniert das überhaupt? Was muß ich hier beachten, in Bezug auf die Anwendungsdaten vom Browser, etc.? Kann ich z.Bsp. alle "Nicht Windows" Daten a la Browser und ander PROGRAMME auf einer extra Partition/externen festplatte speichern, sodass diese nicht verseucht werden? das wäre echt praktisch. So würde ich nur ststs eines der beiden eventuell verseuchtes XP neu machen müssen. 3.3. Beim surfen fragt meine Firewall oft zum Öffnen von diversen PORTS. Kommen die Schädlinge so auf meinen Rechner? Sollte ich mich auf einige bestimmte freigegebene Ports beschränken? 3.4. Ich bin stets als Administrator angemeldet...ich weiß das ist blöd...kann das allein den malwarebefall erklären? Wäre es denn ohne Adminrechte angemeldet so viel besser? 3.5. Ich habe stets den task "Googleupdate" am Laufen, obwohl ich das im Autostart-Menü abgestellt habe. Wie kann das sein? 4. Hier sind die logs von Malwarebytes und Antivir von VOR dem update auf SP3: Malwarebytes' Anti-Malware 1.46 www.malwarebytes.org Datenbank Version: 4334 Windows 5.1.2600 Service Pack 2 Internet Explorer 6.0.2900.2180 21.07.2010 13:56:22 mbam-log-2010-07-21 (13-56-22).txt Art des Suchlaufs: Quick-Scan Durchsuchte Objekte: 135837 Laufzeit: 10 Minute(n), 39 Sekunde(n) Infizierte Speicherprozesse: 0 Infizierte Speichermodule: 1 Infizierte Registrierungsschlüssel: 0 Infizierte Registrierungswerte: 0 Infizierte Dateiobjekte der Registrierung: 1 Infizierte Verzeichnisse: 0 Infizierte Dateien: 7 Infizierte Speicherprozesse: (Keine bösartigen Objekte gefunden) Infizierte Speichermodule: C:\WINDOWS\system32\spool\prtprocs\w32x86\cotelunaoteunaa.dll (Search.Hijackerer) -> No action taken. Infizierte Registrierungsschlüssel: (Keine bösartigen Objekte gefunden) Infizierte Registrierungswerte: (Keine bösartigen Objekte gefunden) Infizierte Dateiobjekte der Registrierung: HKEY_CLASSES_ROOT\CLSID\{E6FB5E20-DE35-11CF-9C87-00AA005127ED}\InProcServer32\(default) (Backdoor.Bot) -> Bad: (C:\WINDOWS\system32\oteunaotetea.dll) Good: (webcheck.dll) -> No action taken. Infizierte Verzeichnisse: (Keine bösartigen Objekte gefunden) Infizierte Dateien: C:\WINDOWS\system32\spool\prtprocs\w32x86\cotelunaoteunaa.dll (Search.Hijackerer) -> No action taken. C:\Dokumente und Einstellungen\Boris\Anwendungsdaten\1018178370 (Search.Hijackerer) -> No action taken. C:\Dokumente und Einstellungen\Boris\Anwendungsdaten\1316920432 (Search.Hijackerer) -> No action taken. C:\WINDOWS\system32\oteunaotetea.dll (Search.Hijackerer) -> No action taken. C:\Dokumente und Einstellungen\Boris\Anwendungsdaten\avdrn.dat (Malware.Trace) -> No action taken. C:\Dokumente und Einstellungen\NetworkService\Anwendungsdaten\dhxiuw.dat (Malware.Trace) -> No action taken. C:\Dokumente und Einstellungen\Boris\Startmenü\Programme\Autostart\srvklw32.exe (Trojan.Agent) -> No action taken. =========================================================== Malwarebytes' Anti-Malware 1.46 www.malwarebytes.org Datenbank Version: 4334 Windows 5.1.2600 Service Pack 2 Internet Explorer 6.0.2900.2180 21.07.2010 14:28:09 mbam-log-2010-07-21 (14-28-09).txt Art des Suchlaufs: Quick-Scan Durchsuchte Objekte: 135698 Laufzeit: 8 Minute(n), 46 Sekunde(n) Infizierte Speicherprozesse: 0 Infizierte Speichermodule: 0 Infizierte Registrierungsschlüssel: 0 Infizierte Registrierungswerte: 0 Infizierte Dateiobjekte der Registrierung: 0 Infizierte Verzeichnisse: 0 Infizierte Dateien: 0 Infizierte Speicherprozesse: (Keine bösartigen Objekte gefunden) Infizierte Speichermodule: (Keine bösartigen Objekte gefunden) Infizierte Registrierungsschlüssel: (Keine bösartigen Objekte gefunden) Infizierte Registrierungswerte: (Keine bösartigen Objekte gefunden) Infizierte Dateiobjekte der Registrierung: (Keine bösartigen Objekte gefunden) Infizierte Verzeichnisse: (Keine bösartigen Objekte gefunden) Infizierte Dateien: (Keine bösartigen Objekte gefunden) ======================================================== Malwarebytes' Anti-Malware 1.46 www.malwarebytes.org Datenbank Version: 4334 Windows 5.1.2600 Service Pack 2 Internet Explorer 6.0.2900.2180 21.07.2010 17:47:33 mbam-log-2010-07-21 (17-47-33).txt Art des Suchlaufs: Vollständiger Suchlauf (C:\|) Durchsuchte Objekte: 259742 Laufzeit: 2 Stunde(n), 33 Minute(n), 52 Sekunde(n) Infizierte Speicherprozesse: 0 Infizierte Speichermodule: 0 Infizierte Registrierungsschlüssel: 0 Infizierte Registrierungswerte: 0 Infizierte Dateiobjekte der Registrierung: 0 Infizierte Verzeichnisse: 0 Infizierte Dateien: 76 Infizierte Speicherprozesse: (Keine bösartigen Objekte gefunden) Infizierte Speichermodule: (Keine bösartigen Objekte gefunden) Infizierte Registrierungsschlüssel: (Keine bösartigen Objekte gefunden) Infizierte Registrierungswerte: (Keine bösartigen Objekte gefunden) Infizierte Dateiobjekte der Registrierung: (Keine bösartigen Objekte gefunden) Infizierte Verzeichnisse: (Keine bösartigen Objekte gefunden) Infizierte Dateien: C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020735.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020771.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020791.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020816.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020909.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020845.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020881.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020895.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP44\A0020920.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP45\A0020999.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP45\A0021184.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP45\A0021105.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP45\A0021131.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP45\A0021145.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP45\A0021171.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP46\A0021208.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP46\A0021268.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP46\A0021298.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP46\A0021319.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0021422.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0021458.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0021491.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0021507.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0021600.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0021551.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0021566.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP48\A0022618.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022661.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022702.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022725.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022761.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022762.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022763.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022799.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022827.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022856.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022871.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP49\A0022928.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0022970.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0022983.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023032.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023046.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023090.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023105.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023131.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023204.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023162.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023163.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023231.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023244.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023292.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023326.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023354.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP50\A0023390.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023409.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023483.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023517.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023585.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023612.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023626.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023661.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP51\A0023717.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP52\A0023761.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP52\A0023790.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023832.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023848.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023878.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023899.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023889.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023979.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023934.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023950.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023958.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023970.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023996.dll (Search.Hijackerer) -> Quarantined and deleted successfully. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023997.dll (Search.Hijackerer) -> Quarantined and deleted successfully. ================================================================= Avira AntiVir Personal Erstellungsdatum der Reportdatei: Mittwoch, 21. Juli 2010 10:25 Es wird nach 2369320 Virenstämmen gesucht. Das Programm läuft als uneingeschränkte Vollversion. Online-Dienste stehen zur Verfügung. Lizenznehmer : Avira AntiVir Personal - FREE Antivirus Seriennummer : 0000149996-ADJIE-0000001 Plattform : Windows XP Windowsversion : (Service Pack 2) [5.1.2600] Boot Modus : Normal gebootet Benutzername : SYSTEM Computername : Versionsinformationen: BUILD.DAT : 10.0.0.567 32097 Bytes 19.04.2010 15:50:00 AVSCAN.EXE : 10.0.3.0 433832 Bytes 01.04.2010 11:37:35 AVSCAN.DLL : 10.0.3.0 56168 Bytes 30.03.2010 10:42:16 LUKE.DLL : 10.0.2.3 104296 Bytes 07.03.2010 17:32:59 LUKERES.DLL : 10.0.0.0 13672 Bytes 14.01.2010 10:59:47 VBASE000.VDF : 7.10.0.0 19875328 Bytes 06.11.2009 08:05:36 VBASE001.VDF : 7.10.1.0 1372672 Bytes 19.11.2009 18:27:49 VBASE002.VDF : 7.10.3.1 3143680 Bytes 20.01.2010 16:37:42 VBASE003.VDF : 7.10.3.75 996864 Bytes 26.01.2010 15:37:42 VBASE004.VDF : 7.10.4.203 1579008 Bytes 05.03.2010 10:29:03 VBASE005.VDF : 7.10.6.82 2494464 Bytes 15.04.2010 17:27:46 VBASE006.VDF : 7.10.7.218 2294784 Bytes 02.06.2010 17:27:48 VBASE007.VDF : 7.10.7.219 2048 Bytes 02.06.2010 17:27:48 VBASE008.VDF : 7.10.7.220 2048 Bytes 02.06.2010 17:27:48 VBASE009.VDF : 7.10.7.221 2048 Bytes 02.06.2010 17:27:48 VBASE010.VDF : 7.10.7.222 2048 Bytes 02.06.2010 17:27:48 VBASE011.VDF : 7.10.7.223 2048 Bytes 02.06.2010 17:27:48 VBASE012.VDF : 7.10.7.224 2048 Bytes 02.06.2010 17:27:48 VBASE013.VDF : 7.10.8.37 270336 Bytes 10.06.2010 17:27:49 VBASE014.VDF : 7.10.8.69 138752 Bytes 14.06.2010 17:27:49 VBASE015.VDF : 7.10.8.102 130560 Bytes 16.06.2010 17:27:49 VBASE016.VDF : 7.10.8.135 152064 Bytes 21.06.2010 18:29:16 VBASE017.VDF : 7.10.8.163 432128 Bytes 23.06.2010 20:52:07 VBASE018.VDF : 7.10.8.194 133632 Bytes 27.06.2010 17:41:19 VBASE019.VDF : 7.10.8.220 134656 Bytes 29.06.2010 18:59:53 VBASE020.VDF : 7.10.8.252 171520 Bytes 04.07.2010 17:41:19 VBASE021.VDF : 7.10.9.19 131072 Bytes 06.07.2010 17:41:21 VBASE022.VDF : 7.10.9.36 297472 Bytes 07.07.2010 17:41:20 VBASE023.VDF : 7.10.9.60 150016 Bytes 11.07.2010 17:41:18 VBASE024.VDF : 7.10.9.79 113152 Bytes 13.07.2010 17:41:30 VBASE025.VDF : 7.10.9.99 158720 Bytes 16.07.2010 21:08:09 VBASE026.VDF : 7.10.9.112 155136 Bytes 19.07.2010 17:41:22 VBASE027.VDF : 7.10.9.113 2048 Bytes 19.07.2010 17:41:22 VBASE028.VDF : 7.10.9.114 2048 Bytes 19.07.2010 17:41:23 VBASE029.VDF : 7.10.9.115 2048 Bytes 19.07.2010 17:41:23 VBASE030.VDF : 7.10.9.116 2048 Bytes 19.07.2010 17:41:23 VBASE031.VDF : 7.10.9.126 117248 Bytes 20.07.2010 17:41:24 Engineversion : 8.2.4.22 AEVDF.DLL : 8.1.2.0 106868 Bytes 20.06.2010 17:27:56 AESCRIPT.DLL : 8.1.3.41 1364346 Bytes 20.07.2010 17:41:46 AESCN.DLL : 8.1.6.1 127347 Bytes 20.06.2010 17:27:55 AESBX.DLL : 8.1.3.1 254324 Bytes 20.06.2010 17:27:56 AERDL.DLL : 8.1.8.2 614772 Bytes 20.07.2010 17:41:42 AEPACK.DLL : 8.2.3.2 471414 Bytes 20.07.2010 17:41:39 AEOFFICE.DLL : 8.1.1.7 201081 Bytes 20.07.2010 17:41:38 AEHEUR.DLL : 8.1.2.6 2793846 Bytes 20.07.2010 17:41:37 AEHELP.DLL : 8.1.13.2 242039 Bytes 20.07.2010 17:41:29 AEGEN.DLL : 8.1.3.15 385396 Bytes 20.07.2010 17:41:27 AEEMU.DLL : 8.1.2.0 393588 Bytes 20.06.2010 17:27:51 AECORE.DLL : 8.1.16.2 192887 Bytes 20.07.2010 17:41:27 AEBB.DLL : 8.1.1.0 53618 Bytes 20.06.2010 17:27:51 AVWINLL.DLL : 10.0.0.0 19304 Bytes 14.01.2010 10:59:10 AVPREF.DLL : 10.0.0.0 44904 Bytes 14.01.2010 10:59:07 AVREP.DLL : 10.0.0.8 62209 Bytes 18.02.2010 15:47:40 AVREG.DLL : 10.0.3.0 53096 Bytes 01.04.2010 11:35:44 AVSCPLR.DLL : 10.0.3.0 83816 Bytes 01.04.2010 11:39:49 AVARKT.DLL : 10.0.0.14 227176 Bytes 01.04.2010 11:22:11 AVEVTLOG.DLL : 10.0.0.8 203112 Bytes 26.01.2010 08:53:25 SQLITE3.DLL : 3.6.19.0 355688 Bytes 28.01.2010 11:57:53 AVSMTP.DLL : 10.0.0.17 63848 Bytes 16.03.2010 14:38:54 NETNT.DLL : 10.0.0.0 11624 Bytes 19.02.2010 13:40:55 RCIMAGE.DLL : 10.0.0.26 2550120 Bytes 28.01.2010 12:10:08 RCTEXT.DLL : 10.0.53.0 98152 Bytes 09.04.2010 13:14:28 Konfiguration für den aktuellen Suchlauf: Job Name..............................: Vollständige Systemprüfung Konfigurationsdatei...................: c:\programme\avira\antivir desktop\sysscan.avp Protokollierung.......................: niedrig Primäre Aktion........................: interaktiv Sekundäre Aktion......................: ignorieren Durchsuche Masterbootsektoren.........: ein Durchsuche Bootsektoren...............: ein Bootsektoren..........................: C:, Durchsuche aktive Programme...........: ein Laufende Programme erweitert..........: ein Durchsuche Registrierung..............: ein Suche nach Rootkits...................: ein Integritätsprüfung von Systemdateien..: aus Datei Suchmodus.......................: Alle Dateien Durchsuche Archive....................: ein Rekursionstiefe einschränken..........: 20 Archiv Smart Extensions...............: ein Makrovirenheuristik...................: ein Dateiheuristik........................: mittel Abweichende Gefahrenkategorien........: +PCK, Beginn des Suchlaufs: Mittwoch, 21. Juli 2010 10:25 Der Suchlauf nach versteckten Objekten wird begonnen. HKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft SQL Server\PROVIDUSSTD\MSSQLServer\uptime_time_utc [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\type [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\start [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\errorcontrol [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\group [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\group HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\o2nfdkrl [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\px2vohc1 [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\y7h4kg3ho [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\type [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\start [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\errorcontrol [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\o2nfdkrl [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\px2vohc1 [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\y7h4kg3ho [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\NtmsSvc\Config\Standalone\drivelist [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. Der Suchlauf über gestartete Prozesse wird begonnen: Durchsuche Prozess 'msdtc.exe' - '40' Modul(e) wurden durchsucht Durchsuche Prozess 'dllhost.exe' - '62' Modul(e) wurden durchsucht Durchsuche Prozess 'dllhost.exe' - '45' Modul(e) wurden durchsucht Durchsuche Prozess 'vssvc.exe' - '66' Modul(e) wurden durchsucht Durchsuche Prozess 'avscan.exe' - '65' Modul(e) wurden durchsucht Durchsuche Prozess 'avcenter.exe' - '62' Modul(e) wurden durchsucht Durchsuche Prozess 'alg.exe' - '30' Modul(e) wurden durchsucht Durchsuche Prozess 'wscntfy.exe' - '19' Modul(e) wurden durchsucht Durchsuche Prozess 'avgnt.exe' - '50' Modul(e) wurden durchsucht Durchsuche Prozess 'FireWall.exe' - '36' Modul(e) wurden durchsucht Durchsuche Prozess 'jusched.exe' - '20' Modul(e) wurden durchsucht Durchsuche Prozess 'em_exec.exe' - '33' Modul(e) wurden durchsucht Durchsuche Prozess 'RUNDLL32.EXE' - '27' Modul(e) wurden durchsucht Durchsuche Prozess 'picpick.exe' - '28' Modul(e) wurden durchsucht Durchsuche Prozess 'Explorer.EXE' - '87' Modul(e) wurden durchsucht Durchsuche Prozess 'MsPMSPSv.exe' - '14' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '37' Modul(e) wurden durchsucht Durchsuche Prozess 'HPZipm12.exe' - '18' Modul(e) wurden durchsucht Durchsuche Prozess 'nvsvc32.exe' - '34' Modul(e) wurden durchsucht Durchsuche Prozess 'GoogleUpdate.exe' - '35' Modul(e) wurden durchsucht Durchsuche Prozess 'sqlservr.exe' - '55' Modul(e) wurden durchsucht Durchsuche Prozess 'jqs.exe' - '85' Modul(e) wurden durchsucht Durchsuche Prozess 'avshadow.exe' - '25' Modul(e) wurden durchsucht Durchsuche Prozess 'FsUsbExService.Exe' - '21' Modul(e) wurden durchsucht Durchsuche Prozess 'CTsvcCDA.exe' - '11' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht Durchsuche Prozess 'mDNSResponder.exe' - '32' Modul(e) wurden durchsucht Durchsuche Prozess 'avguard.exe' - '56' Modul(e) wurden durchsucht Durchsuche Prozess 'sched.exe' - '44' Modul(e) wurden durchsucht Durchsuche Prozess 'spoolsv.exe' - '57' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '38' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '27' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '30' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '150' Modul(e) wurden durchsucht Durchsuche Prozess 'WinStylerThemeSvc.exe' - '29' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '42' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '56' Modul(e) wurden durchsucht Durchsuche Prozess 'lsass.exe' - '59' Modul(e) wurden durchsucht Durchsuche Prozess 'services.exe' - '50' Modul(e) wurden durchsucht Durchsuche Prozess 'winlogon.exe' - '64' Modul(e) wurden durchsucht Durchsuche Prozess 'csrss.exe' - '15' Modul(e) wurden durchsucht Durchsuche Prozess 'smss.exe' - '2' Modul(e) wurden durchsucht Der Suchlauf über die Masterbootsektoren wird begonnen: Masterbootsektor HD0 [INFO] Es wurde kein Virus gefunden! Der Suchlauf über die Bootsektoren wird begonnen: Bootsektor 'C:\' [INFO] Es wurde kein Virus gefunden! Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen: Die Registry wurde durchsucht ( '1814' Dateien ). Der Suchlauf über die ausgewählten Dateien wird begonnen: Beginne mit der Suche in 'C:\' C:\Dokumente und Einstellungen\Boris\Anwendungsdaten\Sun\Java\Deployment\cache\6.0\45\6e4f9eed-3c0a9281 [0] Archivtyp: ZIP [FUND] Enthält Erkennungsmuster des Java-Virus JAVA/Agent.S --> dev/s/AdgredY.class [FUND] Enthält Erkennungsmuster des Java-Virus JAVA/Agent.S --> dev/s/DyesyasZ.class [FUND] Enthält Erkennungsmuster des Java-Virus JAVA/Agent.R --> dev/s/LoaderX.class [FUND] Enthält Erkennungsmuster des Java-Virus JAVA/Agent.M.1 C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023946.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023957.bat [FUND] Enthält Erkennungsmuster des Batch-Virus BAT/Delfiles.116 C:\WINDOWS\system32\drivers\kvohosz.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen C:\WINDOWS\system32\drivers\mtdvle.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen Beginne mit der Desinfektion: C:\WINDOWS\system32\drivers\mtdvle.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '4e707021.qua' verschoben! C:\WINDOWS\system32\drivers\kvohosz.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '56f85430.qua' verschoben! C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023957.bat [FUND] Enthält Erkennungsmuster des Batch-Virus BAT/Delfiles.116 [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '04640578.qua' verschoben! C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023946.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '62534aba.qua' verschoben! C:\Dokumente und Einstellungen\Boris\Anwendungsdaten\Sun\Java\Deployment\cache\6.0\45\6e4f9eed-3c0a9281 [FUND] Enthält Erkennungsmuster des Java-Virus JAVA/Agent.M.1 [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '27db67f1.qua' verschoben! Ende des Suchlaufs: Mittwoch, 21. Juli 2010 13:05 Benötigte Zeit: 2:11:40 Stunde(n) Der Suchlauf wurde vollständig durchgeführt. 13226 Verzeichnisse wurden überprüft 442111 Dateien wurden geprüft 7 Viren bzw. unerwünschte Programme wurden gefunden 0 Dateien wurden als verdächtig eingestuft 0 Dateien wurden gelöscht 0 Viren bzw. unerwünschte Programme wurden repariert 5 Dateien wurden in die Quarantäne verschoben 0 Dateien wurden umbenannt 0 Dateien konnten nicht durchsucht werden 442104 Dateien ohne Befall 5359 Archive wurden durchsucht 0 Warnungen 4 Hinweise 485154 Objekte wurden beim Rootkitscan durchsucht 16 Versteckte Objekte wurden gefunden ======================================================== Avira AntiVir Personal Erstellungsdatum der Reportdatei: Mittwoch, 21. Juli 2010 17:05 Es wird nach 2369320 Virenstämmen gesucht. Das Programm läuft als uneingeschränkte Vollversion. Online-Dienste stehen zur Verfügung. Lizenznehmer : Avira AntiVir Personal - FREE Antivirus Seriennummer : 0000149996-ADJIE-0000001 Plattform : Windows XP Windowsversion : (Service Pack 2) [5.1.2600] Boot Modus : Normal gebootet Benutzername : SYSTEM Computername : Versionsinformationen: BUILD.DAT : 10.0.0.567 32097 Bytes 19.04.2010 15:50:00 AVSCAN.EXE : 10.0.3.0 433832 Bytes 01.04.2010 11:37:35 AVSCAN.DLL : 10.0.3.0 56168 Bytes 30.03.2010 10:42:16 LUKE.DLL : 10.0.2.3 104296 Bytes 07.03.2010 17:32:59 LUKERES.DLL : 10.0.0.0 13672 Bytes 14.01.2010 10:59:47 VBASE000.VDF : 7.10.0.0 19875328 Bytes 06.11.2009 08:05:36 VBASE001.VDF : 7.10.1.0 1372672 Bytes 19.11.2009 18:27:49 VBASE002.VDF : 7.10.3.1 3143680 Bytes 20.01.2010 16:37:42 VBASE003.VDF : 7.10.3.75 996864 Bytes 26.01.2010 15:37:42 VBASE004.VDF : 7.10.4.203 1579008 Bytes 05.03.2010 10:29:03 VBASE005.VDF : 7.10.6.82 2494464 Bytes 15.04.2010 17:27:46 VBASE006.VDF : 7.10.7.218 2294784 Bytes 02.06.2010 17:27:48 VBASE007.VDF : 7.10.7.219 2048 Bytes 02.06.2010 17:27:48 VBASE008.VDF : 7.10.7.220 2048 Bytes 02.06.2010 17:27:48 VBASE009.VDF : 7.10.7.221 2048 Bytes 02.06.2010 17:27:48 VBASE010.VDF : 7.10.7.222 2048 Bytes 02.06.2010 17:27:48 VBASE011.VDF : 7.10.7.223 2048 Bytes 02.06.2010 17:27:48 VBASE012.VDF : 7.10.7.224 2048 Bytes 02.06.2010 17:27:48 VBASE013.VDF : 7.10.8.37 270336 Bytes 10.06.2010 17:27:49 VBASE014.VDF : 7.10.8.69 138752 Bytes 14.06.2010 17:27:49 VBASE015.VDF : 7.10.8.102 130560 Bytes 16.06.2010 17:27:49 VBASE016.VDF : 7.10.8.135 152064 Bytes 21.06.2010 18:29:16 VBASE017.VDF : 7.10.8.163 432128 Bytes 23.06.2010 20:52:07 VBASE018.VDF : 7.10.8.194 133632 Bytes 27.06.2010 17:41:19 VBASE019.VDF : 7.10.8.220 134656 Bytes 29.06.2010 18:59:53 VBASE020.VDF : 7.10.8.252 171520 Bytes 04.07.2010 17:41:19 VBASE021.VDF : 7.10.9.19 131072 Bytes 06.07.2010 17:41:21 VBASE022.VDF : 7.10.9.36 297472 Bytes 07.07.2010 17:41:20 VBASE023.VDF : 7.10.9.60 150016 Bytes 11.07.2010 17:41:18 VBASE024.VDF : 7.10.9.79 113152 Bytes 13.07.2010 17:41:30 VBASE025.VDF : 7.10.9.99 158720 Bytes 16.07.2010 21:08:09 VBASE026.VDF : 7.10.9.112 155136 Bytes 19.07.2010 17:41:22 VBASE027.VDF : 7.10.9.113 2048 Bytes 19.07.2010 17:41:22 VBASE028.VDF : 7.10.9.114 2048 Bytes 19.07.2010 17:41:23 VBASE029.VDF : 7.10.9.115 2048 Bytes 19.07.2010 17:41:23 VBASE030.VDF : 7.10.9.116 2048 Bytes 19.07.2010 17:41:23 VBASE031.VDF : 7.10.9.126 117248 Bytes 20.07.2010 17:41:24 Engineversion : 8.2.4.22 AEVDF.DLL : 8.1.2.0 106868 Bytes 20.06.2010 17:27:56 AESCRIPT.DLL : 8.1.3.41 1364346 Bytes 20.07.2010 17:41:46 AESCN.DLL : 8.1.6.1 127347 Bytes 20.06.2010 17:27:55 AESBX.DLL : 8.1.3.1 254324 Bytes 20.06.2010 17:27:56 AERDL.DLL : 8.1.8.2 614772 Bytes 20.07.2010 17:41:42 AEPACK.DLL : 8.2.3.2 471414 Bytes 20.07.2010 17:41:39 AEOFFICE.DLL : 8.1.1.7 201081 Bytes 20.07.2010 17:41:38 AEHEUR.DLL : 8.1.2.6 2793846 Bytes 20.07.2010 17:41:37 AEHELP.DLL : 8.1.13.2 242039 Bytes 20.07.2010 17:41:29 AEGEN.DLL : 8.1.3.15 385396 Bytes 20.07.2010 17:41:27 AEEMU.DLL : 8.1.2.0 393588 Bytes 20.06.2010 17:27:51 AECORE.DLL : 8.1.16.2 192887 Bytes 20.07.2010 17:41:27 AEBB.DLL : 8.1.1.0 53618 Bytes 20.06.2010 17:27:51 AVWINLL.DLL : 10.0.0.0 19304 Bytes 14.01.2010 10:59:10 AVPREF.DLL : 10.0.0.0 44904 Bytes 14.01.2010 10:59:07 AVREP.DLL : 10.0.0.8 62209 Bytes 18.02.2010 15:47:40 AVREG.DLL : 10.0.3.0 53096 Bytes 01.04.2010 11:35:44 AVSCPLR.DLL : 10.0.3.0 83816 Bytes 01.04.2010 11:39:49 AVARKT.DLL : 10.0.0.14 227176 Bytes 01.04.2010 11:22:11 AVEVTLOG.DLL : 10.0.0.8 203112 Bytes 26.01.2010 08:53:25 SQLITE3.DLL : 3.6.19.0 355688 Bytes 28.01.2010 11:57:53 AVSMTP.DLL : 10.0.0.17 63848 Bytes 16.03.2010 14:38:54 NETNT.DLL : 10.0.0.0 11624 Bytes 19.02.2010 13:40:55 RCIMAGE.DLL : 10.0.0.26 2550120 Bytes 28.01.2010 12:10:08 RCTEXT.DLL : 10.0.53.0 98152 Bytes 09.04.2010 13:14:28 Konfiguration für den aktuellen Suchlauf: Job Name..............................: avguard_async_scan Konfigurationsdatei...................: C:\Dokumente und Einstellungen\All Users\Anwendungsdaten\Avira\AntiVir Desktop\TEMP\AVGUARD_4c5ad39a\guard_slideup.avp Protokollierung.......................: niedrig Primäre Aktion........................: reparieren Sekundäre Aktion......................: quarantäne Durchsuche Masterbootsektoren.........: ein Durchsuche Bootsektoren...............: aus Durchsuche aktive Programme...........: ein Durchsuche Registrierung..............: aus Suche nach Rootkits...................: aus Integritätsprüfung von Systemdateien..: aus Datei Suchmodus.......................: Alle Dateien Durchsuche Archive....................: ein Rekursionstiefe einschränken..........: 20 Archiv Smart Extensions...............: ein Makrovirenheuristik...................: ein Dateiheuristik........................: hoch Abweichende Gefahrenkategorien........: +PCK, Beginn des Suchlaufs: Mittwoch, 21. Juli 2010 17:05 Der Suchlauf über gestartete Prozesse wird begonnen: Durchsuche Prozess 'avscan.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'mbam.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avgnt.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'FireWall.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'em_exec.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'jusched.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'RUNDLL32.EXE' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'picpick.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'wscntfy.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'Explorer.EXE' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'alg.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'MsPMSPSv.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'HPZipm12.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'nvsvc32.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'GoogleUpdate.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'sqlservr.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'jqs.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avshadow.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'FsUsbExService.Exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'CTsvcCDA.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'mDNSResponder.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'avguard.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'sched.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'spoolsv.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'WinStylerThemeSvc.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'lsass.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'services.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'winlogon.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'csrss.exe' - '1' Modul(e) wurden durchsucht Durchsuche Prozess 'smss.exe' - '1' Modul(e) wurden durchsucht Der Suchlauf über die ausgewählten Dateien wird begonnen: Beginne mit der Suche in 'C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023977.sys' C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023977.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '4e33ac4c.qua' verschoben! Ende des Suchlaufs: Mittwoch, 21. Juli 2010 17:06 Benötigte Zeit: 00:47 Minute(n) Der Suchlauf wurde vollständig durchgeführt. 0 Verzeichnisse wurden überprüft 39 Dateien wurden geprüft 1 Viren bzw. unerwünschte Programme wurden gefunden 0 Dateien wurden als verdächtig eingestuft 0 Dateien wurden gelöscht 0 Viren bzw. unerwünschte Programme wurden repariert 1 Dateien wurden in die Quarantäne verschoben 0 Dateien wurden umbenannt 0 Dateien konnten nicht durchsucht werden 38 Dateien ohne Befall 0 Archive wurden durchsucht 0 Warnungen 1 Hinweise Die Suchergebnisse werden an den Guard übermittelt. ==================================================== Avira AntiVir Personal Erstellungsdatum der Reportdatei: Mittwoch, 21. Juli 2010 18:12 Es wird nach 2452715 Virenstämmen gesucht. Das Programm läuft als uneingeschränkte Vollversion. Online-Dienste stehen zur Verfügung. Lizenznehmer : Avira AntiVir Personal - FREE Antivirus Seriennummer : 0000149996-ADJIE-0000001 Plattform : Windows XP Windowsversion : (Service Pack 2) [5.1.2600] Boot Modus : Normal gebootet Benutzername : SYSTEM Computername : Versionsinformationen: BUILD.DAT : 10.0.0.567 32097 Bytes 19.04.2010 15:50:00 AVSCAN.EXE : 10.0.3.0 433832 Bytes 01.04.2010 11:37:35 AVSCAN.DLL : 10.0.3.0 56168 Bytes 30.03.2010 10:42:16 LUKE.DLL : 10.0.2.3 104296 Bytes 07.03.2010 17:32:59 LUKERES.DLL : 10.0.0.0 13672 Bytes 14.01.2010 10:59:47 VBASE000.VDF : 7.10.0.0 19875328 Bytes 06.11.2009 08:05:36 VBASE001.VDF : 7.10.1.0 1372672 Bytes 19.11.2009 18:27:49 VBASE002.VDF : 7.10.3.1 3143680 Bytes 20.01.2010 16:37:42 VBASE003.VDF : 7.10.3.75 996864 Bytes 26.01.2010 15:37:42 VBASE004.VDF : 7.10.4.203 1579008 Bytes 05.03.2010 10:29:03 VBASE005.VDF : 7.10.6.82 2494464 Bytes 15.04.2010 17:27:46 VBASE006.VDF : 7.10.7.218 2294784 Bytes 02.06.2010 17:27:48 VBASE007.VDF : 7.10.7.219 2048 Bytes 02.06.2010 17:27:48 VBASE008.VDF : 7.10.7.220 2048 Bytes 02.06.2010 17:27:48 VBASE009.VDF : 7.10.7.221 2048 Bytes 02.06.2010 17:27:48 VBASE010.VDF : 7.10.7.222 2048 Bytes 02.06.2010 17:27:48 VBASE011.VDF : 7.10.7.223 2048 Bytes 02.06.2010 17:27:48 VBASE012.VDF : 7.10.7.224 2048 Bytes 02.06.2010 17:27:48 VBASE013.VDF : 7.10.8.37 270336 Bytes 10.06.2010 17:27:49 VBASE014.VDF : 7.10.8.69 138752 Bytes 14.06.2010 17:27:49 VBASE015.VDF : 7.10.8.102 130560 Bytes 16.06.2010 17:27:49 VBASE016.VDF : 7.10.8.135 152064 Bytes 21.06.2010 18:29:16 VBASE017.VDF : 7.10.8.163 432128 Bytes 23.06.2010 20:52:07 VBASE018.VDF : 7.10.8.194 133632 Bytes 27.06.2010 17:41:19 VBASE019.VDF : 7.10.8.220 134656 Bytes 29.06.2010 18:59:53 VBASE020.VDF : 7.10.8.252 171520 Bytes 04.07.2010 17:41:19 VBASE021.VDF : 7.10.9.19 131072 Bytes 06.07.2010 17:41:21 VBASE022.VDF : 7.10.9.36 297472 Bytes 07.07.2010 17:41:20 VBASE023.VDF : 7.10.9.60 150016 Bytes 11.07.2010 17:41:18 VBASE024.VDF : 7.10.9.79 113152 Bytes 13.07.2010 17:41:30 VBASE025.VDF : 7.10.9.99 158720 Bytes 16.07.2010 21:08:09 VBASE026.VDF : 7.10.9.133 630784 Bytes 20.07.2010 16:10:52 VBASE027.VDF : 7.10.9.141 421376 Bytes 21.07.2010 16:10:55 VBASE028.VDF : 7.10.9.148 355328 Bytes 21.07.2010 16:11:01 VBASE029.VDF : 7.10.9.149 2048 Bytes 21.07.2010 16:11:01 VBASE030.VDF : 7.10.9.150 2048 Bytes 21.07.2010 16:11:01 VBASE031.VDF : 7.10.9.151 2048 Bytes 21.07.2010 16:11:01 Engineversion : 8.2.4.26 AEVDF.DLL : 8.1.2.0 106868 Bytes 20.06.2010 17:27:56 AESCRIPT.DLL : 8.1.3.41 1364346 Bytes 20.07.2010 17:41:46 AESCN.DLL : 8.1.6.1 127347 Bytes 20.06.2010 17:27:55 AESBX.DLL : 8.1.3.1 254324 Bytes 20.06.2010 17:27:56 AERDL.DLL : 8.1.8.2 614772 Bytes 20.07.2010 17:41:42 AEPACK.DLL : 8.2.3.2 471414 Bytes 20.07.2010 17:41:39 AEOFFICE.DLL : 8.1.1.8 201081 Bytes 21.07.2010 16:11:04 AEHEUR.DLL : 8.1.2.6 2793846 Bytes 20.07.2010 17:41:37 AEHELP.DLL : 8.1.13.2 242039 Bytes 20.07.2010 17:41:29 AEGEN.DLL : 8.1.3.17 385396 Bytes 21.07.2010 16:11:04 AEEMU.DLL : 8.1.2.0 393588 Bytes 20.06.2010 17:27:51 AECORE.DLL : 8.1.16.2 192887 Bytes 20.07.2010 17:41:27 AEBB.DLL : 8.1.1.0 53618 Bytes 20.06.2010 17:27:51 AVWINLL.DLL : 10.0.0.0 19304 Bytes 14.01.2010 10:59:10 AVPREF.DLL : 10.0.0.0 44904 Bytes 14.01.2010 10:59:07 AVREP.DLL : 10.0.0.8 62209 Bytes 18.02.2010 15:47:40 AVREG.DLL : 10.0.3.0 53096 Bytes 01.04.2010 11:35:44 AVSCPLR.DLL : 10.0.3.0 83816 Bytes 01.04.2010 11:39:49 AVARKT.DLL : 10.0.0.14 227176 Bytes 01.04.2010 11:22:11 AVEVTLOG.DLL : 10.0.0.8 203112 Bytes 26.01.2010 08:53:25 SQLITE3.DLL : 3.6.19.0 355688 Bytes 28.01.2010 11:57:53 AVSMTP.DLL : 10.0.0.17 63848 Bytes 16.03.2010 14:38:54 NETNT.DLL : 10.0.0.0 11624 Bytes 19.02.2010 13:40:55 RCIMAGE.DLL : 10.0.0.26 2550120 Bytes 28.01.2010 12:10:08 RCTEXT.DLL : 10.0.53.0 98152 Bytes 09.04.2010 13:14:28 Konfiguration für den aktuellen Suchlauf: Job Name..............................: Vollständige Systemprüfung Konfigurationsdatei...................: c:\programme\avira\antivir desktop\sysscan.avp Protokollierung.......................: niedrig Primäre Aktion........................: interaktiv Sekundäre Aktion......................: ignorieren Durchsuche Masterbootsektoren.........: ein Durchsuche Bootsektoren...............: ein Bootsektoren..........................: C:, Durchsuche aktive Programme...........: ein Laufende Programme erweitert..........: ein Durchsuche Registrierung..............: ein Suche nach Rootkits...................: ein Integritätsprüfung von Systemdateien..: aus Datei Suchmodus.......................: Alle Dateien Durchsuche Archive....................: ein Rekursionstiefe einschränken..........: 20 Archiv Smart Extensions...............: ein Makrovirenheuristik...................: ein Dateiheuristik........................: mittel Abweichende Gefahrenkategorien........: +PCK, Beginn des Suchlaufs: Mittwoch, 21. Juli 2010 18:12 Der Suchlauf nach versteckten Objekten wird begonnen. HKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft SQL Server\PROVIDUSSTD\MSSQLServer\uptime_time_utc [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\type [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\start [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\errorcontrol [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\group [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\group HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\o2nfdkrl [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\px2vohc1 [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet001\Services\kvohosz\y7h4kg3ho [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\type [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\start [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\errorcontrol [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\o2nfdkrl [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\px2vohc1 [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\kvohosz\y7h4kg3ho [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. HKEY_LOCAL_MACHINE\System\ControlSet004\Services\NtmsSvc\Config\Standalone\drivelist [HINWEIS] Der Registrierungseintrag ist nicht sichtbar. Der Suchlauf über gestartete Prozesse wird begonnen: Durchsuche Prozess 'msdtc.exe' - '40' Modul(e) wurden durchsucht Durchsuche Prozess 'dllhost.exe' - '62' Modul(e) wurden durchsucht Durchsuche Prozess 'dllhost.exe' - '45' Modul(e) wurden durchsucht Durchsuche Prozess 'vssvc.exe' - '66' Modul(e) wurden durchsucht Durchsuche Prozess 'avscan.exe' - '65' Modul(e) wurden durchsucht Durchsuche Prozess 'avcenter.exe' - '62' Modul(e) wurden durchsucht Durchsuche Prozess 'avgnt.exe' - '50' Modul(e) wurden durchsucht Durchsuche Prozess 'FireWall.exe' - '50' Modul(e) wurden durchsucht Durchsuche Prozess 'jusched.exe' - '19' Modul(e) wurden durchsucht Durchsuche Prozess 'RUNDLL32.EXE' - '27' Modul(e) wurden durchsucht Durchsuche Prozess 'em_exec.exe' - '33' Modul(e) wurden durchsucht Durchsuche Prozess 'picpick.exe' - '77' Modul(e) wurden durchsucht Durchsuche Prozess 'Explorer.EXE' - '120' Modul(e) wurden durchsucht Durchsuche Prozess 'wscntfy.exe' - '18' Modul(e) wurden durchsucht Durchsuche Prozess 'alg.exe' - '33' Modul(e) wurden durchsucht Durchsuche Prozess 'MsPMSPSv.exe' - '14' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '38' Modul(e) wurden durchsucht Durchsuche Prozess 'HPZipm12.exe' - '18' Modul(e) wurden durchsucht Durchsuche Prozess 'nvsvc32.exe' - '34' Modul(e) wurden durchsucht Durchsuche Prozess 'GoogleUpdate.exe' - '35' Modul(e) wurden durchsucht Durchsuche Prozess 'sqlservr.exe' - '55' Modul(e) wurden durchsucht Durchsuche Prozess 'jqs.exe' - '83' Modul(e) wurden durchsucht Durchsuche Prozess 'avshadow.exe' - '25' Modul(e) wurden durchsucht Durchsuche Prozess 'FsUsbExService.Exe' - '21' Modul(e) wurden durchsucht Durchsuche Prozess 'CTsvcCDA.exe' - '11' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '33' Modul(e) wurden durchsucht Durchsuche Prozess 'mDNSResponder.exe' - '32' Modul(e) wurden durchsucht Durchsuche Prozess 'avguard.exe' - '56' Modul(e) wurden durchsucht Durchsuche Prozess 'sched.exe' - '45' Modul(e) wurden durchsucht Durchsuche Prozess 'spoolsv.exe' - '56' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '38' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '31' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '30' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '152' Modul(e) wurden durchsucht Durchsuche Prozess 'WinStylerThemeSvc.exe' - '29' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '42' Modul(e) wurden durchsucht Durchsuche Prozess 'svchost.exe' - '50' Modul(e) wurden durchsucht Durchsuche Prozess 'lsass.exe' - '59' Modul(e) wurden durchsucht Durchsuche Prozess 'services.exe' - '53' Modul(e) wurden durchsucht Durchsuche Prozess 'winlogon.exe' - '64' Modul(e) wurden durchsucht Durchsuche Prozess 'csrss.exe' - '15' Modul(e) wurden durchsucht Durchsuche Prozess 'smss.exe' - '2' Modul(e) wurden durchsucht Der Suchlauf über die Masterbootsektoren wird begonnen: Masterbootsektor HD0 [INFO] Es wurde kein Virus gefunden! Der Suchlauf über die Bootsektoren wird begonnen: Bootsektor 'C:\' [INFO] Es wurde kein Virus gefunden! Der Suchlauf auf Verweise zu ausführbaren Dateien (Registry) wird begonnen: Die Registry wurde durchsucht ( '1812' Dateien ). Der Suchlauf über die ausgewählten Dateien wird begonnen: Beginne mit der Suche in 'C:\' C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023998.exe [FUND] Ist das Trojanische Pferd TR/Trash.Gen C:\WINDOWS\system32\drivers\kvohosz.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen Beginne mit der Desinfektion: C:\WINDOWS\system32\drivers\kvohosz.sys [FUND] Ist das Trojanische Pferd TR/Crypt.ZPACK.Gen [WARNUNG] Die Datei konnte nicht ins Quarantäneverzeichnis verschoben werden! [WARNUNG] Die Datei konnte nicht gelöscht werden! [WARNUNG] Die Datei konnte nicht zum Löschen nach dem Neustart markiert werden. Mögliche Ursache: Ein an das System angeschlossenes Gerät funktioniert nicht. C:\System Volume Information\_restore{34BB435A-FC55-45E2-90A3-252DD27D7EEF}\RP53\A0023998.exe [FUND] Ist das Trojanische Pferd TR/Trash.Gen [HINWEIS] Die Datei wurde ins Quarantäneverzeichnis unter dem Namen '563ace7a.qua' verschoben! Die Reparaturanweisungen wurden in die Datei 'C:\avrescue\rescue.avp' geschrieben. Ende des Suchlaufs: Mittwoch, 21. Juli 2010 21:08 Benötigte Zeit: 2:12:29 Stunde(n) Der Suchlauf wurde vollständig durchgeführt. 13231 Verzeichnisse wurden überprüft 441757 Dateien wurden geprüft 2 Viren bzw. unerwünschte Programme wurden gefunden 0 Dateien wurden als verdächtig eingestuft 0 Dateien wurden gelöscht 0 Viren bzw. unerwünschte Programme wurden repariert 1 Dateien wurden in die Quarantäne verschoben 0 Dateien wurden umbenannt 0 Dateien konnten nicht durchsucht werden 441755 Dateien ohne Befall 5339 Archive wurden durchsucht 1 Warnungen 1 Hinweise 484863 Objekte wurden beim Rootkitscan durchsucht 16 Versteckte Objekte wurden gefunden Avira AntiVir Personal HERZLICHEN DANK FÜR'S LESEN UND HELFEN!!! Geändert von Malwarenervt (22.07.2010 um 13:18 Uhr) |

| | #8 |

| /// Malware-holic       | svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? windows updates sind natürlich wichtig. jedes dieser updates bedeutet mindestens eine potentielle lücke, durch die ein schadprogram eingeschläust werden kann. ich würde einfach komplett neu aufsetzen und dann von forn anfangen, und zwar mit immer geupdatetem systgem, nicht unbedingt als admin surfen, linux ist auch ne idee ubuntu wäre da was für dich denke ich. google könnte noch unter den diensten laufen welchen sinn hat es, ein ifniziertes windows auf irgend ner partition liegen zu haben... nimmt doch nur platz weg, linux und windows sollten aber paralel laufen können auf 2 partitionen und das ist nicht so malware anfällig, bzw sagen wirs mal so, kein malware autor interessiert sich für linux, das wird auch noch ein grund dafür sein. |

| | #9 | |

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner?Zitat:

Wird da gerade über meinen PC frählich gemaiilt? Ich mu mir erst ne externe FP besorgen um Daten zu sichern. Dann mach ich alles neu. Bis dahin will ich aber den Scheiss vom System haben, wenigstens dass was sich ständig ununterbrochen verbindet, siehe screenshots. Und nochmal zu der firewall: hier sieht man dass die Firewall eigentlich alles blockt...aber trotzdem gibt es Vrebindungen, siehe hier:  Geändert von Malwarenervt (22.07.2010 um 13:54 Uhr) |

| | #10 |

| /// Malware-holic       | svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? hab ne augenkrankheit, kann daher nichts auf screenshots erkennen, aber ich glaub tcp view erstellt doch auch logfiles die man als txt speichern kann und die kannst du hier anhängen. |

| | #11 | |

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner?Zitat:

sqlservr.exe:1768 UDP *:* svchost.exe:1196 UDP *:* lsass.exe:736 UDP *:* svchost.exe:1196 UDP *:* svchost.exe:1196 UDP *:* svchost.exe:1196 UDP *:* mDNSResponder.exe:1480 UDP *:* svchost.exe:1196 UDP *:* svchost.exe:1080 UDP *:* svchost.exe:1196 UDP *:* svchost.exe:1080 UDP *:* mDNSResponder.exe:1480 UDP *:* mDNSResponder.exe:1480 UDP *:* svchost.exe:1196 UDP *:* svchost.exe:1196 UDP *:* svchost.exe:1196 UDP *:* opera surfen.exe:3652 UDP *:* lsass.exe:736 UDP *:* SYSTEM:4 UDP *:* opera surfen.exe:3652 UDP *:* svchost.exe:1196 UDP *:* [System Process]:0 TCP ww-in-f27.1e100.net:smtp TIME_WAIT [System Process]:0 TCP bw-in-f27.1e100.net:smtp TIME_WAIT services.exe:724 TCP smtp1.infineon.com:smtp CLOSING services.exe:724 TCP 89-96-254-99.ip2.fastwebnet.it:smtp CLOSING services.exe:724 TCP paris.evalice.net:smtp CLOSING jqs.exe:1640 TCP localhost:2997 CLOSE_WAIT services.exe:724 TCP smtp3.farmersinsurance.com:smtp FIN_WAIT2 services.exe:724 TCP gate1.ird.govt.nz:smtp FIN_WAIT1 services.exe:724 TCP post10.itau.com.br:smtp FIN_WAIT1 opera surfen.exe:3652 TCP rover-eu.intl.ebay.com:http ESTABLISHED opera surfen.exe:3652 TCP fx-in-f109.1e100.net:993 ESTABLISHED opera surfen.exe:3652 TCP fx-in-f109.1e100.net:993 ESTABLISHED opera surfen.exe:3652 TCP fx-in-f109.1e100.net:993 ESTABLISHED opera surfen.exe:3652 TCP fx-in-f109.1e100.net:993 ESTABLISHED opera surfen.exe:3652 TCP fx-in-f109.1e100.net:993 ESTABLISHED opera surfen.exe:3652 TCP fx-in-f109.1e100.net:993 ESTABLISHED opera surfen.exe:3652 TCP h-62.141.63.149.keyweb.de:http ESTABLISHED opera surfen.exe:3652 TCP bw-in-f104.1e100.net:http ESTABLISHED opera surfen.exe:3652 TCP www-13-02-ash2.facebook.com:http ESTABLISHED opera surfen.exe:3652 TCP a92-123-72-129.deploy.akamaitechnologies.com:http ESTABLISHED services.exe:724 TCP smtp.imvp.ru:smtp ESTABLISHED services.exe:724 TCP itd09.intakt.net:smtp ESTABLISHED services.exe:724 TCP www50.your-server.de:smtp ESTABLISHED services.exe:724 TCP mail2.przedstawiciel.ingbank.pl:smtp ESTABLISHED services.exe:724 TCP smtp03.cidc.telus.com:smtp ESTABLISHED services.exe:724 TCP 74.125.47.27:smtp ESTABLISHED services.exe:724 TCP mail.ipasme.gov.ve:smtp ESTABLISHED services.exe:724 TCP post10.itau.com.br:smtp SYN_SENT services.exe:724 TCP mails.itok.com:smtp SYN_SENT mDNSResponder.exe:1480 TCP j-xxxxxxxxxx:0 LISTENING |

| | #12 |

| /// Malware-holic       | svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? die meisten scheinen ok, was ist zb das kennst du das hxtp://farmersinsurance.com/ |

| | #13 | |

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner?Zitat:

Das macht alles dieses services.exe aus system32. Hier mal 2 Minuten Verbindungen zusammengetragen: services.exe:724 TCP 200.155.89.112:smtp LAST_ACK services.exe:724 TCP 200-155-89-112.bradesco.com.br:smtp LAST_ACK services.exe:724 TCP 204.11.209.99:smtp FIN_WAIT1 services.exe:724 TCP 207.217.125.16:smtp LAST_ACK services.exe:724 TCP 207.217.125.17:smtp LAST_ACK services.exe:724 TCP 64.142.123.42:smtp ESTABLISHED services.exe:724 TCP 67.38.97.220:smtp SYN_SENT services.exe:724 TCP adsl-76-227-201-154.dsl.chcgil.sbcglobal.net:smtp SYN_SENT services.exe:724 TCP avemail.interlink2k.com:smtp SYN_SENT services.exe:724 TCP bdfmail1.bdfnet.com:smtp ESTABLISHED services.exe:724 TCP bkeys.com:smtp FIN_WAIT1 services.exe:724 TCP bkmxvir.messagescreen.com:smtp SYN_SENT services.exe:724 TCP bretmichaels.propagation.net:smtp FIN_WAIT1 services.exe:724 TCP clusterb.mailcontroller.co.uk:smtp ESTABLISHED services.exe:724 TCP deltamail.hhservers.net:smtp SYN_SENT services.exe:724 TCP e24smtp02.br.ibm.com:smtp FIN_WAIT1 services.exe:724 TCP iw-in-f27.1e100.net:smtp SYN_SENT services.exe:724 TCP mail.broadlogic.com:smtp ESTABLISHED services.exe:724 TCP mail.global.frontbridge.com:smtp ESTABLISHED services.exe:724 TCP mail.greynium.com:smtp ESTABLISHED services.exe:724 TCP mail3.americantilesupply.com:smtp ESTABLISHED services.exe:724 TCP mailac.bartonhealth.org:smtp CLOSING services.exe:724 TCP mailin.kpnxchange.com:smtp ESTABLISHED services.exe:724 TCP margot.us.mensa.org:smtp ESTABLISHED services.exe:724 TCP mc.mx.aol.com:smtp ESTABLISHED services.exe:724 TCP mx2932.godns.net:smtp SYN_SENT services.exe:724 TCP mxl145v2.mxlogic.net:smtp SYN_SENT services.exe:724 TCP ns01.broadband.hu:smtp ESTABLISHED services.exe:724 TCP ns1.orbcp3.co.uk:smtp LAST_ACK services.exe:724 TCP s5.virus-check-server.net:smtp ESTABLISHED services.exe:724 TCP server51.appriver.com:smtp CLOSING services.exe:724 TCP server93.appriver.com:smtp CLOSING services.exe:724 TCP smtp.br-inc.com:smtp SYN_SENT services.exe:724 TCP smtp.rossi1924.it:smtp ESTABLISHED services.exe:724 TCP smtp.sysco.com:smtp CLOSING services.exe:724 TCP text.esams.wikimedia.org:http CLOSE_WAIT services.exe:724 TCP www.sittersplace.com:smtp FIN_WAIT1 Was geht da vor sich? |

| | #14 |

| /// Malware-holic       | svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? bitte erstelle und poste ein combofix log. Ein Leitfaden und Tutorium zur Nutzung von ComboFix mal sehen obs was neues zeigt |

| | #15 | |

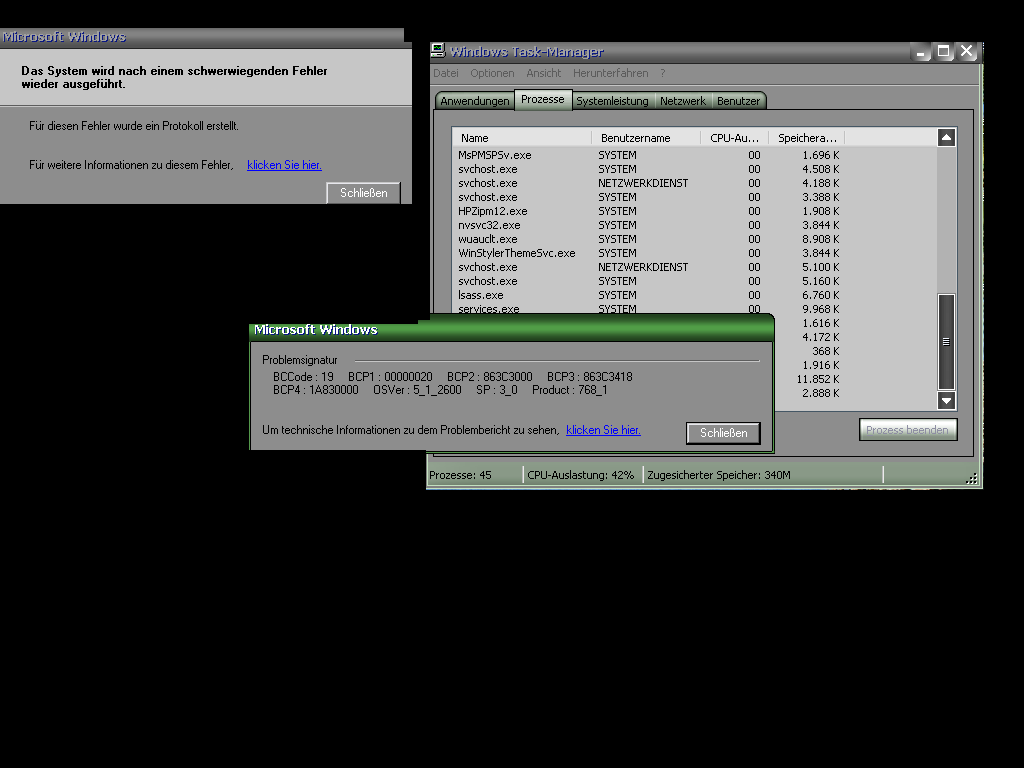

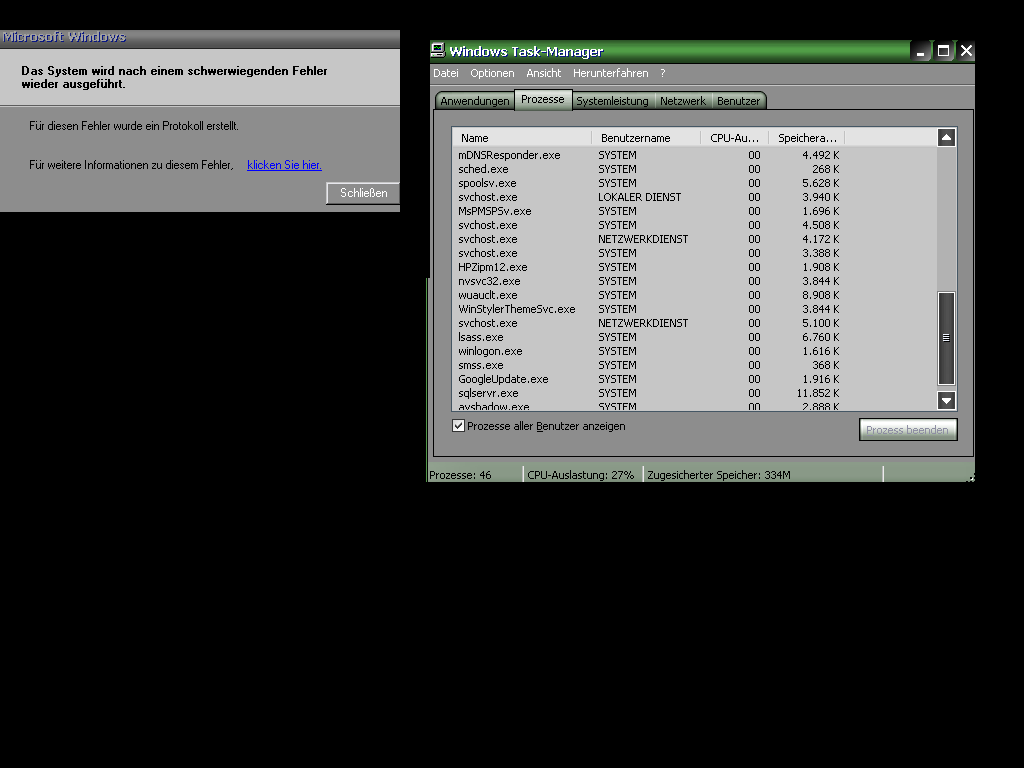

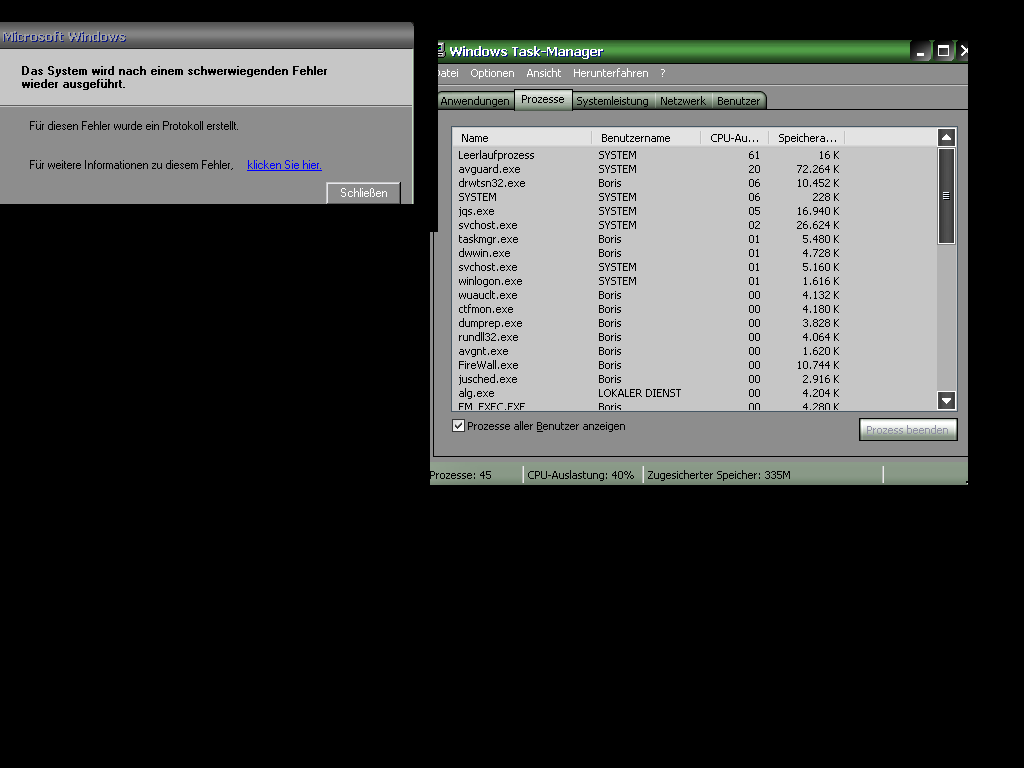

| svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner?Zitat:

Combofix lief, letzte Stufe die ich sah war 50 oder so. Dann startete System neu als ich nicht hinsah, aber nirgendwo ein log file nach dem hochfahren  Altes Problem mit der firewall von Ashampoo war wieder da, hab sie wie damals deinstalliert um wieder online gehn zu können. drwtsn32.exe lief ständig und blockierte wohl alles andere, hab es manuell beendet. Noch was: jedes mal wenn ich combofix bisher gestratet habe, meldet es OBWOHL der ANTIVIR GUARD DEAKTIVIERT IST, dass ANTIVIR GUARD noch läuft, und es nun auf verantwortung des users wenn man weiter klickt trotzdem anläuft. Also beim letzten mal vor paar wochen hat das gut funktioniert. Dann kamen nach dem Neustart noch diese Fehlermeldungen, ich hoffe Du kannst es sehn.    Was mach ich denn nun, kein log da  |

|

| Themen zu svchost.exe lässt CPU auf 100% laufen Remote Desktop Trojaner? |

| 100%, anwendungen, cpu, desktop, explorer, folge, folgende, laufe, laufen, malware, nicht sicher, remote, schei, services, svchost.exe, termsrv.dll svchsot.exe, troja, trojaner, trojaner? |