|

| |||||||

Plagegeister aller Art und deren Bekämpfung: Rootkit, cliconfg64.exe & winhlp64.exeWindows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

|

| | #1 |

| | Rootkit, cliconfg64.exe & winhlp64.exe Hi, seit Gestern Mittag kommen bei mir Folgende Meldungen:   Hier das Gleiche mit Folgendem Banner hinterher (Rechts)  Ich hab AntiVir drauf und war davor auf Skipmasta (bin seit 3 Jahren dort Aktiv und es gab Bisher keine Probleme mit Viren)... Woher kommt das? Habe danach den HiJackThisLog geladen. Code:

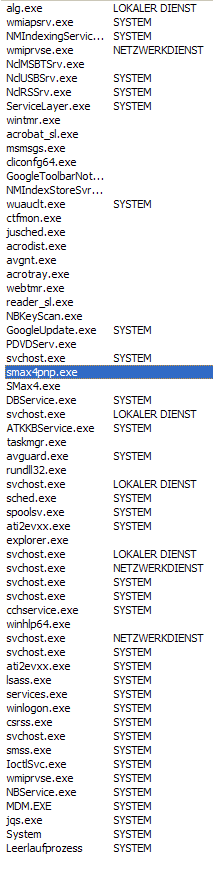

ATTFilter Logfile of Trend Micro HijackThis v2.0.3 (BETA) Scan saved at 15:40:42, on 18.01.2010 Platform: Windows XP SP3 (WinNT 5.01.2600) MSIE: Internet Explorer v7.00 (7.00.6000.16945) Boot mode: Normal Running processes: C:\WINDOWS\Explorer.EXE C:\WINDOWS\system32\rundll32.exe C:\Programme\Analog Devices\Core\smax4pnp.exe C:\Programme\Analog Devices\SoundMAX\Smax4.exe C:\Programme\CyberLink\PowerDVD\PDVDServ.exe C:\Programme\Nero\Nero8\Nero BackItUp\NBKeyScan.exe C:\WINDOWS\system32\cc32\webtmr.exe C:\Programme\Adobe\Adobe Acrobat 7.0\Distillr\Acrotray.exe C:\Programme\Avira\AntiVir Desktop\avgnt.exe C:\WINDOWS\system32\ctfmon.exe C:\Programme\Gemeinsame Dateien\Nero\Lib\NMIndexStoreSvr.exe C:\Programme\Google\GoogleToolbarNotifier\GoogleToolbarNotifier.exe C:\DOKUME~1\Rudi\LOKALE~1\Temp\cliconfg64.exe C:\WINDOWS\tray\wintmr.exe C:\DOKUME~1\Rudi\LOKALE~1\Temp\winhlp64.exe C:\Programme\PC Connectivity Solution\Transports\NclMSBTSrv.exe C:\Programme\Messenger\msmsgs.exe C:\Programme\Mozilla Firefox\firefox.exe C:\Dokumente und Einstellungen\Rudi\Desktop\Hijackthis\TrendMicro\HiJackThis\HiJackThis.exe R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Page = http://go.microsoft.com/fwlink/?LinkId=54896 R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://web.de/ R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = http://go.microsoft.com/fwlink/?LinkId=69157 R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = http://go.microsoft.com/fwlink/?LinkId=54896 R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = http://go.microsoft.com/fwlink/?LinkId=54896 R0 - HKLM\Software\Microsoft\Internet Explorer\Main,Start Page = http://go.microsoft.com/fwlink/?LinkId=69157 O2 - BHO: AcroIEHlprObj Class - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C:\Programme\Adobe\Adobe Acrobat 7.0\ActiveX\AcroIEHelper.dll O2 - BHO: AcroIEHelperStub - {18DF081C-E8AD-4283-A596-FA578C2EBDC3} - C:\Programme\Gemeinsame Dateien\Adobe\Acrobat\ActiveX\AcroIEHelperShim.dll O2 - BHO: Google Toolbar Helper - {AA58ED58-01DD-4d91-8333-CF10577473F7} - C:\Programme\Google\Google Toolbar\GoogleToolbar_32.dll O2 - BHO: AcroIEToolbarHelper Class - {AE7CD045-E861-484f-8273-0445EE161910} - C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll O2 - BHO: Google Toolbar Notifier BHO - {AF69DE43-7D58-4638-B6FA-CE66B5AD205D} - C:\Programme\Google\GoogleToolbarNotifier\5.4.4525.1752\swg.dll O2 - BHO: Java(tm) Plug-In 2 SSV Helper - {DBC80044-A445-435b-BC74-9C25C1C588A9} - C:\Programme\Java\jre6\bin\jp2ssv.dll O2 - BHO: JQSIEStartDetectorImpl - {E7E6F031-17CE-4C07-BC86-EABFE594F69C} - C:\Programme\Java\jre6\lib\deploy\jqs\ie\jqs_plugin.dll O3 - Toolbar: Adobe PDF - {47833539-D0C5-4125-9FA8-0819E2EAAC93} - C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll O3 - Toolbar: Google Toolbar - {2318C2B1-4965-11d4-9B18-009027A5CD4F} - C:\Programme\Google\Google Toolbar\GoogleToolbar_32.dll O4 - HKLM\..\Run: [BluetoothAuthenticationAgent] rundll32.exe bthprops.cpl,,BluetoothAuthenticationAgent O4 - HKLM\..\Run: [SoundMAXPnP] C:\Programme\Analog Devices\Core\smax4pnp.exe O4 - HKLM\..\Run: [SoundMAX] "C:\Programme\Analog Devices\SoundMAX\Smax4.exe" /tray O4 - HKLM\..\Run: [JMB36X Configure] C:\WINDOWS\system32\JMRaidTool.exe boot O4 - HKLM\..\Run: [ATICCC] "C:\Programme\ATI Technologies\ATI.ACE\CLIStart.exe" O4 - HKLM\..\Run: [RemoteControl] C:\Programme\CyberLink\PowerDVD\PDVDServ.exe O4 - HKLM\..\Run: [NeroFilterCheck] C:\Programme\Gemeinsame Dateien\Nero\Lib\NeroCheck.exe O4 - HKLM\..\Run: [NBKeyScan] "C:\Programme\Nero\Nero8\Nero BackItUp\NBKeyScan.exe" O4 - HKLM\..\Run: [Adobe Reader Speed Launcher] "C:\Programme\Adobe\Reader 9.0\Reader\Reader_sl.exe" O4 - HKLM\..\Run: [ChicoSys] C:\WINDOWS\system32\cc32\webtmr.exe O4 - HKLM\..\Run: [Acrobat Assistant 7.0] "C:\Programme\Adobe\Adobe Acrobat 7.0\Distillr\Acrotray.exe" O4 - HKLM\..\Run: [avgnt] "C:\Programme\Avira\AntiVir Desktop\avgnt.exe" /min O4 - HKLM\..\Run: [ColorNavigator] "C:\Programme\EIZO\ColorNavigator\ColorNavigatorAgent.exe" O4 - HKLM\..\Run: [ChangeFilterMerit] C:\Programme\NewSoft\Presto! PVR\ChangeFilterMerit.exe O4 - HKLM\..\Run: [Presto! PVR Monitor] C:\Programme\NewSoft\Presto! PVR\Monitor.exe O4 - HKLM\..\Run: [QuickTime Task] "C:\Programme\QuickTime\qttask.exe" -atboottime O4 - HKLM\..\Run: [SunJavaUpdateSched] "C:\Programme\Java\jre6\bin\jusched.exe" O4 - HKCU\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\ctfmon.exe O4 - HKCU\..\Run: [IndxStoreSvr_{79662E04-7C6C-4d9f-84C7-88D8A56B10AA}] "C:\Programme\Gemeinsame Dateien\Nero\Lib\NMIndexStoreSvr.exe" ASO-616B5711-6DAE-4795-A05F-39A1E5104020 O4 - HKCU\..\Run: [swg] "C:\Programme\Google\GoogleToolbarNotifier\GoogleToolbarNotifier.exe" O4 - HKCU\..\Run: [msnmsgr] "C:\Programme\Windows Live\Messenger\msnmsgr.exe" /background O4 - HKCU\..\Run: [PC Suite Tray] "C:\Programme\Nokia\Nokia PC Suite 7\PCSuite.exe" -onlytray O4 - HKCU\..\Run: [QuickTime Task] "C:\Programme\QuickTime\qttask.exe" -atboottime O4 - HKCU\..\Run: [ttool] C:\WINDOWS\sa23sl.exe O4 - HKCU\..\Run: [WAB] C:\Dokumente und Einstellungen\Rudi\Anwendungsdaten\Macromedia\Common\9438003019.exe O4 - HKCU\..\Run: [cliconfg64.exe] C:\DOKUME~1\Rudi\LOKALE~1\Temp\cliconfg64.exe O4 - HKUS\S-1-5-18\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\CTFMON.EXE (User 'SYSTEM') O4 - HKUS\S-1-5-18\..\Run: [rundll32.exe] rundll32.exe "C:\Dokumente und Einstellungen\LocalService\Anwendungsdaten\Macromedia\Common\943800301.dll",DllGetClassObject (User 'SYSTEM') O4 - HKUS\.DEFAULT\..\Run: [CTFMON.EXE] C:\WINDOWS\system32\CTFMON.EXE (User 'Default user') O4 - Global Startup: Adobe Acrobat - Schnellstart.lnk = ? O4 - Global Startup: Adobe Gamma.lnk = C:\Programme\Gemeinsame Dateien\Adobe\Calibration\Adobe Gamma Loader.exe O8 - Extra context menu item: Ausgewählte Verknüpfungen in Adobe PDF konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIECaptureSelLinks.html O8 - Extra context menu item: Ausgewählte Verknüpfungen in vorhandene PDF-Datei konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIEAppendSelLinks.html O8 - Extra context menu item: Auswahl in Adobe PDF konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIECapture.html O8 - Extra context menu item: Auswahl in vorhandene PDF-Datei konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIEAppend.html O8 - Extra context menu item: Google Sidewiki... - res://C:\Programme\Google\Google Toolbar\Component\GoogleToolbarDynamic_mui_en_60D6097707281E79.dll/cmsidewiki.html O8 - Extra context menu item: In Adobe PDF konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIECapture.html O8 - Extra context menu item: In vorhandene PDF-Datei konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIEAppend.html O8 - Extra context menu item: Verknüpfungsziel in Adobe PDF konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIECapture.html O8 - Extra context menu item: Verknüpfungsziel in vorhandene PDF-Datei konvertieren - res://C:\Programme\Adobe\Adobe Acrobat 7.0\Acrobat\AcroIEFavClient.dll/AcroIEAppend.html O9 - Extra button: Recherchieren - {92780B25-18CC-41C8-B9BE-3C9C571A8263} - C:\PROGRA~1\MICROS~2\OFFICE11\REFIEBAR.DLL O9 - Extra button: (no name) - {e2e2dd38-d088-4134-82b7-f2ba38496583} - C:\WINDOWS\Network Diagnostic\xpnetdiag.exe O9 - Extra 'Tools' menuitem: @xpsp3res.dll,-20001 - {e2e2dd38-d088-4134-82b7-f2ba38496583} - C:\WINDOWS\Network Diagnostic\xpnetdiag.exe O9 - Extra button: Messenger - {FB5F1910-F110-11d2-BB9E-00C04F795683} - C:\Programme\Messenger\msmsgs.exe O9 - Extra 'Tools' menuitem: Windows Messenger - {FB5F1910-F110-11d2-BB9E-00C04F795683} - C:\Programme\Messenger\msmsgs.exe O16 - DPF: {02BF25D5-8C17-4B23-BC80-D3488ABDDC6B} (QuickTime Object) - http://appldnld.apple.com.edgesuite.net/content.info.apple.com/QuickTime/qtactivex/qtplugin.cab O16 - DPF: {59136DB4-6CA3-4B40-8F2F-BBF84B6F1E91} (Attachment Upload Control) - https://stream.web.de/mail/activex/mail_upload_11213.cab O16 - DPF: {D27CDB6E-AE6D-11CF-96B8-444553540000} (Shockwave Flash Object) - http://fpdownload2.macromedia.com/get/shockwave/cabs/flash/swflash.cab O16 - DPF: {E4CF4E86-D0DC-4864-8F0E-4F6EA2526334} (UI File Upload Control) - https://img.web.de/v/smartdrive/activex/v2/web_de_osupload_2002.cab O22 - SharedTaskScheduler: Browseui preloader - {438755C2-A8BA-11D1-B96B-00A0C90312E1} - C:\WINDOWS\system32\browseui.dll O22 - SharedTaskScheduler: Component Categories cache daemon - {8C7461EF-2B13-11d2-BE35-3078302C2030} - C:\WINDOWS\system32\browseui.dll O23 - Service: Adobe LM Service - Adobe Systems - C:\Programme\Gemeinsame Dateien\Adobe Systems Shared\Service\Adobelmsvc.exe O23 - Service: Avira AntiVir Planer (AntiVirSchedulerService) - Avira GmbH - C:\Programme\Avira\AntiVir Desktop\sched.exe O23 - Service: Avira AntiVir Guard (AntiVirService) - Avira GmbH - C:\Programme\Avira\AntiVir Desktop\avguard.exe O23 - Service: Ati HotKey Poller - ATI Technologies Inc. - C:\WINDOWS\system32\Ati2evxx.exe O23 - Service: ATK Keyboard Service (ATKKeyboardService) - ASUSTeK COMPUTER INC. - C:\WINDOWS\ATKKBService.exe O23 - Service: DATA BECKER Update Service (DBService) - DATA BECKER GmbH & Co KG - C:\Programme\Gemeinsame Dateien\DATA BECKER Shared\DBService.exe O23 - Service: Google Update Service (gupdate1c9943e4f79762b) (gupdate1c9943e4f79762b) - Google Inc. - C:\Programme\Google\Update\GoogleUpdate.exe O23 - Service: Google Software Updater (gusvc) - Google - C:\Programme\Google\Common\Google Updater\GoogleUpdaterService.exe O23 - Service: InstallDriver Table Manager (IDriverT) - Macrovision Corporation - C:\Programme\Gemeinsame Dateien\InstallShield\Driver\11\Intel 32\IDriverT.exe O23 - Service: Java Quick Starter (JavaQuickStarterService) - Sun Microsystems, Inc. - C:\Programme\Java\jre6\bin\jqs.exe O23 - Service: Nero BackItUp Scheduler 3 - Nero AG - C:\Programme\Nero\Nero8\Nero BackItUp\NBService.exe O23 - Service: NMIndexingService - Nero AG - C:\Programme\Gemeinsame Dateien\Nero\Lib\NMIndexingService.exe O23 - Service: PLFlash DeviceIoControl Service - Prolific Technology Inc. - C:\WINDOWS\system32\IoctlSvc.exe O23 - Service: ServiceLayer - Nokia. - C:\Programme\PC Connectivity Solution\ServiceLayer.exe O23 - Service: Windows-CCHook-Service - Salfeld Computer - C:\WINDOWS\system32\cchservice.exe -- End of file - 10683 bytes Fenster kam, mit der Meldung der PC werde in 30Sec Herunter gefahren. Meldung mit diesem Teilinhalt: Code:

ATTFilter ...Blocks Pornsite Visitors...

Cliconfg konnte ich bei Virustotal Scannen lassen. Ergebniss: Code:

ATTFilter Datei cliconfg64.exe empfangen 2010.01.19 17:02:33 (UTC)

Antivirus Version letzte aktualisierung Ergebnis

a-squared 4.5.0.50 2010.01.19 Win32.SuspectCrc!IK

AhnLab-V3 5.0.0.2 2010.01.19 -

AntiVir 7.9.1.142 2010.01.19 -

Antiy-AVL 2.0.3.7 2010.01.19 -

Authentium 5.2.0.5 2010.01.19 -

Avast 4.8.1351.0 2010.01.19 -

AVG 9.0.0.730 2010.01.19 -

BitDefender 7.2 2010.01.19 -

CAT-QuickHeal 10.00 2010.01.19 -

ClamAV 0.94.1 2010.01.19 -

Comodo 3638 2010.01.19 -

DrWeb 5.0.1.12222 2010.01.19 Trojan.Packed.2936

eSafe 7.0.17.0 2010.01.19 -

eTrust-Vet 35.2.7245 2010.01.19 Win32/TDSS!packed

F-Prot 4.5.1.85 2010.01.18 -

F-Secure 9.0.15370.0 2010.01.19 Suspicious:W32/Malware!Gemini

Fortinet 4.0.14.0 2010.01.19 -

GData 19 2010.01.19 -

Ikarus T3.1.1.80.0 2010.01.19 Win32.SuspectCrc

Jiangmin 13.0.900 2010.01.19 -

K7AntiVirus 7.10.950 2010.01.18 -

Kaspersky 7.0.0.125 2010.01.19 Packed.Win32.TDSS.aa

McAfee 5865 2010.01.18 -

McAfee+Artemis 5865 2010.01.18 Artemis!E426729030AE

McAfee-GW-Edition 6.8.5 2010.01.19 -

Microsoft 1.5302 2010.01.19 -

NOD32 4786 2010.01.19 a variant of Win32/Kryptik.BWS

Norman 6.04.03 2010.01.19 -

nProtect 2009.1.8.0 2010.01.19 -

Panda 10.0.2.2 2010.01.19 Suspicious file

PCTools 7.0.3.5 2010.01.19 -

Prevx 3.0 2010.01.19 -

Rising 22.31.01.04 2010.01.19 -

Sophos 4.49.0 2010.01.19 Sus/UnkPack-C

Sunbelt 3.2.1858.2 2010.01.19 -

Symantec 20091.2.0.41 2010.01.19 -

TheHacker 6.5.0.6.156 2010.01.19 -

TrendMicro 9.120.0.1004 2010.01.19 TROJ_TDSS.SMA

VBA32 3.12.12.1 2010.01.19 -

ViRobot 2010.1.19.2144 2010.01.19 -

VirusBuster 5.0.21.0 2010.01.19 -

weitere Informationen

File size: 712704 bytes

MD5 : e426729030aebc15a65994819dce721f

SHA1 : 8dfec47aca041d19559ae1427c6d57fd4ee962a3

SHA256: b04c5d751a518917354f3ebe6863007401e224fd26fd9b8a08e7609fcc118a10

PEInfo: PE Structure information<br> <br> ( base data )<br> entrypointaddress.: 0x1000<br> timedatestamp.....: 0x4B544D6C (Mon Jan 18 13:00:44 2010)<br> machinetype.......: 0x14C (Intel I386)<br> <br> ( 5 sections )<br> name viradd virsiz rawdsiz ntrpy md5<br> .text 0x1000 0x2000 0x1400 4.35 e48499864a84fb015b447208289e5922<br>.rdata 0x3000 0xA2000 0x1000 2.99 25132840cf01b506e02faba993eaa8bf<br>.data 0xA5000 0xAA000 0xAA000 8.00 0cf0685f3dbe7ef75dfd315b5a41d77c<br>.idata 0x14F000 0x1000 0x1000 0.50 772fa49d56a09de5f556450f91d88ad6<br>.rsrc 0x150000 0x5C8 0x1000 4.27 54f4c4263f969935581fb8924f0b1b2d<br> <br> ( 3 imports )<br> <br>> kernel32.dll: SetPriorityClass, GetCommandLineA, SetCommMask, VirtualProtect, ExitProcess<br>> shell32.dll: StrChrA<br>> user32.dll: ShowWindow, GetWindow<br> <br> ( 0 exports )<br>

TrID : File type identification<br>Win32 Executable Generic (38.4%)<br>Win32 Dynamic Link Library (generic) (34.2%)<br>Clipper DOS Executable (9.1%)<br>Generic Win/DOS Executable (9.0%)<br>DOS Executable Generic (9.0%)

ssdeep: 12288:z8Vb3p+8oxjFPUZDUSATfFV/XiatK2RdI8O6M1DqLgb6:zCNf8FsgTfmalLI8TEb6

PEiD : -

RDS : NSRL Reference Data Set<br>-

Antivirus;Version;letzte aktualisierung;Ergebnis

a-squared;4.5.0.50;2010.01.19;Win32.SuspectCrc!IK

AhnLab-V3;5.0.0.2;2010.01.19;-

AntiVir;7.9.1.142;2010.01.19;-

Antiy-AVL;2.0.3.7;2010.01.19;-

Authentium;5.2.0.5;2010.01.19;-

Avast;4.8.1351.0;2010.01.19;-

AVG;9.0.0.730;2010.01.19;-

BitDefender;7.2;2010.01.19;-

CAT-QuickHeal;10.00;2010.01.19;-

ClamAV;0.94.1;2010.01.19;-

Comodo;3638;2010.01.19;-

DrWeb;5.0.1.12222;2010.01.19;Trojan.Packed.2936

eSafe;7.0.17.0;2010.01.19;-

eTrust-Vet;35.2.7245;2010.01.19;Win32/TDSS!packed

F-Prot;4.5.1.85;2010.01.18;-

F-Secure;9.0.15370.0;2010.01.19;Suspicious:W32/Malware!Gemini

Fortinet;4.0.14.0;2010.01.19;-

GData;19;2010.01.19;-

Ikarus;T3.1.1.80.0;2010.01.19;Win32.SuspectCrc

Jiangmin;13.0.900;2010.01.19;-

K7AntiVirus;7.10.950;2010.01.18;-

Kaspersky;7.0.0.125;2010.01.19;Packed.Win32.TDSS.aa

McAfee;5865;2010.01.18;-

McAfee+Artemis;5865;2010.01.18;Artemis!E426729030AE

McAfee-GW-Edition;6.8.5;2010.01.19;-

Microsoft;1.5302;2010.01.19;-

NOD32;4786;2010.01.19;a variant of Win32/Kryptik.BWS

Norman;6.04.03;2010.01.19;-

nProtect;2009.1.8.0;2010.01.19;-

Panda;10.0.2.2;2010.01.19;Suspicious file

PCTools;7.0.3.5;2010.01.19;-

Prevx;3.0;2010.01.19;-

Rising;22.31.01.04;2010.01.19;-

Sophos;4.49.0;2010.01.19;Sus/UnkPack-C

Sunbelt;3.2.1858.2;2010.01.19;-

Symantec;20091.2.0.41;2010.01.19;-

TheHacker;6.5.0.6.156;2010.01.19;-

TrendMicro;9.120.0.1004;2010.01.19;TROJ_TDSS.SMA

VBA32;3.12.12.1;2010.01.19;-

ViRobot;2010.1.19.2144;2010.01.19;-

VirusBuster;5.0.21.0;2010.01.19;-

weitere Informationen

File size: 712704 bytes

MD5 : e426729030aebc15a65994819dce721f

SHA1 : 8dfec47aca041d19559ae1427c6d57fd4ee962a3

SHA256: b04c5d751a518917354f3ebe6863007401e224fd26fd9b8a08e7609fcc118a10

PEInfo: PE Structure information<br> <br> ( base data )<br> entrypointaddress.: 0x1000<br> timedatestamp.....: 0x4B544D6C (Mon Jan 18 13:00:44 2010)<br> machinetype.......: 0x14C (Intel I386)<br> <br> ( 5 sections )<br> name viradd virsiz rawdsiz ntrpy md5<br> .text 0x1000 0x2000 0x1400 4.35 e48499864a84fb015b447208289e5922<br>.rdata 0x3000 0xA2000 0x1000 2.99 25132840cf01b506e02faba993eaa8bf<br>.data 0xA5000 0xAA000 0xAA000 8.00 0cf0685f3dbe7ef75dfd315b5a41d77c<br>.idata 0x14F000 0x1000 0x1000 0.50 772fa49d56a09de5f556450f91d88ad6<br>.rsrc 0x150000 0x5C8 0x1000 4.27 54f4c4263f969935581fb8924f0b1b2d<br> <br> ( 3 imports )<br> <br>> kernel32.dll: SetPriorityClass, GetCommandLineA, SetCommMask, VirtualProtect, ExitProcess<br>> shell32.dll: StrChrA<br>> user32.dll: ShowWindow, GetWindow<br> <br> ( 0 exports )<br>

TrID : File type identification<br>Win32 Executable Generic (38.4%)<br>Win32 Dynamic Link Library (generic) (34.2%)<br>Clipper DOS Executable (9.1%)<br>Generic Win/DOS Executable (9.0%)<br>DOS Executable Generic (9.0%)

ssdeep: 12288:z8Vb3p+8oxjFPUZDUSATfFV/XiatK2RdI8O6M1DqLgb6:zCNf8FsgTfmalLI8TEb6

PEiD : -

RDS : NSRL Reference Data Set<br>-

Code:

ATTFilter 0 bytes size received / Se ha recibido un archivo vacio

Was kann man da noch machen ausser Windoof neu Aufsetzen? Da seitdem im Taskmanager unter Prozesse auch einige Komische Prozesse auftauchen... Wäre es möglich diese zu Beenden?  Die Weissen Stellen -> Da war mein Name  MfG und Danke im Vorraus  |

| | #2 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Rootkit, cliconfg64.exe & winhlp64.exe Hallo und

__________________ Bitte diese Liste beachten und abarbeiten. Beim Scan mit MalwareBytes auch alle externen Speicher (ext. Platten, USB-Sticks, ... mit anklemmen!! ) Wichtig für Benutzer mit Windows Vista und Windows 7: Bitte alle Tools per Rechtsklick => Als Admin ausführen! Die Logfiles kannst Du zB alle in eine Datei zippen und auf File-Upload.net hochladen und hier verlinken, denn 1. sind manche Logfiles fürs Board nämlich zu groß und 2. kann ich mit einem Klick mir gleich alle auf einmal runterladen.

__________________ |

| | #3 |

| | Rootkit, cliconfg64.exe & winhlp64.exe Auf mir Unbekannte Weise sind die Dateien weg und der Malware Defense auch... Keine Virenmeldung mehr, garnix...

__________________ |

| | #4 |

| /// Winkelfunktion /// TB-Süch-Tiger™       | Rootkit, cliconfg64.exe & winhlp64.exe Trotzdem die Tools ausführen und Logs posten.

__________________ Logfiles bitte immer in CODE-Tags posten  |

|

| Themen zu Rootkit, cliconfg64.exe & winhlp64.exe |

| 0 bytes, antivir, antivir guard, avg, avira, becker, bho, browseui preloader, computer, desktop, einstellungen, festplatte, firefox, gen 2, google, gservice, gupdate, hijack, hkus\s-1-5-18, internet, internet explorer, jusched.exe, logfile, monitor, mozilla, neu aufsetzen, pdf-datei, plug-in, rootkit, rundll, shell32.dll, software, system, viren, virus, windows, windows xp |