|

| |||||||

Plagegeister aller Art und deren Bekämpfung: Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefundenWindows 7 Wenn Du nicht sicher bist, ob Du dir Malware oder Trojaner eingefangen hast, erstelle hier ein Thema. Ein Experte wird sich mit weiteren Anweisungen melden und Dir helfen die Malware zu entfernen oder Unerwünschte Software zu deinstallieren bzw. zu löschen. Bitte schildere dein Problem so genau wie möglich. Sollte es ein Trojaner oder Viren Problem sein wird ein Experte Dir bei der Beseitigug der Infektion helfen. |

|

| | #1 |

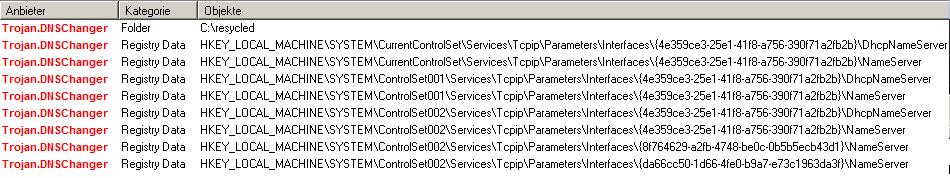

| | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden Hallo, ich habe beim Starten von World of Warcraft neulich die Meldung bekommen, dass Trojan-Downloader.Win32.Agent Variant gefunden wurde und daraufhin kaspersky, spybot, Malwarebytes und antivir drüberlaufen lassen. Spybot hat aber dann auch noch 5 Zlob.DNSChanger dateien gefunden (4 davon Registrierungsdatenbankänderungen und eine .rtk datei namens kdoer die sich nachdem ich sie im system32-ordner gefunden hab selbst mit TU Shredder nicht löschen ließ), aber immer wenn ich die gelöscht habe, kommt direkt nach dem Scan eine Meldung von TeaTime, dass mehrere Registrierungsdatenbankeinträge geändert wurden. Diese 5 Meldungen erscheinen so lange immer wieder, bis ich "Antwort merken" aktiviere. Beim nächsten SpyBot Scan wiederholt sich der ganze letzte Absatz. Folgendes ist da immer zu lesen: Kategorie: System Startup user entry Änderung: Wert hinzugefügt Eintrag: SpybotDeletingYXXXX (Y=1 Buchstabe u. X= Ziffern) Neue Daten: command /c del "C:\Windows\System\kdoer.exe Also: Wie bekomme ich den Trojan-Downloader und den Zlob-Mist weg? PS: Malwarebytes hat gerade dies hier gefunden:  Nochmal als Logdatei: Malwarebytes' Anti-Malware 1.28 Datenbank Version: 1203 Windows 6.0.6000 24.09.2008 21:56:25 mbam-log-2008-09-24 (21-56-25).txt Scan-Methode: Vollständiger Scan (C:\|D:\|E:\|) Durchsuchte Objekte: 230029 Laufzeit: 1 hour(s), 33 minute(s), 24 second(s) Infizierte Speicherprozesse: 0 Infizierte Speichermodule: 0 Infizierte Registrierungsschlüssel: 0 Infizierte Registrierungswerte: 0 Infizierte Dateiobjekte der Registrierung: 8 Infizierte Verzeichnisse: 1 Infizierte Dateien: 0 Infizierte Speicherprozesse: (Keine bösartigen Objekte gefunden) Infizierte Speichermodule: (Keine bösartigen Objekte gefunden) Infizierte Registrierungsschlüssel: (Keine bösartigen Objekte gefunden) Infizierte Registrierungswerte: (Keine bösartigen Objekte gefunden) Infizierte Dateiobjekte der Registrierung: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\{4e359ce3-25e1-41f8-a756-390f71a2fb2b}\DhcpNameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Delete on reboot. HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\{4e359ce3-25e1-41f8-a756-390f71a2fb2b}\NameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Delete on reboot. HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters\Interfaces\{4e359ce3-25e1-41f8-a756-390f71a2fb2b}\DhcpNameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Delete on reboot. HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Services\Tcpip\Parameters\Interfaces\{4e359ce3-25e1-41f8-a756-390f71a2fb2b}\NameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Delete on reboot. HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip\Parameters\Interfaces\{4e359ce3-25e1-41f8-a756-390f71a2fb2b}\DhcpNameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Quarantined and deleted successfully. HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip\Parameters\Interfaces\{4e359ce3-25e1-41f8-a756-390f71a2fb2b}\NameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Quarantined and deleted successfully. HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip\Parameters\Interfaces\{8f764629-a2fb-4748-be0c-0b5b5ecb43d1}\NameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Quarantined and deleted successfully. HKEY_LOCAL_MACHINE\SYSTEM\ControlSet002\Services\Tcpip\Parameters\Interfaces\{da66cc50-1d66-4fe0-b9a7-e73c1963da3f}\NameServer (Trojan.DNSChanger) -> Data: 85.255.116.92,85.255.112.146 -> Quarantined and deleted successfully. Infizierte Verzeichnisse: C:\resycled (Trojan.DNSChanger) -> Quarantined and deleted successfully. Infizierte Dateien: (Keine bösartigen Objekte gefunden) Mein System: Windows Vista Home Premium Intel Core 2 Quad CPU Q6600 @ 2.40GHz Arbeitspeicher 3GB |

| | #2 |

| /// AVZ-Toolkit Guru      | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden Halli hallo.

__________________Erstellung eines Hijacklog -Hier gibt es das Tool -> HijackThis -Speichere es in einem eigenen Ordner! (z.B.: c:\Hijackthis\) -Suche die Datei HiJackThis.exe und benenne sie um in 'This.com' (Klick rechte Maustaste -> umbenennen) -Starte nun mit Doppelklick auf This.com -Klicke auf den rot markierten Button Do a system scan and save a log file -Nach dem Scan öffnet sich ein Editor Fenster, kopiere nun dieses Logfile ab und füge es in deinen Beitrag im Forum mit ein) - Wichtig: Durchsuche das Log-File nach persönlichen Informationen, wie z.B. deinen Realname, und editiere diese, bevor Du es postest. - Alle Links im Log-File sollten wie folgt editiert werden -> z.B. h**p://meine-seite.de. Einfach, damit niemand auf die Idee kommt, auf die Links zu klicken. Eine bebilderte Anleitung findet sich in unserem FAQ-Bereich: HJT-Anleitung

__________________ |

| | #3 |

| | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden Hier ist sie:

__________________Logfile of Trend Micro HijackThis v2.0.2 Scan saved at 15:28:29, on 26.09.2008 Platform: Windows Vista (WinNT 6.00.1904) MSIE: Internet Explorer v7.00 (7.00.6000.16711) Boot mode: Normal Running processes: C:\Windows\system32\Dwm.exe C:\Windows\system32\taskeng.exe C:\Windows\Explorer.EXE C:\Windows\system32\conime.exe C:\Windows\System32\rundll32.exe C:\Windows\System32\rundll32.exe C:\Windows\RtHDVCpl.exe C:\Program Files\HHVcdV7Sys\VC7Play.exe C:\Program Files\avmwlanstick\FRITZWLanMini.exe C:\Program Files\Windows Media Player\wmpnscfg.exe C:\Program Files\iTunes\iTunesHelper.exe C:\Program Files\ICQ6\ICQ.exe C:\Program Files\Spybot - Search & Destroy\TeaTimer.exe C:\Program Files\Mozilla Firefox\firefox.exe C:\Program Files\Avira\AntiVir PersonalEdition Premium\avgnt.exe C:\Program Files\Winamp\winamp.exe C:\HijackThis\HijackThis.exe R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.google.de/ R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Page_URL = http://go.microsoft.com/fwlink/?LinkId=69157 R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = http://go.microsoft.com/fwlink/?LinkId=54896 R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = http://go.microsoft.com/fwlink/?LinkId=54896 R0 - HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant = R0 - HKLM\Software\Microsoft\Internet Explorer\Search,CustomizeSearch = R1 - HKCU\Software\Microsoft\Windows\CurrentVersion\Internet Settings,ProxyOverride = *.local R0 - HKCU\Software\Microsoft\Internet Explorer\Toolbar,LinksFolderName = O1 - Hosts: ::1 localhost O2 - BHO: Adobe PDF Reader - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C:\Program Files\Common Files\Adobe\Acrobat\ActiveX\AcroIEHelper.dll O2 - BHO: Skype add-on (mastermind) - {22BF413B-C6D2-4d91-82A9-A0F997BA588C} - C:\Program Files\Skype\Toolbars\Internet Explorer\SkypeIEPlugin.dll O2 - BHO: IEVkbdBHO - {59273AB4-E7D3-40F9-A1A8-6FA9CCA1862C} - C:\Program Files\Kaspersky Lab\Kaspersky Internet Security 2009\ievkbd.dll O2 - BHO: SSVHelper Class - {761497BB-D6F0-462C-B6EB-D4DAF1D92D43} - C:\Program Files\Java\jre1.6.0_05\bin\ssv.dll O4 - HKLM\..\Run: [Windows Defender] %ProgramFiles%\Windows Defender\MSASCui.exe -hide O4 - HKLM\..\Run: [NvSvc] RUNDLL32.EXE C:\Windows\system32\nvsvc.dll,nvsvcStart O4 - HKLM\..\Run: [NvCplDaemon] RUNDLL32.EXE C:\Windows\system32\NvCpl.dll,NvStartup O4 - HKLM\..\Run: [NvMediaCenter] RUNDLL32.EXE C:\Windows\system32\NvMcTray.dll,NvTaskbarInit O4 - HKLM\..\Run: [RtHDVCpl] RtHDVCpl.exe O4 - HKLM\..\Run: [recinfo247] c:\RecInfo\RecInfo.exe O4 - HKLM\..\Run: [VC7Player] C:\Program Files\HHVcdV7Sys\VC7Play.exe O4 - HKLM\..\Run: [AVMWlanClient] C:\Program Files\avmwlanstick\FRITZWLANMini.exe O4 - HKLM\..\Run: [NBKeyScan] "C:\Program Files\Nero\Nero8\Nero BackItUp\NBKeyScan.exe" O4 - HKLM\..\Run: [avgnt] "C:\Program Files\Avira\AntiVir PersonalEdition Premium\avgnt.exe" /min O4 - HKLM\..\Run: [QuickTime Task] "C:\Program Files\QuickTime\QTTask.exe" -atboottime O4 - HKLM\..\Run: [iTunesHelper] "C:\Program Files\iTunes\iTunesHelper.exe" O4 - HKLM\..\Run: [AVP] "C:\Program Files\Kaspersky Lab\Kaspersky Internet Security 2009\avp.exe" O4 - HKLM\..\RunOnce: [Spybot - Search & Destroy] "C:\Program Files\Spybot - Search & Destroy\SpybotSD.exe" /autocheck O4 - HKCU\..\Run: [fsc-reg] C:\ProgramData\fsc-reg\fscreg.exe 20080830 O4 - HKCU\..\Run: [ICQ] "C:\Program Files\ICQ6\ICQ.exe" silent O4 - HKCU\..\Run: [SpybotSD TeaTimer] C:\Program Files\Spybot - Search & Destroy\TeaTimer.exe O4 - HKUS\S-1-5-19\..\Run: [Sidebar] %ProgramFiles%\Windows Sidebar\Sidebar.exe /detectMem (User 'LOKALER DIENST') O4 - HKUS\S-1-5-19\..\Run: [WindowsWelcomeCenter] rundll32.exe oobefldr.dll,ShowWelcomeCenter (User 'LOKALER DIENST') O4 - HKUS\S-1-5-20\..\Run: [Sidebar] %ProgramFiles%\Windows Sidebar\Sidebar.exe /detectMem (User 'NETZWERKDIENST') O4 - HKUS\S-1-5-18\..\Run: [Picasa Media Detector] C:\Program Files\Picasa2\PicasaMediaDetector.exe (User 'SYSTEM') O4 - HKUS\.DEFAULT\..\Run: [Picasa Media Detector] C:\Program Files\Picasa2\PicasaMediaDetector.exe (User 'Default user') O8 - Extra context menu item: &Clean Traces - C:\Program Files\DAP\Privacy Package\dapcleanerie.htm O8 - Extra context menu item: &Download with &DAP - C:\Program Files\DAP\dapextie.htm O8 - Extra context menu item: Download &all with DAP - C:\Program Files\DAP\dapextie2.htm O8 - Extra context menu item: Nach Microsoft E&xel exportieren - res://C:\PROGRA~1\MICROS~2\Office12\EXCEL.EXE/3000 O9 - Extra button: (no name) - {08B0E5C0-4FCB-11CF-AAA5-00401C608501} - C:\Program Files\Java\jre1.6.0_05\bin\ssv.dll O9 - Extra 'Tools' menuitem: Sun Java Konsole - {08B0E5C0-4FCB-11CF-AAA5-00401C608501} - C:\Program Files\Java\jre1.6.0_05\bin\ssv.dll O9 - Extra button: Statistik für den Schutz des Web-Datenverkehrs - {1F460357-8A94-4D71-9CA3-AA4ACF32ED8E} - C:\Program Files\Kaspersky Lab\Kaspersky Internet Security 2009\SCIEPlgn.dll O9 - Extra button: An OneNote senden - {2670000A-7350-4f3c-8081-5663EE0C6C49} - C:\PROGRA~1\MICROS~2\Office12\ONBttnIE.dll O9 - Extra 'Tools' menuitem: An OneNote s&enden - {2670000A-7350-4f3c-8081-5663EE0C6C49} - C:\PROGRA~1\MICROS~2\Office12\ONBttnIE.dll O9 - Extra button: Skype - {77BF5300-1474-4EC7-9980-D32B190E9B07} - C:\Program Files\Skype\Toolbars\Internet Explorer\SkypeIEPlugin.dll O9 - Extra button: Research - {92780B25-18CC-41C8-B9BE-3C9C571A8263} - C:\PROGRA~1\MICROS~2\Office12\REFIEBAR.DLL O9 - Extra button: ICQ6 - {E59EB121-F339-4851-A3BA-FE49C35617C2} - C:\Program Files\ICQ6\ICQ.exe O9 - Extra 'Tools' menuitem: ICQ6 - {E59EB121-F339-4851-A3BA-FE49C35617C2} - C:\Program Files\ICQ6\ICQ.exe O13 - Gopher Prefix: O17 - HKLM\System\CCS\Services\Tcpip\..\{4E359CE3-25E1-41F8-A756-390F71A2FB2B}: NameServer = 208.67.220.220,208.67.222.222 O17 - HKLM\System\CCS\Services\Tcpip\..\{8F764629-A2FB-4748-BE0C-0B5B5ECB43D1}: NameServer = 208.67.220.220,208.67.222.222 O17 - HKLM\System\CCS\Services\Tcpip\..\{DA66CC50-1D66-4FE0-B9A7-E73C1963DA3F}: NameServer = 208.67.220.220,208.67.222.222 O18 - Protocol: skype4com - {FFC8B962-9B40-4DFF-9458-1830C7DD7F5D} - C:\PROGRA~1\COMMON~1\Skype\SKYPE4~1.DLL O20 - AppInit_DLLs: C:\PROGRA~1\KASPER~1\KASPER~1\mzvkbd.dll,C:\PROGRA~1\KASPER~1\KASPER~1\mzvkbd3.dll,C:\PROGRA~1\KASPER~1\KASPER~1\adialhk.dll,C:\PROGRA~1\KASPER~1\KASP ER~1\kloehk.dll O23 - Service: Avira AntiVir Premium MailGuard (AntiVirMailService) - Avira GmbH - C:\Program Files\Avira\AntiVir PersonalEdition Premium\avmailc.exe O23 - Service: Avira AntiVir Premium Planer (AntiVirScheduler) - Avira GmbH - C:\Program Files\Avira\AntiVir PersonalEdition Premium\sched.exe O23 - Service: Avira AntiVir Premium Guard (AntiVirService) - Avira GmbH - C:\Program Files\Avira\AntiVir PersonalEdition Premium\avguard.exe O23 - Service: Avira AntiVir Premium WebGuard (antivirwebservice) - Avira GmbH - C:\Program Files\Avira\AntiVir PersonalEdition Premium\AVWEBGRD.EXE O23 - Service: Apple Mobile Device - Apple Inc. - C:\Program Files\Common Files\Apple\Mobile Device Support\bin\AppleMobileDeviceService.exe O23 - Service: Avira AntiVir Premium MailGuard Hilfsdienst (AVEService) - Avira GmbH - C:\Program Files\Avira\AntiVir PersonalEdition Premium\avesvc.exe O23 - Service: Kaspersky Internet Security (AVP) - Kaspersky Lab - C:\Program Files\Kaspersky Lab\Kaspersky Internet Security 2009\avp.exe O23 - Service: Bonjour-Dienst (Bonjour Service) - Apple Inc. - C:\Program Files\Bonjour\mDNSResponder.exe O23 - Service: Symantec Lic NetConnect service (CLTNetCnService) - Unknown owner - c:\Program Files\Common Files\Symantec Shared\ccSvcHst.exe (file missing) O23 - Service: Firebird Server - MAGIX Instance (FirebirdServerMAGIXInstance) - MAGIX® - C:\Program Files\MAGIX\Common\Database\bin\fbserver.exe O23 - Service: FSCLBaseUpdaterService - Unknown owner - C:\Program Files\Fujitsu Siemens Computers\FSCLounge\FSCWBaseUpdaterService\2\FSCWBaseUpdaterService.exe O23 - Service: Google Updater Service (gusvc) - Google - C:\Program Files\Google\Common\Google Updater\GoogleUpdaterService.exe O23 - Service: iPod-Dienst (iPod Service) - Apple Inc. - C:\Program Files\iPod\bin\iPodService.exe O23 - Service: Nero BackItUp Scheduler 3 - Nero AG - C:\Program Files\Nero\Nero8\Nero BackItUp\NBService.exe O23 - Service: NMIndexingService - Nero AG - C:\Program Files\Common Files\Nero\Lib\NMIndexingService.exe O23 - Service: PLFlash DeviceIoControl Service - Prolific Technology Inc. - C:\Windows\system32\IoctlSvc.exe O23 - Service: PnkBstrA - Unknown owner - C:\Windows\system32\PnkBstrA.exe O23 - Service: SBSD Security Center Service (SBSDWSCService) - Safer Networking Ltd. - C:\Program Files\Spybot - Search & Destroy\SDWinSec.exe O23 - Service: Fujitsu Siemens Computers Diagnostic Testhandler (TestHandler) - Fujitsu Siemens Computers - C:\firststeps\OnlineDiagnostic\TestManager\TestHandler.exe O23 - Service: Virtual CD v7 Management Service (VC7SecS) - H+H Software GmbH - C:\Program Files\HHVcdV7Sys\VC7SecS.exe O23 - Service: VideoAcceleratorService - Speedbit Ltd. - C:\PROGRA~1\SPEEDB~1\VideoAcceleratorService.exe O23 - Service: Windows Tribute Service - Unknown owner - C:\Windows\system32\kdoer.exe (file missing) -- End of file - 9352 bytes

__________________ |

| | #4 |

| | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden Kann mir niemand Rat geben?

__________________ Kaspersky, Spybot, Malwarebytes, Ccleaner und Antivir taugen was und helfen dir!  |

| | #5 |

| /// AVZ-Toolkit Guru      | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden Nun mal immer langsam. Noch wohnen wir nicht im Board... Dein Betriebssystem ist ungepacht und es ist ein Downloader aktiv. Meine Empfehlung wäre es den Rechner neuaufzusetzten und anschließen ordentlich abzusichern. Du wirst momentan per Rootkit über die Ukraine umgeleitet. Das ist nicht witzig da wir nicht wissen was alles nachgeladen wurde.

__________________ - Sämtliche Hilfestellungen im Forum werden ohne Gewährleistung oder Haftung gegeben - |

| | #6 |

| | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden WoW zeigt nach dem Scan mit Malwarebytes jetzt auf einmal nichts mehr an von wegen Trojaner oder so. Aber naja, ich weiß nicht, ob ich mich darauf jetzt verlassen will... Und wegen dem Rootkit, kann man das nicht irgendwie wegbekommen? Und dieses komische RtHDVCpl.exe, weißt du, was das sein könnte? Ich hab nämlich keine Idee, was das ist... SP1 kann ich mir nicht runterladen, da mir ein die Möglichkeit auf ein Update auf SP1 nichtmals angezeigt wird.

__________________ --> Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden |

| | #7 | |

| /// AVZ-Toolkit Guru      | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefundenBereinigung nach einer Kompromitierung Leider tauchen momentan immer mehr Schädlinge auf die sich in den Master Boot Record, kurz MBR einschreiben. Dieser wird bei einer herkömmlichen Neuinstallation nicht komplett überschrieben und stellt somit ein erhebliches Sicherheitsrisiko dar. Vor der Neuinstallation sollte daher sichergegangen werden, dass der MBR in Ordnung ist. Master Boot Record überprüfen: Lade dir die mbr.exe von GMER auf den Desktop und führe die Datei aus. Sollte ein MBR Rootkit gefunden worde sein, das wird im log durch den Ausdruck Zitat:

Downloade dir dafür die mbr.bat.txt von BataAlexander und speichere sie neben der mbr.exe auf dem Desktop.Nachdem das O.k. durch deinen Helfer gegeben wurde kannst du mit der sicheren Neuinstallation beginnen. Lies dir bitte bevor du dich an die Arbeit machst folgende Anleitung ganz genau durch:Nachdem du neuaufgesetzt hast musst du unbedingt alle Passwörter und Zugangsaccounts ändern!!!

__________________ - Sämtliche Hilfestellungen im Forum werden ohne Gewährleistung oder Haftung gegeben - |

| | #8 |

| | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden Aber bei mir wurde kein Rootkit gefunden! Muss ich jetzt trotzdem neuaufsetzen? Wenn ja, warum?

__________________ Kaspersky, Spybot, Malwarebytes, Ccleaner und Antivir taugen was und helfen dir!  |

| | #9 | ||

| /// AVZ-Toolkit Guru      | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefundenZitat:

Zitat:

__________________ - Sämtliche Hilfestellungen im Forum werden ohne Gewährleistung oder Haftung gegeben - Geändert von undoreal (28.09.2008 um 23:24 Uhr) |

| | #10 |

| | Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden Leider kann ich meinen PC nicht neuaufsetzen, da mein Vista vorinstalliert war und ich die angeforderte Recovery Disc bis heute nicht erhalten habe. Und soviel ist mir Vista auch nicht wert, dass ich es jetzt für wer weiß wie viel neu kaufe. Ich weiß, du bist jetzt wahrscheinlich schon etwas genervt aber so ist es nun mal, da kann ich nichts für, dass ich die Disc nicht habe.

__________________ Kaspersky, Spybot, Malwarebytes, Ccleaner und Antivir taugen was und helfen dir!  |

|

| Themen zu Trojan-Downloader.Win32.Agent Variant sowie Zlob.DNSChanger files gefunden |

| anti-malware, antivir, beim starten, controlset002, cpu, dateien, gelöscht, home, immer wieder, kaspersky, logdatei, löschen, malwarebytes, mehrere, nicht löschen, registrierungsschlüssel, resycled, scan, services, spybot, starten, system, trojan-downloader.win32.agent, trojan.dnschanger, variant, vista, wiederholt, windows, world of warcraft, zlob.dnschanger |